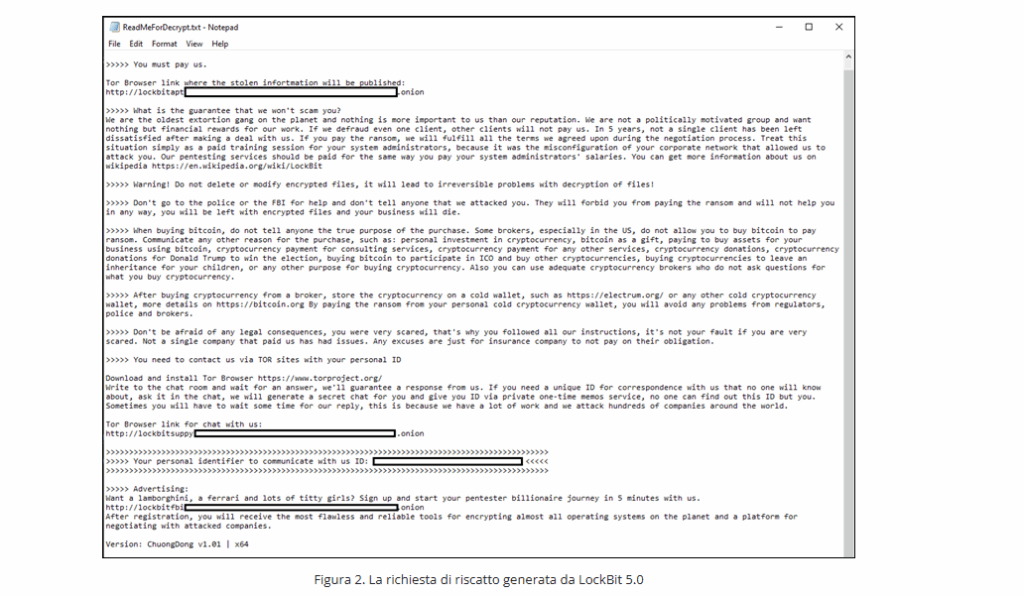

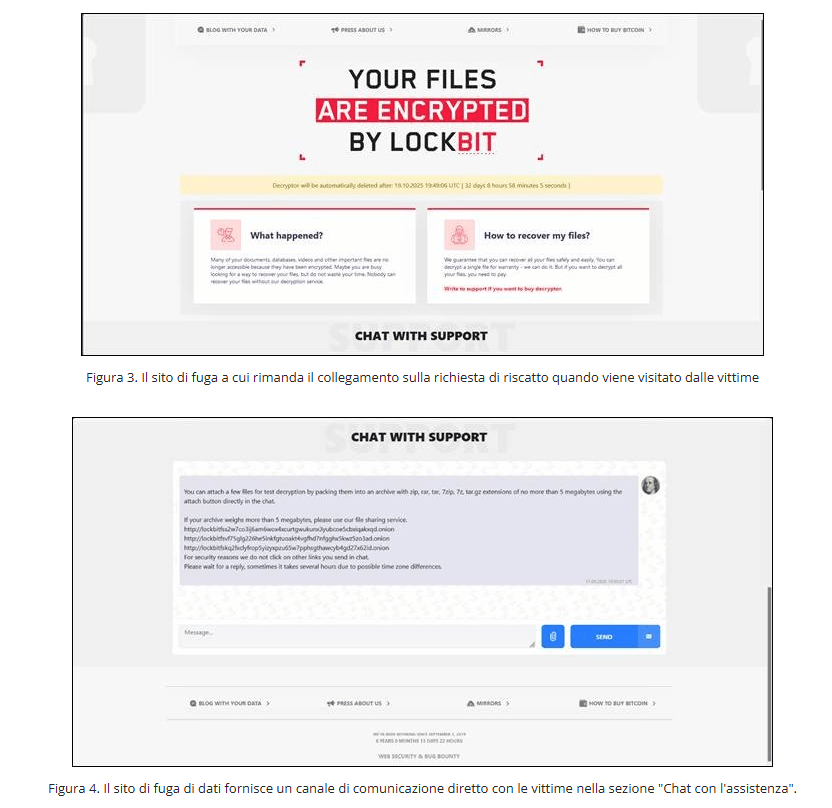

Il ransomware LockBit 5.0 segna una nuova fase di minaccia globale, colpendo simultaneamente Windows, Linux ed ESXi con un arsenale di tecniche raffinate. Secondo l’analisi di Trend Micro, la famiglia celebra il suo sesto anno di attività dopo la disruption del 2024 con una versione che spinge ancora più in là il modello Ransomware-as-a-Service (RaaS). L’obiettivo è massimizzare l’impatto: un singolo attacco a un host può compromettere intere infrastrutture virtuali, paralizzando decine di macchine contemporaneamente. La nuova versione introduce obfuscation più avanzata, capacità anti-analisi e architettura modulare per garantire stealth e persistenza. Gli affiliati ottengono così strumenti flessibili e potenti, rafforzando lo schema di doppia estorsione, con minacce sia di crittografia che di pubblicazione dei dati.

Evoluzione storica di LockBit

Dal 2020 LockBit si è distinto per innovazione continua. La versione 2.0 (Red) nel 2021 ha introdotto StealBit per l’esfiltrazione massiva dei dati e capacità di propagazione automatica via SMB e PsExec. La 3.0 (Black) del 2022 ha consolidato queste funzioni, mentre la 4.0 (Green) del 2024 ha rappresentato una quasi totale riscrittura in .NET Core, con crittografia fulminea e una struttura modulare. Parallelamente, LockBit ha esteso il supporto a Linux ed ESXi, aprendo la strada a campagne cross-platform. Nonostante pressioni e arresti, il gruppo è rimasto al vertice del panorama criminale, con un marchio riconosciuto e una base solida di affiliati. La comparsa di LockBit 5.0 nel 2025 conferma la resilienza del gruppo e la sua capacità di evolversi di fronte a forze dell’ordine e competitor.

Caratteristiche tecniche di LockBit 5.0

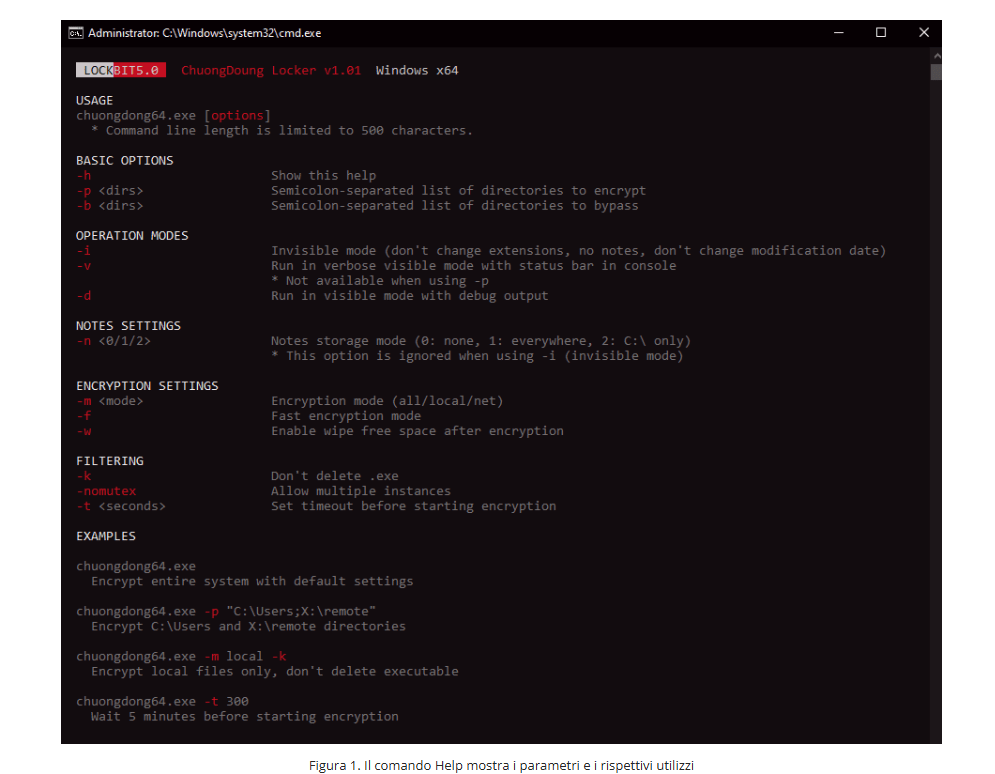

L’analisi dei binari mostra un salto qualitativo. Obfuscation e tecniche anti-analisi rendono il reverse engineering complesso. La compatibilità è totale: Windows viene colpito con binari dedicati che cancellano shadow copies e log di sistema; Linux è attaccato con varianti ottimizzate e script di diffusione rapida; su ESXi gli attaccanti sfruttano comandi VMware (esxcli vm process list, esxcli vm process kill) per spegnere macchine virtuali e crittografarne i file senza corrompere i dati. La crittografia combina AES ed ECC, con chiavi generate runtime e non salvate localmente, rendendo la decrittazione impossibile senza l’intervento degli attaccanti. L’architettura modulare consente di attivare o disattivare funzioni su misura della vittima, riducendo il rumore operativo e aumentando la furtività.

Varianti per Windows, Linux ed ESXi

La variante Windows punta a endpoint e server aziendali, sfruttando vulnerabilità locali e protocolli di rete per diffondersi. Cancella backup e log, bloccando i tentativi di recovery.

La variante Linux compromette host e server critici con parametri customizzabili e velocità di cifratura ottimizzata. La variante ESXi rappresenta la minaccia più grave: un singolo host compromesso equivale alla caduta di interi cluster virtualizzati, con interruzioni immediate di servizi business-critical. Qui LockBit si inserisce nel solco già tracciato da famiglie come REvil e DarkSide, ma con un livello di ottimizzazione superiore.

Tecniche di evasione e persistenza

LockBit 5.0 non si limita a cifrare file. Integra tecniche di persistence avanzata, inclusa la manipolazione della ROM per sopravvivere a riavvii e aggiornamenti, un approccio già visto in campagne sofisticate come ArcaneDoor. Gli impianti memory-resident evitano il disco e sfuggono ai sistemi di rilevamento tradizionali. L’eliminazione di log ed eventi impedisce la visibilità ai difensori, mentre gli hook sulle funzioni di debug sopprimono evidenze forensi. Questa combinazione rende la variante particolarmente adatta a campagne stealth e prolungate.

Indicatori di compromissione

Trend Micro ha identificato IOC legati a hash SHA-256 dei binari, note di riscatto personalizzate, comandi sospetti legati a VMware ed endpoint VPN colpiti da exploit. Anche i leak site rimangono un elemento costante, usati per aumentare la pressione sulle vittime. Alcune varianti mostrano pattern simili ad attività note come LINE VIPER, con manipolazioni della ROM e persistenza oltre reboot. Per rilevare le infezioni, sono necessari dump di memoria e analisi avanzata, dato che gli impianti evitano tracce file-based.

Raccomandazioni difensive

Gli esperti sottolineano la necessità di patching costante, hardening degli host ESXi, monitoraggio proattivo dei log e implementazione di protezione endpoint e di rete. Backup isolati e testati rimangono essenziali per il recovery. Le organizzazioni devono ridurre la superficie di attacco limitando le funzionalità non essenziali, applicando il principio del least privilege e monitorando anomalie nei comportamenti di rete. Investire in MDR e threat hunting proattivo è cruciale per identificare attività stealth prima che sfocino nella crittografia massiva.

Impatto e tendenze future

LockBit 5.0 conferma la capacità di adattamento del gruppo: dalle prime versioni focalizzate su Windows, fino al dominio cross-platform odierno. La combinazione di crittografia veloce, architettura modulare e persistenza avanzata rafforza il ruolo del gruppo come leader RaaS. Per le vittime, gli impatti spaziano da violazioni di compliance a furti di intelligence competitiva e danni reputazionali gravi. Le forze dell’ordine hanno già dimostrato di poter colpire LockBit, ma la resilienza del gruppo mostra che le operazioni dirompenti non bastano da sole. Il futuro dei ransomware sarà dominato da attacchi stealth, modularità estrema e targeting sempre più ampio, con LockBit come protagonista.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.