Il gruppo APT Coldriver rafforza le capacità offensive con Baitswitch e Simplefix, due nuovi malware impiegati nella campagna Clickfix che mira alla società civile russa e ai dissidenti. Questo reportage analizza la catena d’infezione basata su pagine web di ingegneria sociale, il downloader fileless Baitswitch, la backdoor PowerShell Simplefix, le tecniche di evasione adottate e gli indicatori utili per rilevamento e risposta. Vengono discusse inoltre le implicazioni geopolitiche e le misure operative che organizzazioni, ONG e giornalisti devono attivare per ridurre il rischio di spionaggio e furto dati.

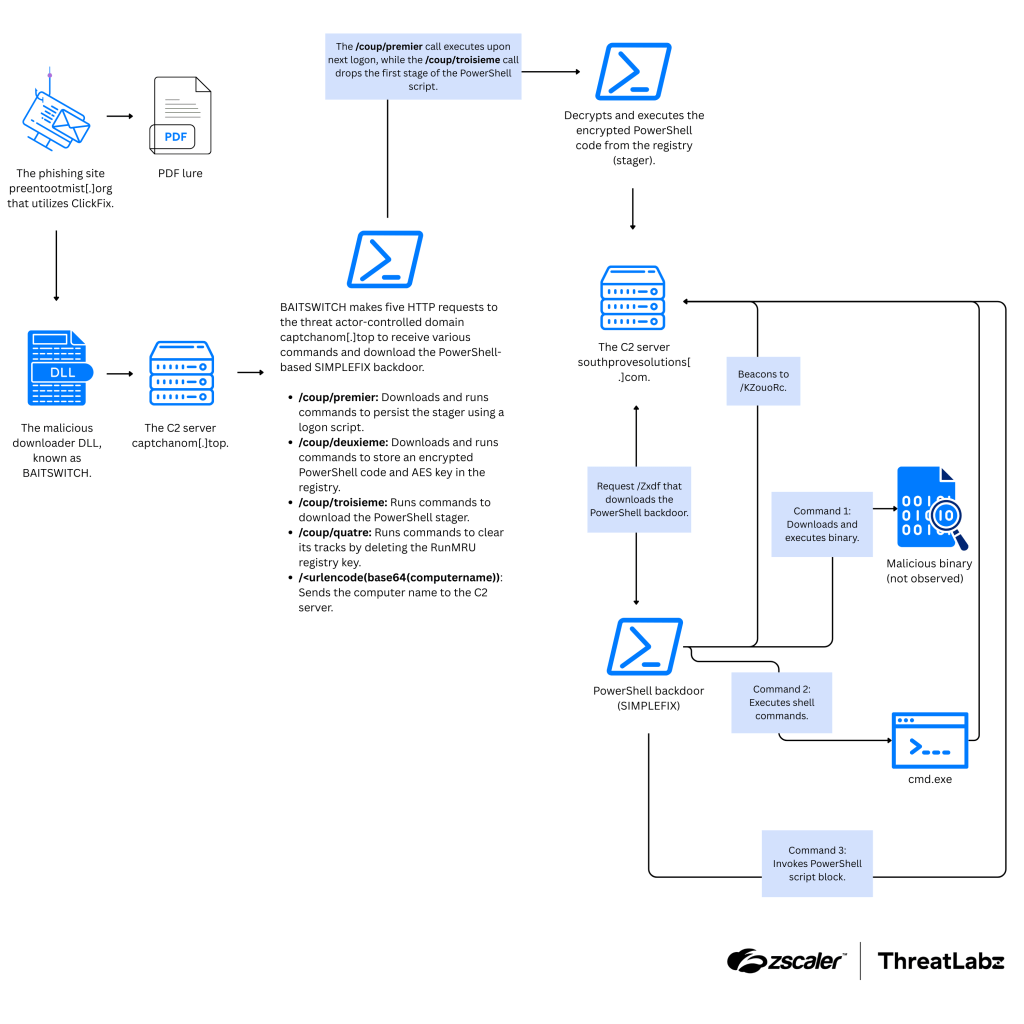

Catena di infezione Clickfix

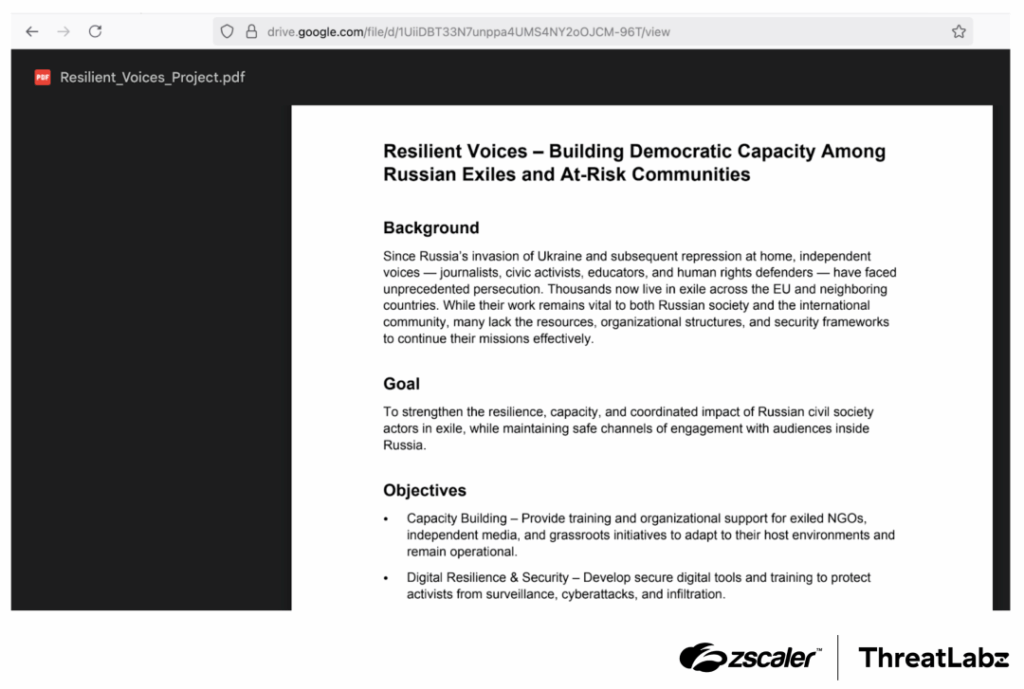

La campagna si avvia con pagine web confezionate ad arte che simulano risorse informative per dissidenti ed esiliati. Il sito esegue JavaScript che copia automaticamente comandi negli appunti e mostra interfacce false, tra cui una casella di verifica che imita Cloudflare Turnstile. L’utente viene invitato a incollare il comando copiato nella finestra Esegui di Windows, azione che lancia rundll32.exe su una DLL remota. A valle la vittima scarica un archivio ZIP protetto da password e quindi un file CHM che richiama un HTA remoto. Questo HTA esegue in memoria il loader principale, evitando scritture persistenti su disco. La logica del flusso punta sulla fiducia: testi in russo e documenti di distrazione ospitati su Google Drive servono a mascherare l’operazione e a ingannare utenti anche attenti.

Baitswitch: analisi tecnica del downloader

Baitswitch è un downloader in formato DLL pensato per essere eseguito via rundll32.exe. Opera prevalentemente in memoria, effettua richieste HTTP verso domini controllati e interpreta risposte che contengono comandi codificati. Il loader utilizza user-agent hardcoded e attende risposte specifiche; in assenza di corrispondenza restituisce 404 per non rivelare l’infrastruttura. Le fasi osservate includono l’impostazione della persistenza tramite chiavi di registro, la raccolta di informazioni di dominio per la selezione dei target e la rimozione di tracce a conclusione delle azioni. Baitswitch decodifica comandi PowerShell e invoca CreateProcessA per esecuzioni locali; in seguito recupera e avvia la backdoor Simplefix. Le comunicazioni con i server di comando presentano payload codificati e meccanismi anti-analisi, mentre mutex e controlli hardware limitano esecuzioni multiple o su macchine non interessanti.

Simplefix: backdoor PowerShell e capacità di esfiltrazione

Simplefix si manifesta come un modulo PowerShell oscurato che stabilisce canali C2 crittografati, esegue comandi arbitrari e raccoglie dati sensibili. Il backdoor integra funzionalità di reconnaissance iniziale per profilare l’ambiente e decide condizionalmente quali moduli attivare, incluse routine per il furto di credenziali e l’esfiltrazione di file. Il codice mostra routine per il targeting di browser e wallet, per la raccolta di file e per la compressione e invio dei dati verso endpoint remoti. L’esecuzione in memoria e le tecniche di offuscamento rendono la detection basata su firme più difficile, mentre la pulizia dei log post-operazione ostacola l’attività forense.

Tecniche di evasione e persistenza

La campagna applica una combinazione di ingegneria sociale e cloaking tecnico per massimizzare la probabilità di compromesso e minimizzare il rilevamento. Il vettore iniziale via pagina web evita allegati email tradizionali e molti filtri che si concentrano sui payload binari. I loader operano fileless e preferiscono process injection o esecuzione tramite strumenti di sistema come rundll32.exe, riducendo artefatti persitenti. Server-side checks, user-agent hardcoded e risposte condizionate permettono la consegna selettiva dei payload solo a vittime gradite. La persistenza si basa su chiavi di registro e script eseguiti al login; i mutex prevengono esecuzioni duplicate. Queste tecniche richiedono che le difese adottino analisi comportamentale e ispezione della memoria piuttosto che sole signature statiche.

Indicatori di compromissione e tracciamento operativo

Gli IOC raccolti nella campagna includono nomi di file, domini, hash e pattern di comunicazione che consentono indagini e regole preventive. L’allegato primario si chiama elektronni_zapit_NPU.svg e il dominio C2 osservato è captchanom.top, utilizzato per le risposte che contengono comandi. Nella catena compaiono archivi ZIP protetti e file CHM che lanciano HTA remoti. Un campione di downloader appare come machinerie.dll con hash SHA-256 0a2b5e4f8d9c6a7b3e2f1d0c9b8a7f6e5d4c3b2a1f0e9d8c7b6a5f4e3d2c1b0. Tra gli IP e i pattern di rete emerge 185.199.108.153 come host correlato alla comunicazione C2; user-agent hardcoded include una stringa browser fittizia. L’account [email protected] è stato usato per ospitare materiale di distrazione su Google Drive. La ricerca retrospettiva di questi indicatori nei log web, nei proxy e nei sistemi EDR aiuta a individuare compromessi anche passati.

Implicazioni geopolitiche e rischio per la società civile

La scelta dei target mostra una motivazione che va oltre il mero guadagno: ONG, think tank, giornalisti e attivisti operano in un contesto ad alto rischio. Il furto di credenziali, documenti e contatti espone singoli e reti di attivisti a arresti, repressione o campagne di disinformazione. L’uso di tecniche sofisticate su scale ridotte mira a evitare attenzione pubblica ma genera impatti diretti su diritti e sicurezza personale. Inoltre la capacità di mantenere accessi persistenti facilita raccolta intelligence prolungata. La campagna evidenzia come gli APT combinino strumenti di spionaggio e meccanismi operativi low-cost per massimizzare effetto con risorse limitate. Dal punto di vista tecnico la campagna Clickfix dimostra come il successo operativo nasca dall’integrazione di social engineering selettivo e tecniche fileless che privilegiano stealth e persistenza. Baitswitch funge da meccanismo flessibile di consegna e ricognizione, mentre Simplefix consente esfiltrazione e controllo remoto con impatto prolungato. La difesa efficace richiede non solo patching e blocchi di rete, ma anche capacità di ispezione dinamica dei contenuti web, monitoraggio della memoria e processi di threat hunting in grado di cercare gli IOC indicati. Solo una strategia che combini tecnologia, training e cooperazione internazionale riduce la finestra di opportunità per attori APT come Coldriver.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.