Le campagne spyware Android identificate come ProSpy e ToSpy stanno prendendo di mira gli utenti fingendo di essere app di messaggistica popolari come Signal e ToTok. Distribuite attraverso siti web fraudolenti e APK malevoli, queste minacce colpiscono in particolare utenti negli Emirati Arabi Uniti, raccogliendo informazioni sensibili dai dispositivi compromessi. ProSpy si presenta come un inesistente plugin di crittografia per Signal, mentre ToSpy si spaccia per una versione Pro di ToTok, sfruttando la reputazione di app note per aumentare la fiducia delle vittime. Entrambi i malware adottano meccanismi di persistenza avanzati, con tecniche di stealth per ridurre sospetti e massimizzare il tempo di permanenza sui dispositivi infetti.

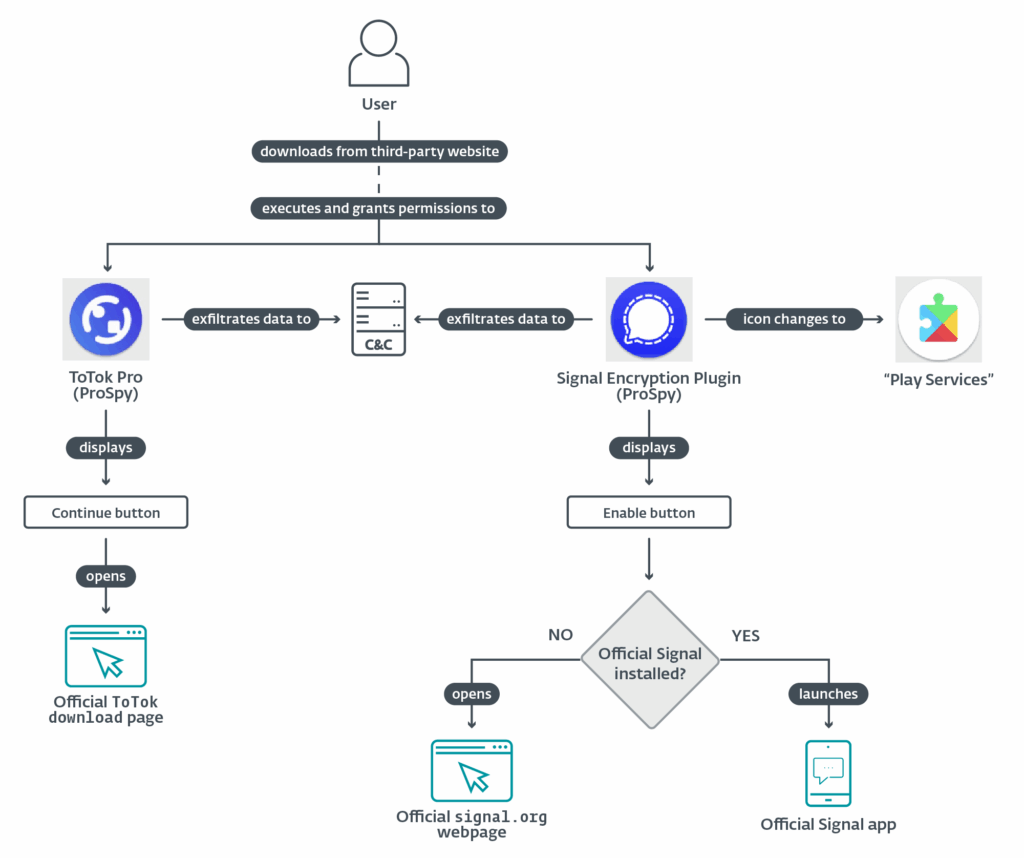

Dettagli del malware ProSpy

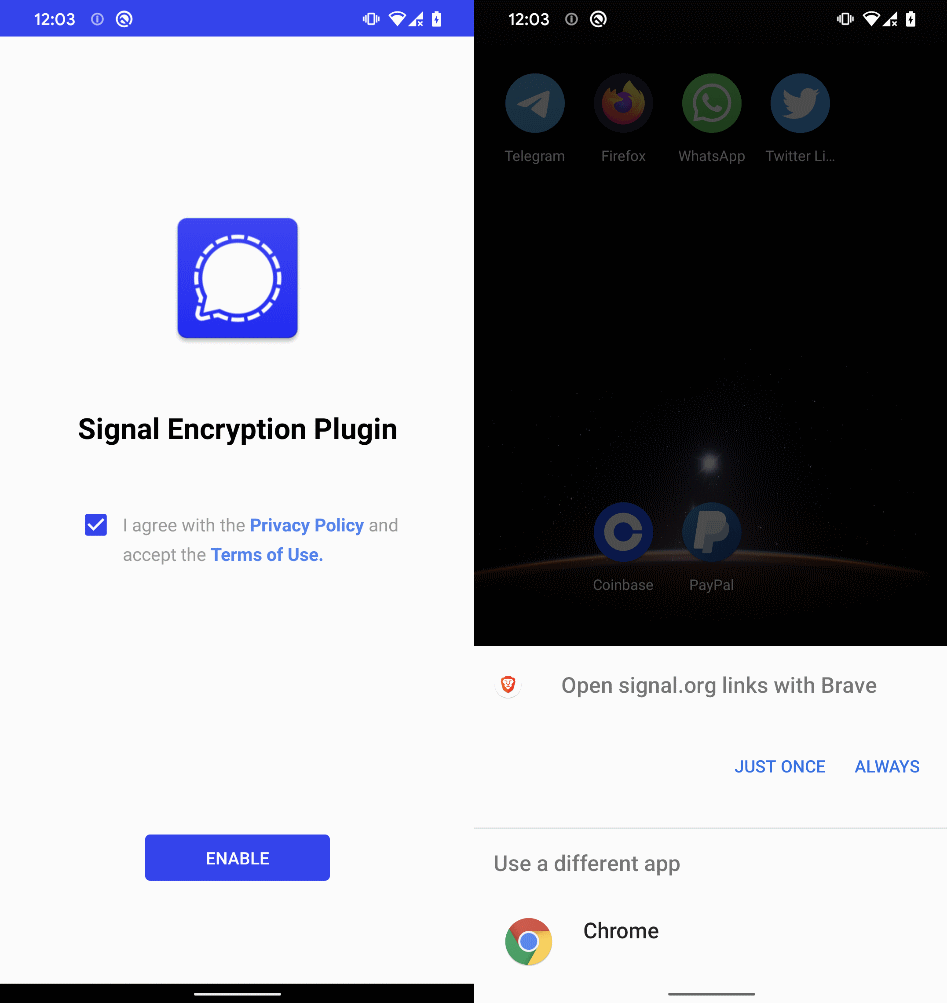

ProSpy richiede accessi estesi a contatti, SMS e file, rubando una vasta gamma di dati, tra cui dettagli hardware, versione OS, indirizzi IP, messaggi SMS, rubriche complete, file audio, immagini, documenti e video. L’app prende di mira in particolare i backup ToTok, facilitando il furto di conversazioni e contenuti archiviati. Una volta installato, ProSpy nasconde l’icona presentandosi come Google Play Services: al tap, apre la schermata info del servizio legittimo, così da depistare l’utente. La persistenza è garantita da AlarmManager per riavvii automatici, da servizi foreground con notifiche permanenti e dall’uso dell’evento BOOT_COMPLETED per l’avvio al riavvio del dispositivo. I domini osservati, come signal.ct.ws e encryption-plug-in-signal.com-ae.net, sono stati usati per distribuire i pacchetti malevoli, molti dei quali oggi offline.

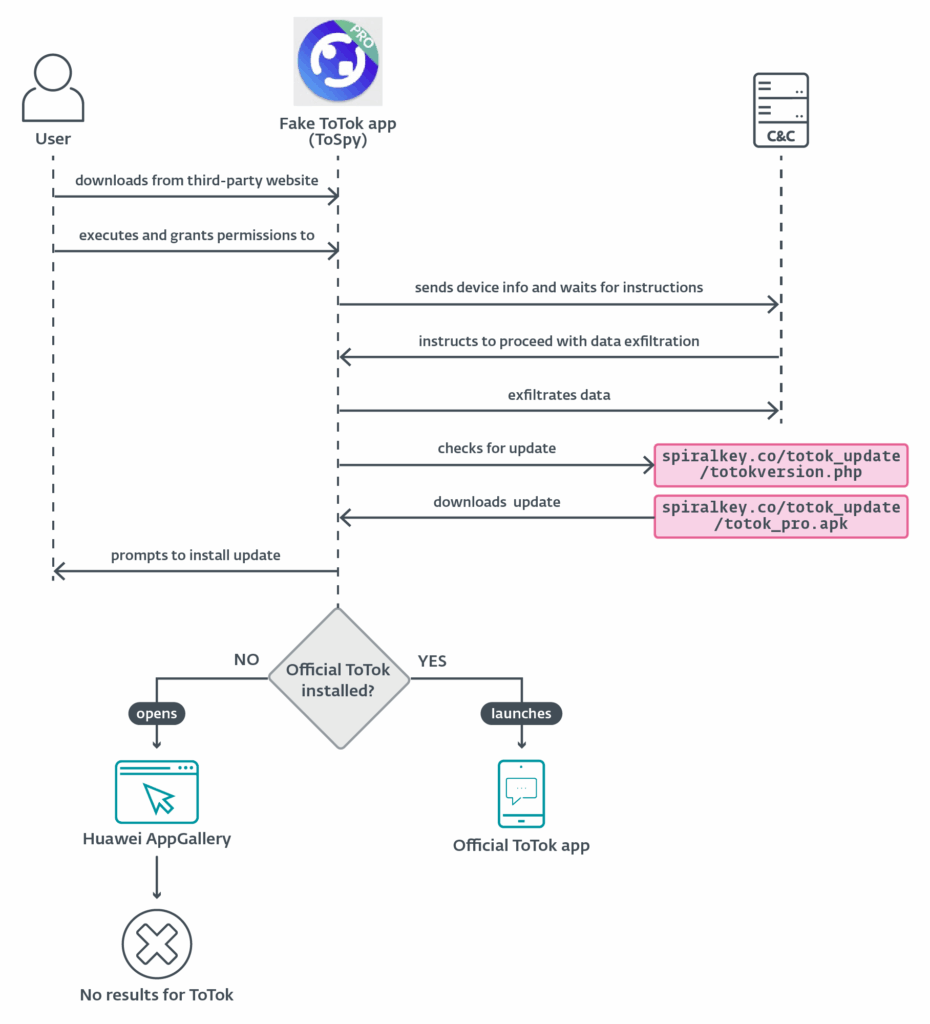

Capacità del malware ToSpy

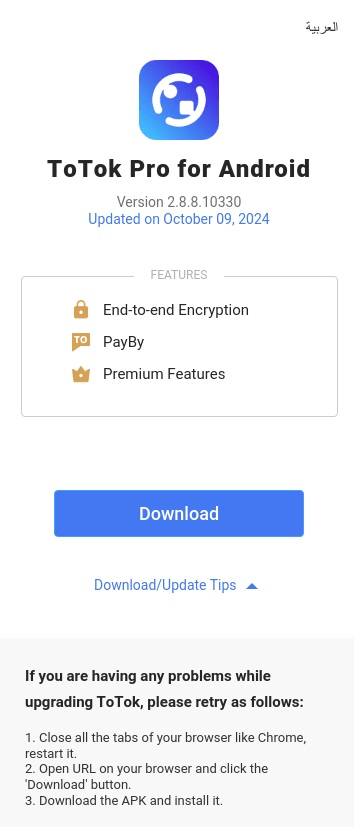

ToSpy si presenta come versione Pro di ToTok, con richiesta di permessi per contatti e storage. L’app estrae documenti, immagini, video e chat backup ToTok in formato ttkmbackup, che vengono cifrati con AES in modalità CBC prima dell’esfiltrazione verso server remoti. Per mantenere un aspetto credibile, se ToTok è installata, ToSpy avvia l’app reale; in caso contrario, reindirizza alla Huawei AppGallery per scaricarla ufficialmente. Anche in questo caso, la persistenza si basa su AlarmManager, servizi foreground e BOOT_COMPLETED. I domini usati per la distribuzione, come store.latestversion.ai e store.appupdate.ai, imitano il Samsung Galaxy Store e altre piattaforme legittime. L’infrastruttura, attiva dal 2022, rimane in funzione con nuove varianti ancora in diffusione.

Metodi di distribuzione delle campagne

Le campagne si diffondono principalmente tramite download diretti di APK da siti che imitano i portali ufficiali di Signal e ToTok. ProSpy utilizza domini mascherati come store di sicurezza o plugin di crittografia, mentre ToSpy ricorre a siti che simulano store Android alternativi, con redirect occasionali ai siti legittimi per ridurre i sospetti.

La maggior parte dei siti individuati risulta oggi inattiva, ma i ricercatori hanno confermato che l’infrastruttura è stata attiva per anni, con certificati sviluppatori e domini registrati già dal 2022. Le campagne sfruttano inganni visivi e ingegneria sociale, inducendo le vittime a concedere permessi critici a ciò che credono essere aggiornamenti o versioni premium di app affidabili.

Analisi tecnica delle minacce

Entrambe le famiglie malware condividono lo stesso approccio alla persistenza e alla furtività: uso di AlarmManager per riavvii automatici, notifiche foreground per rimanere attive, e BOOT_COMPLETED per avvio all’accensione. ProSpy si camuffa come Play Services per mascherare la propria presenza, mentre ToSpy si appoggia a ToTok reale per legittimarsi. Entrambe eseguono ricognizione post-installazione, raccogliendo informazioni hardware e software del dispositivo, elenchi applicazioni installate e contenuti sensibili. Il focus sui backup ToTok evidenzia l’interesse degli operatori nel colpire utenti già legati a questa piattaforma. L’uso della crittografia AES da parte di ToSpy rende più complesso il rilevamento del traffico malevolo. Queste campagne, iniziate rispettivamente nel 2022 (ToSpy) e nel 2024 (ProSpy), dimostrano un’evoluzione continua per sfuggire ai sistemi di difesa.

Raccomandazioni per gli utenti Android

Gli esperti raccomandano di scaricare app esclusivamente da store ufficiali, evitare download di APK da fonti non verificate e controllare con attenzione i permessi richiesti dalle app. È fondamentale mantenere attivo Google Play Protect, aggiornare regolarmente il dispositivo con le patch di sicurezza e usare autenticazione multifattore per gli account critici. L’uso di antivirus affidabili e scansioni periodiche aiuta a rilevare eventuali infezioni. Gli utenti dovrebbero inoltre prestare attenzione a link ricevuti via SMS o email e diffidare di offerte di app “Pro” o plugin che non esistono nelle fonti ufficiali. La consapevolezza rimane la principale barriera contro spyware sempre più sofisticati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.