Il gruppo cyber-spionaggio Confucius ha compiuto negli ultimi anni un salto qualitativo decisivo, evolvendo da semplici stealer di file a sofisticati backdoor capaci di fornire accesso remoto persistente e di condurre operazioni avanzate di spionaggio cibernetico. Attivo dal 2013 e ritenuto allineato a interessi statali, il gruppo si è distinto per la sua focalizzazione sul Sud Asia, con particolare attenzione al Pakistan, e per campagne mirate contro governi, militari, contractor della difesa e industrie critiche.

Origini e primi attacchi del gruppo Confucius

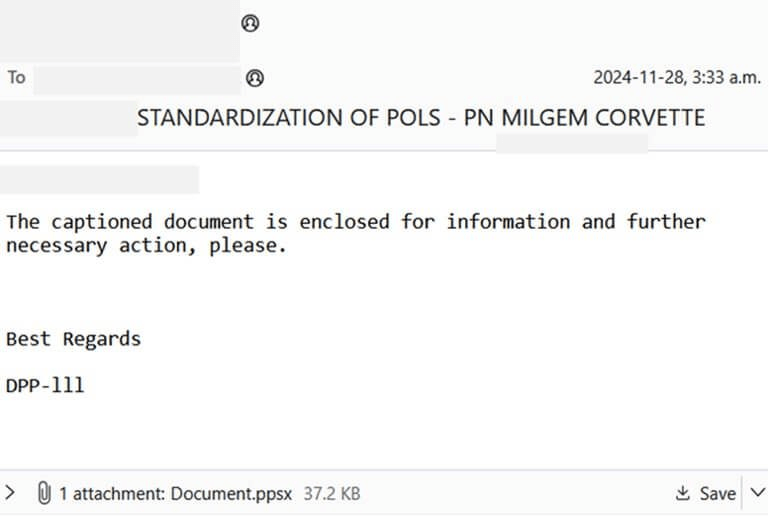

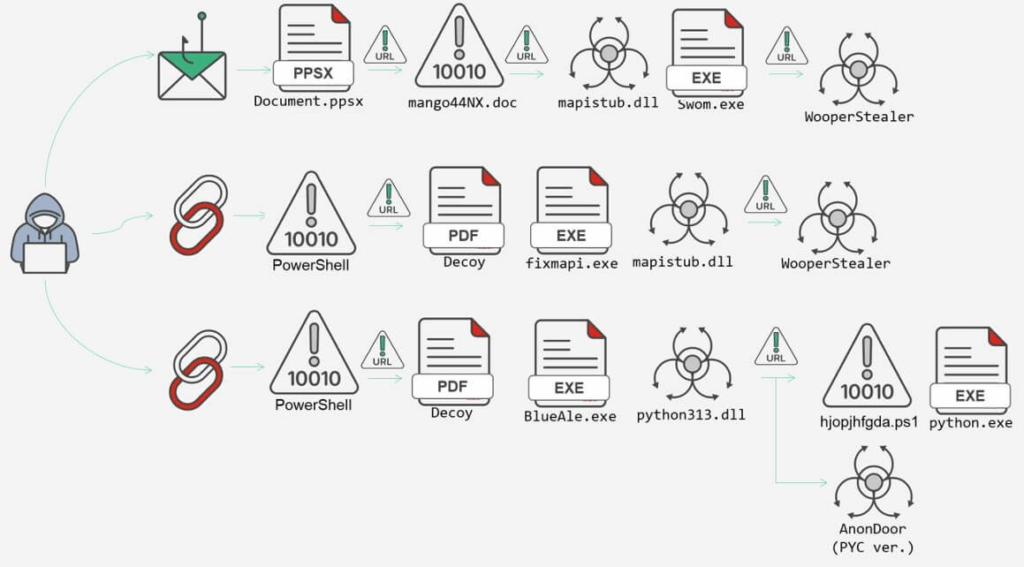

Confucius è stato identificato fin dall’inizio come un attore orientato a operazioni di intelligence strategica, con campagne di spear-phishing basate su documenti maliziosi per ottenere accessi iniziali ai sistemi target. Inizialmente utilizzava stealer come WooperStealer, dedicato a sottrarre file e informazioni di base, ma nel tempo ha mostrato una notevole capacità di adattamento, aggiornando tattiche e strumenti per evadere i sistemi di rilevamento e aumentare la propria persistenza.

Evoluzione delle tecniche e strumenti impiegati

Dal dicembre 2024 le campagne di Confucius hanno introdotto catene di infezione più complesse, con file PPSX che portavano al download di dropper VBScript e all’uso di DLL side-loading per distribuire WooperStealer. Nel marzo 2025 il gruppo ha ampliato l’arsenale ricorrendo a file LNK malevoli, mentre dall’aprile 2025 ha iniziato a distribuire backdoor Python come AnonDoor, una RAT completa capace di garantire controllo remoto, esfiltrazione dati e automazione delle attività.

Confucius ha arricchito le sue operazioni con tecniche di obfuscation delle stringhe, infrastrutture C2 camuffate da CDN e strumenti pubblici come SoftEther VPN per garantire connessioni resilienti e furtive. In alcune campagne ha perfino integrato Cobalt Strike e strumenti personalizzati per bloccare concorrenti o garantire accessi esclusivi ai sistemi compromessi.

Le campagne più recenti

Dicembre 2024 – Distribuzione di file PPSX con OLE e dropper VBS, che scaricavano WooperStealer per rubare documenti e database di posta elettronica. Marzo 2025 – Utilizzo di file LNK per scaricare payload e ottenere nuovamente WooperStealer, ampliando il set di estensioni dei file target. Aprile–Agosto 2025 – Campagne basate su backdoor Python, con la diffusione di AnonDoor e varianti RAT in grado di eseguire comandi remoti, esfiltrare file e mantenere persistenza tramite task scheduler e script automatizzati.

Questa sequenza evidenzia la transizione netta da strumenti di semplice furto dati a un arsenale di backdoor avanzati capaci di supportare operazioni di lunga durata.

Analisi tecnica di WooperStealer e AnonDoor

WooperStealer: mirava a sottrarre un’ampia gamma di file (.doc, .pdf, .xlsx, .pst, .zip, .rar, ecc.), analizzando i drive logici della macchina compromessa e caricando i dati verso server remoti. AnonDoor: sviluppato in Python, rappresenta un RAT flessibile che consente controllo remoto completo, gestione file, apertura RDP e uso di tool VPN per mascherare le connessioni. La sua architettura modulare e l’integrazione con infrastrutture mimetizzate lo rendono uno strumento efficace di spionaggio e persistenza.

Implicazioni e rischi per la sicurezza

Le campagne di Confucius confermano un’evoluzione tecnica costante e una chiara direzionalità geopolitica. L’uso combinato di phishing sofisticato, RAT Python-based e infrastrutture C2 camuffate evidenzia l’obiettivo di mantenere accessi duraturi e raccogliere informazioni sensibili di valore strategico. L’impatto per i target è rilevante: esposizione di dati governativi, militari e industriali, potenziale vendita delle informazioni a terzi, rischi per la supply chain e possibilità di interruzioni operative su larga scala. Il gruppo si conferma come una minaccia ad alta persistenza per la regione del Sud Asia e come un attore da monitorare attentamente anche in scenari internazionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.