Il gruppo cybercrime cinese UAT-8099 è stato individuato da Talos Intelligence in una campagna attiva dal 2025 che sfrutta vulnerabilità di server IIS per condurre operazioni di SEO fraud, furto credenziali e monetizzazione tramite reindirizzamenti fraudolenti. Gli attacchi colpiscono università, aziende tecnologiche e provider di telecomunicazioni in India, Thailandia, Vietnam, Canada e Brasile, con particolare attenzione agli utenti mobili Android e iPhone. Gli aggressori rubano log, configurazioni e certificati, rivendendo i dati o riutilizzandoli per accessi successivi. Parallelamente, installano strumenti di controllo remoto e moduli malevoli che consentono persistenza e attività clandestine a lungo termine. L’uso di malware come BadIIS e la sideloading di DLL per Cobalt Strike rendono la campagna particolarmente sofisticata, con gravi implicazioni per la supply chain globale.

Attività del gruppo UAT-8099

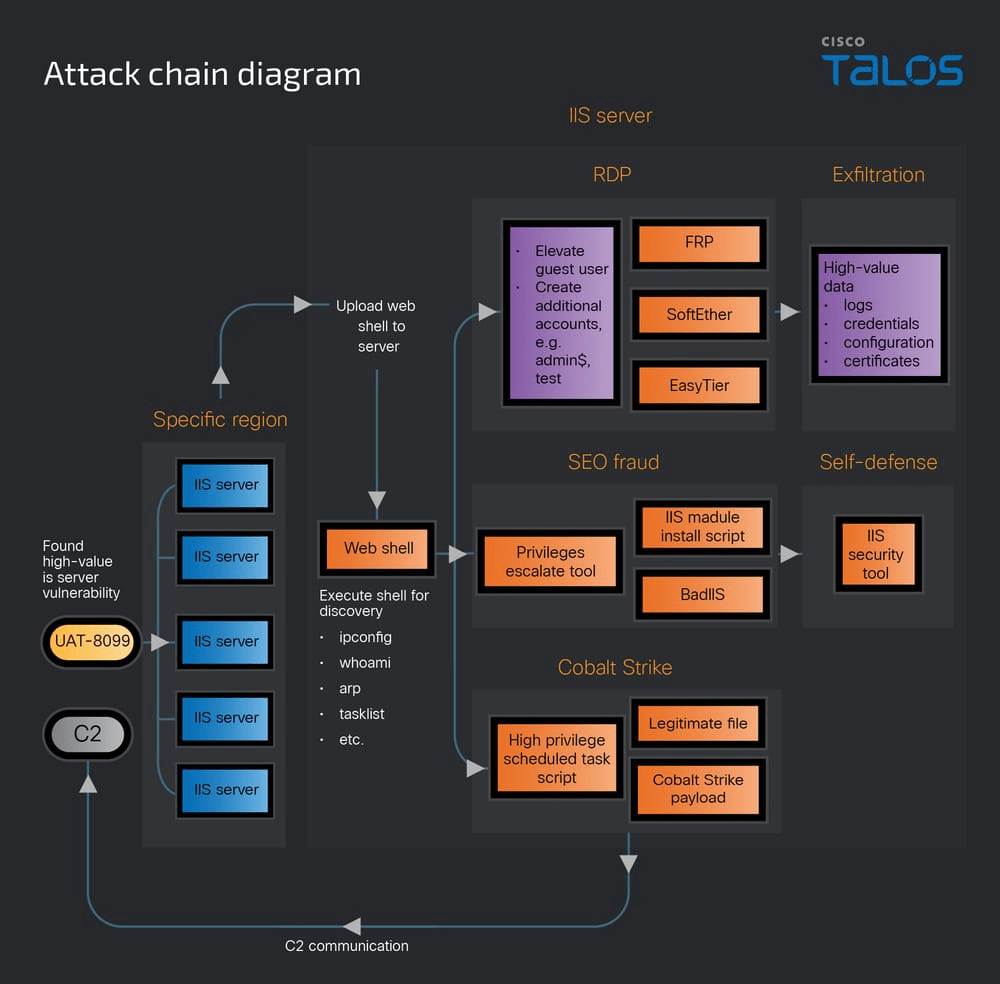

Talos attribuisce UAT-8099 a un cluster cinese sulla base di stringhe di debug in cinese semplificato trovate nei campioni analizzati. Il gruppo compromette server IIS sfruttando impostazioni deboli di upload e caricando web shell ASP.NET open-source. Dopo la compromissione iniziale, esegue comandi di reconnaissance (ipconfig, whoami, tasklist) e abilita l’account guest elevandolo ad amministratore per l’accesso via RDP. Vengono creati account nascosti come admin$ per persistenza, con uso di tool pubblici per escalation dei privilegi. Per il furto delle credenziali, UAT-8099 impiega Procdump, archiviando i dati con WinRAR prima di trasferirli ai server di comando e controllo. Una volta stabilito il controllo, vengono installati strumenti come SoftEther VPN, EasyTier e FRP per mantenere accessi remoti resilienti. Per evitare la concorrenza, gli attaccanti usano D_Safe_Manage, che blocca altri operatori sui server compromessi.

Tecniche di attacco e tool utilizzati

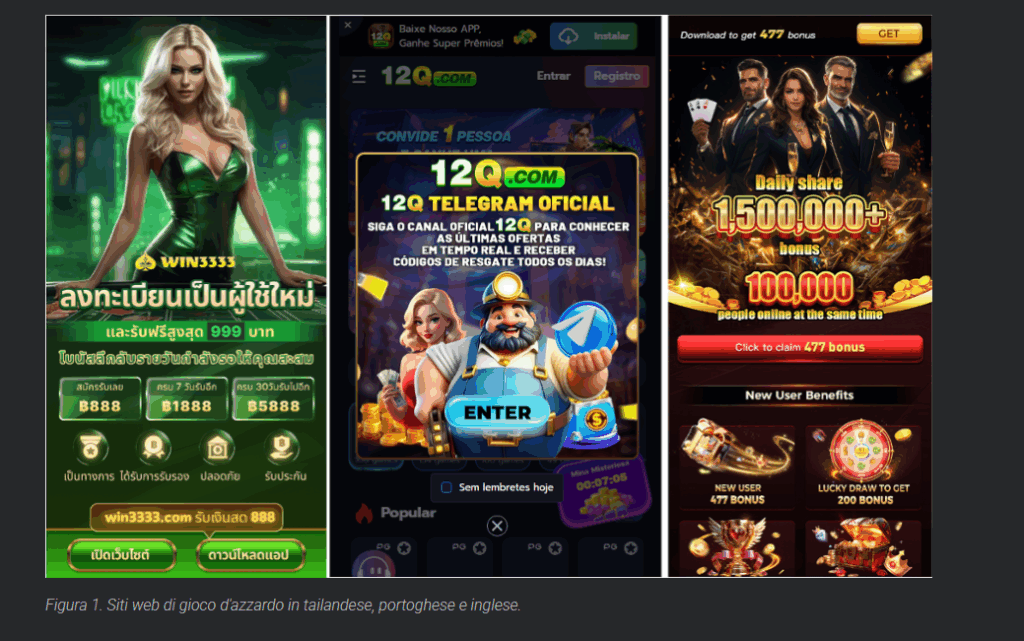

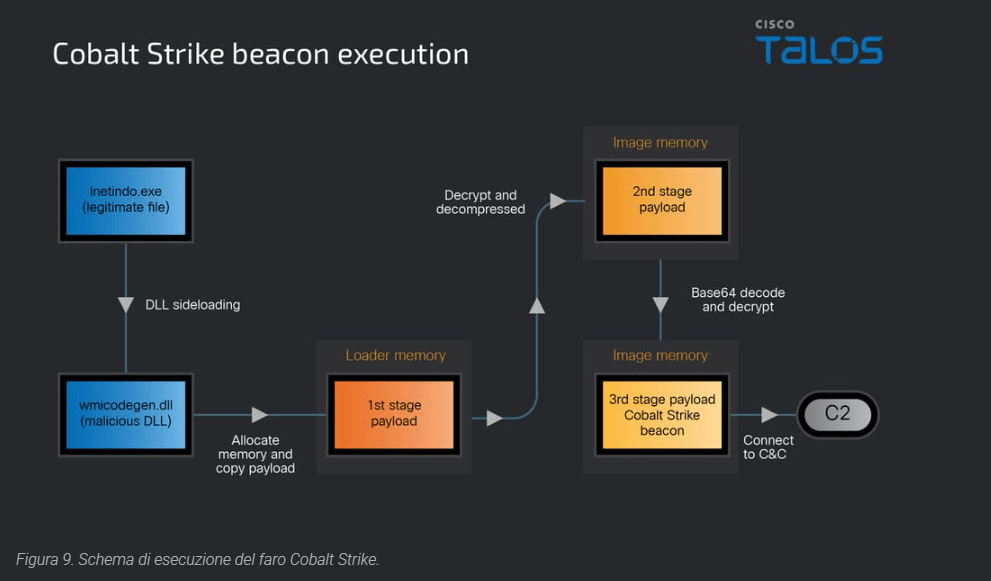

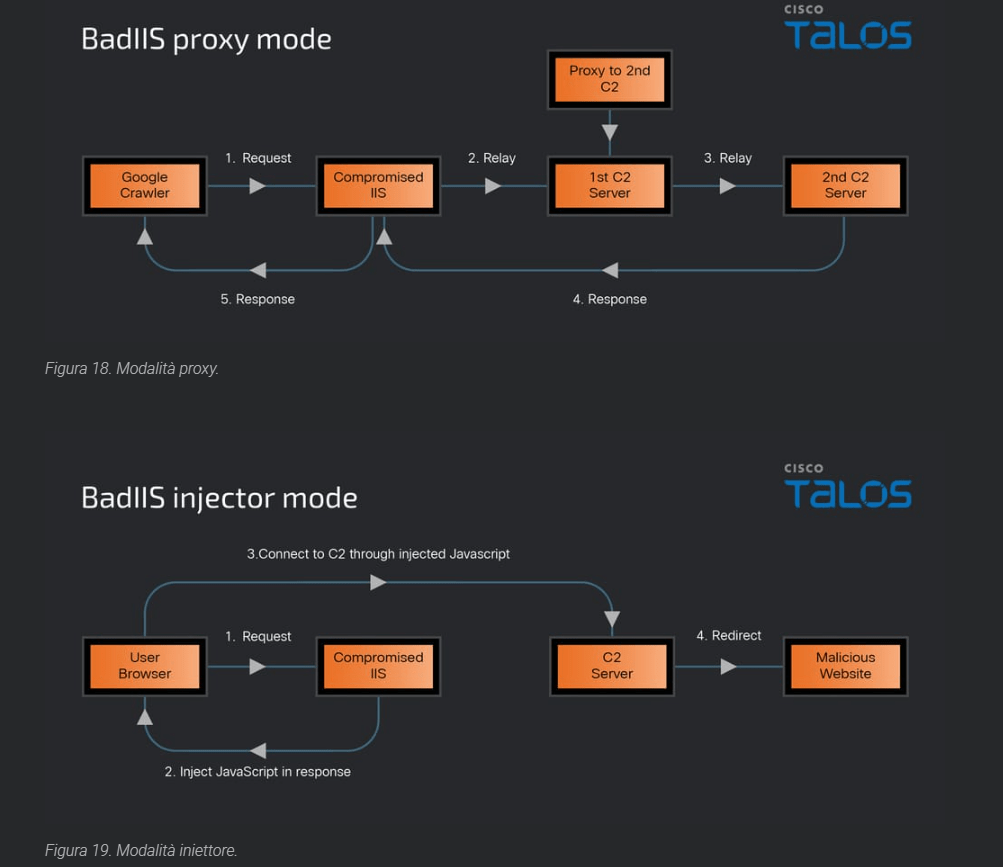

L’arsenale tecnico di UAT-8099 include l’abuso di script automatizzati (iis.bat, fuck.bat, 1.bat) per installare moduli, configurare RDP e creare task persistenti. Una tecnica distintiva è il sideloading di DLL con inetinfo.exe per iniettare Cobalt Strike in memoria, sfruttando loader riflettivi come udrl.x64.dll. Il malware BadIIS manipola gli header HTTP implementando hook nei metodi CHttpModule::OnBeginRequest e OnSendResponse, consentendo di identificare traffico da Googlebot o referral e di manipolare i contenuti. Gli utenti vengono reindirizzati verso siti di gambling illegali o annunci non autorizzati, con pattern URL che includono termini legati a betting. L’infrastruttura C2 è decentralizzata e mimetizzata come traffico CDN o Exchange, riducendo i tassi di rilevamento.

Infrastruttura e indicatori di compromissione

L’infrastruttura del gruppo è distribuita su server decentralizzati che ospitano contenuti fraudolenti. Talos ha pubblicato su GitHub un set completo di IOC che include hash, IP e domini collegati alla campagna. Alcune varianti di BadIIS, individuate su VirusTotal nel 2025, mostrano rilevamenti molto bassi. Le connessioni ai server di comando e controllo imitano protocolli legittimi, sfruttando porte standard per mimetizzarsi.

ClamAV rileva le varianti con le firme Win.Malware.SysShell-10058032-0 e Win.Malware.BadIISCR45-10058034-0. Gli IOC comprendono anche listener denominati “PUBG” usati come canale di Cobalt Strike. Questa capacità di rotazione e mimetizzazione infrastrutturale aumenta la resilienza operativa del gruppo.

Difese e raccomandazioni contro UAT-8099

Per contrastare la minaccia, Talos raccomanda aggiornamenti regolari dei server IIS, una rigorosa configurazione delle policy di upload e l’abilitazione di autenticazione multifattore per gli accessi RDP. È fondamentale disabilitare gli account guest, monitorare i log per individuare connessioni sospette e segmentare le reti per limitare i movimenti laterali. L’uso di strumenti di sicurezza come ClamAV aiuta a rilevare le varianti di BadIIS, mentre il monitoraggio del dark web può segnalare la vendita di credenziali compromesse. Le organizzazioni devono inoltre isolare i sistemi infetti, reimpostare le credenziali e implementare firewall per bloccare i C2 noti. La condivisione di intelligence tramite CERT e comunità di sicurezza è cruciale per reagire tempestivamente a campagne in continua evoluzione come quelle di UAT-8099.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.