Gruppi cyber come Scattered Lapsus$ Hunters reinventano l’estorsione in forma “crowdsourced”, mentre aziende come ParkMobile affrontano ancora le conseguenze di breach passati con risarcimenti simbolici agli utenti. Da un lato, cybercriminali incentivano molestie distribuite per ottenere riscatti; dall’altro, le piattaforme digitali cercano di chiudere anni di contenziosi legali con compensi minimi. Queste dinamiche mostrano un panorama in cui minacce, pressioni e risposte corporate si intrecciano in un ciclo continuo di vulnerabilità e adattamento.

La campagna estorsiva di Scattered Lapsus$ Hunters

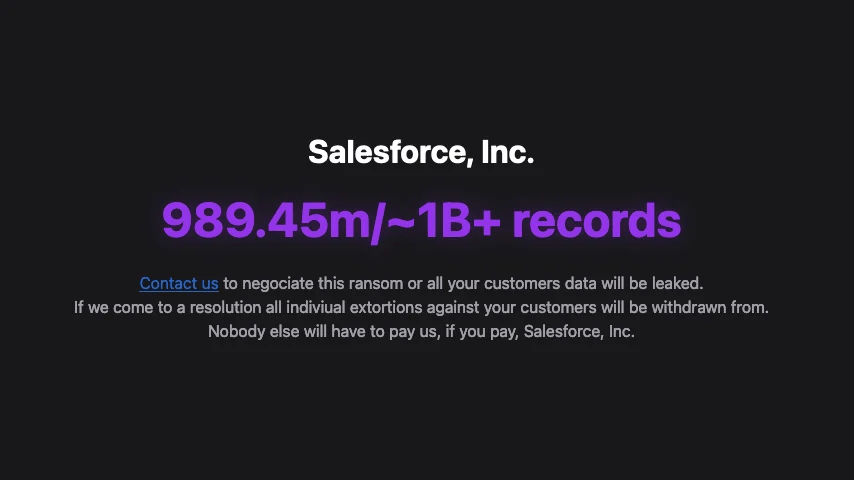

Il 3 ottobre 2025, il gruppo Scattered Lapsus$ Hunters lancia una campagna su Telegram promettendo ricompense in Bitcoin a chi invii email moleste a dirigenti di 39 aziende compromesse in una presunta intrusione via Salesforce. La tattica, definita “distributed harassment”, trasforma l’estorsione in una gara pubblica: ogni partecipante riceve 9 euro in BTC per email inviata, con bonus fino a 917 euro per “maggior efficacia”. Il gruppo pubblica un file con i contatti dei dirigenti e invita i partecipanti a inviare pressioni dirette affinché le aziende paghino un riscatto. In cambio, promette premi immediati in criptovaluta. Gli analisti rilevano errori linguistici evidenti e sintassi non madrelingua inglese, suggerendo una possibile origine est-europea o sudamericana.

Il nome Scattered Lapsus$ Hunters richiama il noto gruppo Lapsus$, ma i ricercatori lo considerano un clone opportunistico, più orientato al caos mediatico che all’hacking tecnico. Il gruppo avrebbe abusato di token OAuth compromessi provenienti da strumenti SaaS come Salesloft e Drift, ottenendo accessi temporanei ai CRM di terze parti. Secondo Google Threat Intelligence, le credenziali usate provengono da vecchi incidenti di credential reuse, non da una compromissione diretta di Salesforce. Ciononostante, il gruppo sfrutta la narrativa del “furto aziendale” per spingere le vittime verso il pagamento di riscatti. Una settimana dopo, Scattered Lapsus$ Hunters lancia anche un sito leak con loghi e nomi delle presunte vittime, utilizzandolo come leva psicologica per amplificare la pressione pubblica.

Implicazioni legali e arresti collegati

L’attività del gruppo avviene in un contesto già teso. Il 18 settembre 2025 due adolescenti nel Regno Unito vengono incriminati per l’attacco a Transport for London, e pochi giorni dopo un teenager statunitense viene arrestato per la campagna Scattered Spider. Le autorità, attraverso indagini coordinate, collegano alcune tracce blockchain e indirizzi IP a partecipanti dei canali Telegram di Lapsus$ Hunters. Gli investigatori ritengono che il gruppo utilizzi micro-pagamenti in Bitcoin e Monero per eludere tracciamenti, ma diverse transazioni conducono a wallet noti su exchange pubblici. Gli autori più giovani si vantano online dei compensi ricevuti, offrendo così elementi probatori. Le aziende colpite, tra cui società che utilizzano Salesforce come infrastruttura CRM, ricevono avvisi preventivi e sono incoraggiate a disattivare le integrazioni SaaS potenzialmente compromesse. Salesforce, dal canto suo, dichiara che nessun sistema core è stato violato e che i token sfruttati provenivano da applicazioni di terze parti. Questa campagna segna un’evoluzione nel cybercrime: l’estorsione decentralizzata, dove la pressione reputazionale sostituisce la compromissione tecnica.

Il breach ParkMobile del 2021 e i risarcimenti minimi

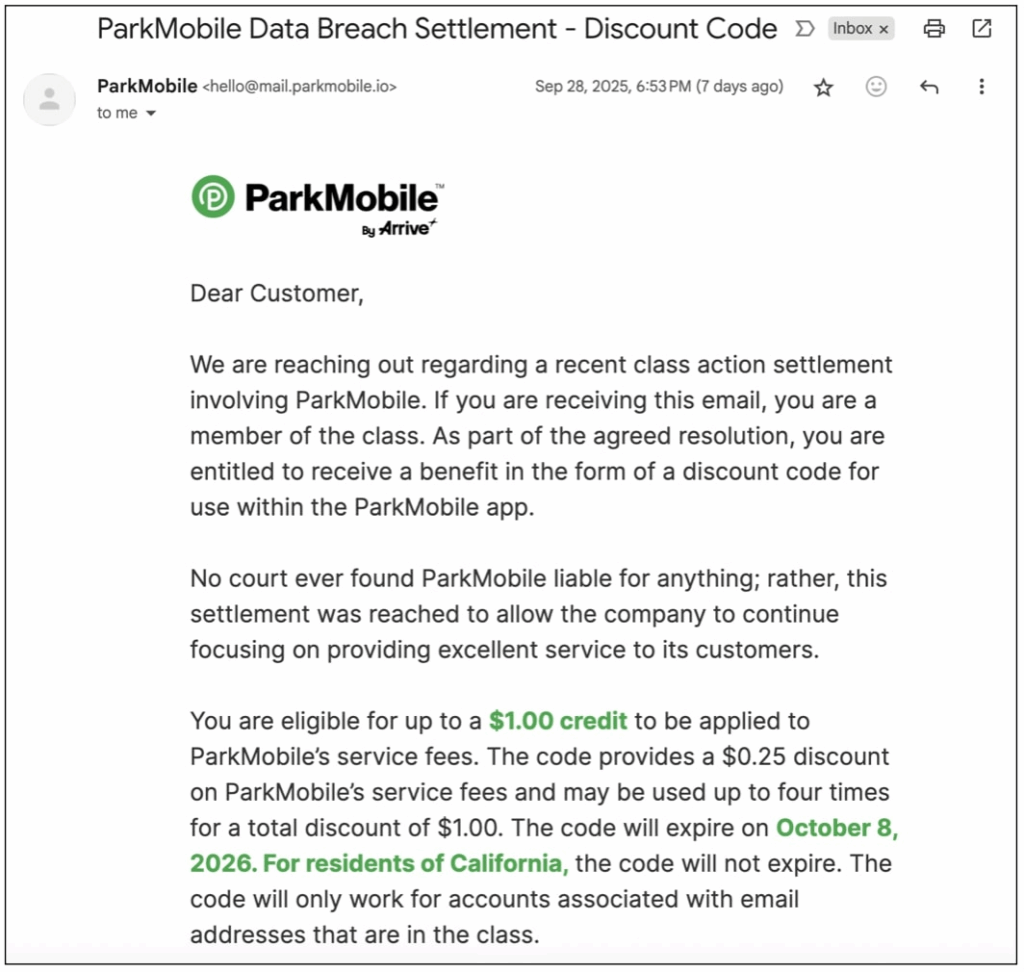

Nel frattempo, ParkMobile, società statunitense specializzata in pagamenti digitali per parcheggi, affronta le conseguenze del breach del 2021, che ha esposto i dati di 22 milioni di utenti. I file sottratti, diffusi su forum di hacking, contenevano nomi, email, indirizzi, numeri di targa e hash delle password bcrypt. Sebbene l’azienda avesse rassicurato sul fatto che nessuna informazione finanziaria fosse stata rubata, la violazione generò un’ondata di phishing e smishing mirati. Nel 2022 ParkMobile ha introdotto controlli QR sicuri e protocolli anti-phishing, ma i messaggi falsi continuano a circolare, spingendo la società a invitare gli utenti a verificare gli indirizzi sospetti e a non fornire credenziali via SMS.

La class action avviata in Georgia si è conclusa nel 2025 con un accordo da 30 milioni di euro, senza ammissione di colpa. Gli utenti eleggibili hanno ricevuto codici sconto da 0,92 euro utilizzabili sull’app — equivalenti a un rimborso massimo di 0,23 euro per transazione fino a quattro usi. Le richieste possono essere presentate fino al 5 marzo 2025, mentre i codici restano validi per un anno (senza scadenza in California). L’azienda ha dichiarato che il settlement non implica responsabilità diretta, ma rappresenta una misura di chiusura “equa e pragmatica”. ParkMobile sostiene inoltre di aver “rafforzato in modo sostanziale” la sicurezza interna, con hashing migliorato, autenticazione multifattore e revisione dei fornitori terzi.

Lezioni e implicazioni del breach

Il caso ParkMobile mostra come i dati personali rubati continuino a generare rischi nel lungo periodo. Anche anni dopo, i dump originali alimentano campagne di smishing che imitano messaggi ufficiali dell’app. Gli utenti sono invitati a verificare eventuali esposizioni su portali come Have I Been Pwned, a modificare password periodicamente e a diffidare di comunicazioni che promettono “sconti immediati” o “rimborso parcheggi”. L’azienda ha avviato un programma educativo all’interno della propria app, con avvisi e link a risorse di cybersecurity, trasformando il breach in un caso di awareness pubblica e di resilienza organizzativa.

Connessioni tra estorsione cyber e risposta aziendale

Le due vicende evidenziano due estremi del nuovo ecosistema delle minacce:

– da un lato, gruppi cyber che monetizzano il caos, come Scattered Lapsus$ Hunters, utilizzando strategie di pressione distribuita e ricompense pubbliche in criptovaluta;

– dall’altro, aziende che affrontano l’impatto post-breach con compensi simbolici e misure legali preventive, cercando di recuperare fiducia e credibilità. Mentre i criminali puntano su modelli decentralizzati e virali, le imprese rispondono con compliance, educazione e risarcimenti minimi. L’uno alimenta l’altro, in un equilibrio precario tra offesa e difesa. La sfida rimane la stessa: ridurre la superficie d’attacco e ripristinare la fiducia digitale, in un ambiente dove la reputazione vale quanto la sicurezza dei dati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.