Due incidenti distinti ma convergenti mettono in allerta il settore della cybersecurity: il breach ai cloud backup di SonicWall, che ha esposto configurazioni firewall di tutti i clienti, e una vulnerabilità nel plugin Axis per Autodesk Revit, che apre la strada a compromissioni supply chain su larga scala. Entrambi i casi rivelano come le debolezze nei sistemi fidati — firewall e software BIM — possano trasformarsi in vettori di attacco strategici, colpendo infrastrutture e studi professionali a livello globale.

Breach SonicWall: accesso non autorizzato ai backup cloud

Il 17 settembre 2025, SonicWall ha confermato un accesso non autorizzato ai file di backup conservati nel servizio MySonicWall Cloud Backup, un’infrastruttura che ospita le configurazioni dei firewall dei clienti. Inizialmente ritenuto limitato al 5% degli utenti, l’incidente è stato poi esteso al 100% dei clienti cloud, coinvolgendo quindi ogni dispositivo che utilizza la funzione di salvataggio remoto. I file sottratti, identificati con estensione .EXP, contenevano impostazioni critiche, tra cui credenziali amministrative, certificati e parametri DNS, tutti crittati con AES-256 ma potenzialmente decrittabili da attori esperti. Gli aggressori hanno colpito l’ambiente di storage collegato al portale MySonicWall, senza però toccare i firewall di produzione. L’azienda ha dichiarato di non avere prove di manipolazione diretta dei sistemi, ma il rischio di exfiltrazione dei dati di configurazione resta elevato. L’indagine, condotta con il supporto di Mandiant, ha portato alla disattivazione temporanea del servizio cloud, all’introduzione di nuovi controlli di autenticazione e logging avanzato e alla distribuzione di un playbook di remediation per tutti i clienti. SonicWall raccomanda di eliminare i backup esistenti, rigenerare le password MySonicWall e ruotare i certificati utilizzati nei dispositivi. Secondo analisi di Arctic Wolf, alcuni gruppi ransomware avrebbero già sfruttato file di configurazione simili in attacchi precedenti per ottenere accesso laterale nelle reti aziendali. Gli esperti ritengono probabile che i dati esfiltrati vengano utilizzati per campagne mirate contro organizzazioni critiche, in particolare nel settore utility e telecomunicazioni.

Conseguenze e implicazioni per la sicurezza

L’impatto del breach SonicWall è potenzialmente sistemico. Le configurazioni firewall consentono infatti di mappare topologie interne, identificare servizi esposti e individuare regole di rete vulnerabili. Con tali informazioni, un attore ostile può pianificare attacchi di precisione, includendo movimento laterale, escalation di privilegi e targeting supply chain. Molti amministratori, per precauzione, stanno migrando i backup su storage locali isolati o su cloud provider indipendenti. L’incidente rafforza l’urgenza di rivedere le politiche di gestione delle credenziali e segmentazione delle reti, soprattutto quando si affidano dati sensibili a vendor di sicurezza.

Flaw Axis in Autodesk Revit: credenziali hard-coded e rischio supply chain

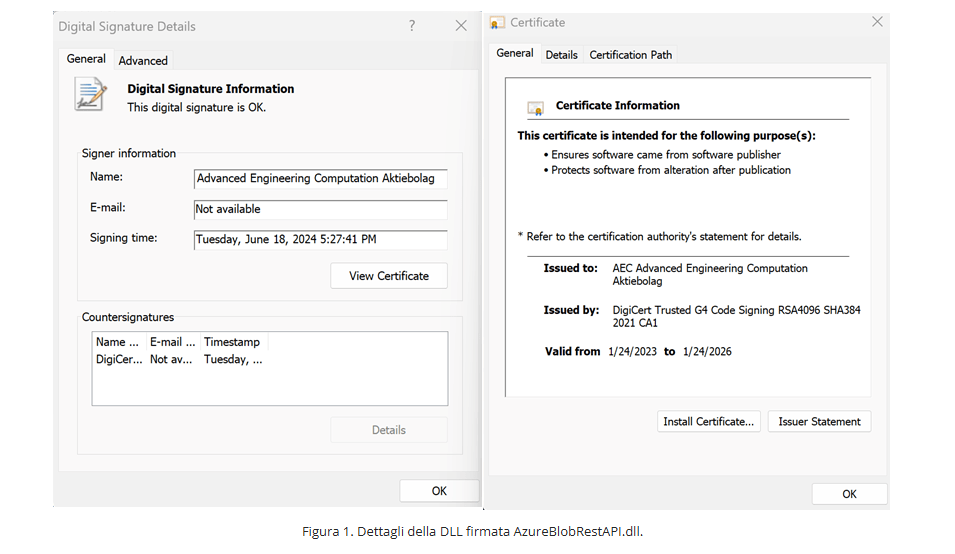

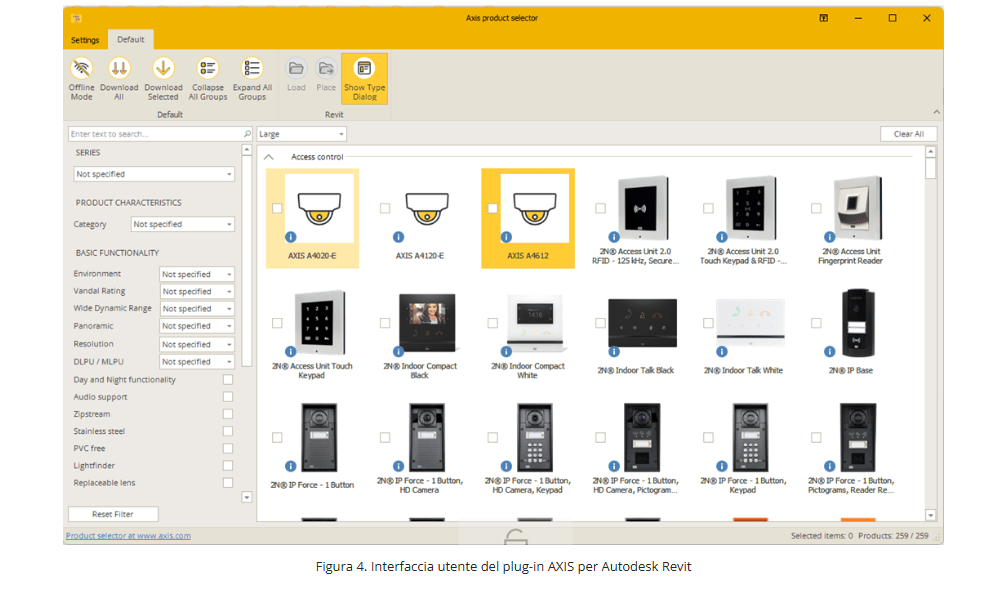

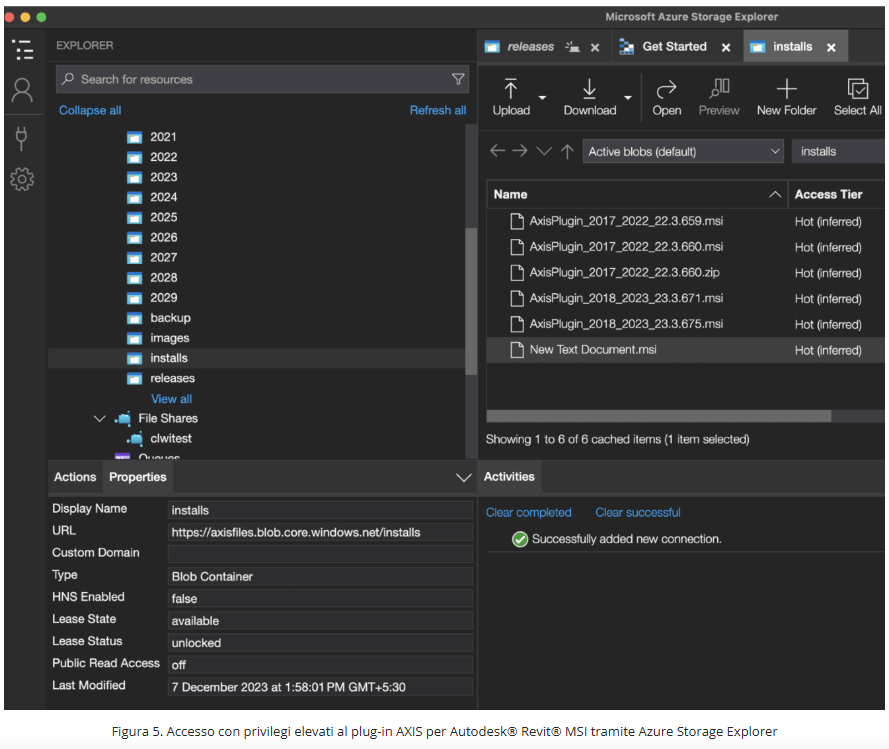

Parallelamente, Trend Micro ha rivelato una grave vulnerabilità nel plugin Axis Communications per Autodesk Revit, software usato in architettura e ingegneria per la modellazione BIM. Il plugin, progettato per integrare modelli 3D di telecamere e dispositivi Axis, conteneva credenziali Azure hard-coded all’interno di una DLL firmata, consentendo accesso diretto e non autorizzato allo storage cloud dell’azienda.

Gli aggressori potevano caricare file RFA (Revit Family) malevoli nello storage Axis, sfruttando una falla nel parsing dei file Revit (CVE-2025-5037) per ottenere esecuzione di codice remoto (RCE). In scenari reali, un semplice download di un modello manipolato poteva compromettere l’intero sistema di progettazione dell’utente.

Trend Micro ha tracciato la vulnerabilità come ZDI-CAN-26922, evidenziando che la combinazione di credenziali hard-coded e RCE rappresenta un attacco supply chain perfetto: un plugin legittimo e firmato distribuisce inconsapevolmente codice malevolo attraverso un canale di fiducia.

Axis ha successivamente patchato il plugin, mentre Autodesk ha aggiornato Revit 2025 a luglio per mitigare la vulnerabilità nel parser dei file. Tuttavia, la finestra di esposizione ha permesso agli attaccanti di iniettare payload su larga scala nei repository usati da migliaia di studi di progettazione nel mondo.

Rischi e intersezioni tra i due incidenti

Sebbene distinti, i due eventi rivelano un filo conduttore comune: la compromissione di componenti considerati affidabili — firewall e plugin certificati — che diventano punti d’ingresso per attacchi a catena di fornitura. Nel caso SonicWall, le configurazioni rubate possono essere usate per mappare reti difensive; nel caso Axis, il plugin vulnerabile trasforma la fiducia nel software in vettore di compromissione cloud. Entrambi i casi sottolineano la necessità di integrare DevSecOps e threat intelligence nelle pipeline di sviluppo e nei servizi gestiti. Trend Micro raccomanda scansioni regolari dei plugin terzi, rotazione dei token di accesso cloud e rimozione immediata di credenziali hard-coded. Le organizzazioni dovrebbero inoltre implementare IP allow-listing, XDR e controlli di integrità dei file per prevenire escalation laterali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.