Una nuova campagna di phishing individuata dal ricercatore Marcus Hutchins mostra come il cache smuggling possa trasformare la cache del browser in una backdoor invisibile, capace di installare codice malevolo senza download espliciti. L’attacco, evoluzione del noto schema ClickFix, sfrutta immagini apparentemente legittime e comandi offuscati per compromettere reti aziendali, eludendo controlli antivirus e firewall tradizionali. La tecnica si basa su un principio semplice ma devastante: sfruttare il normale comportamento dei browser, che memorizzano immagini e risorse web in cache, per archiviare payload dannosi camuffati da file grafici. Quando l’utente, ingannato da un’azione di ingegneria sociale, esegue uno script invisibile copiato nella clipboard, il malware viene estratto direttamente dalla cache locale — senza connessioni esterne o download sospetti.

Indagine di Marcus Hutchins sulla campagna

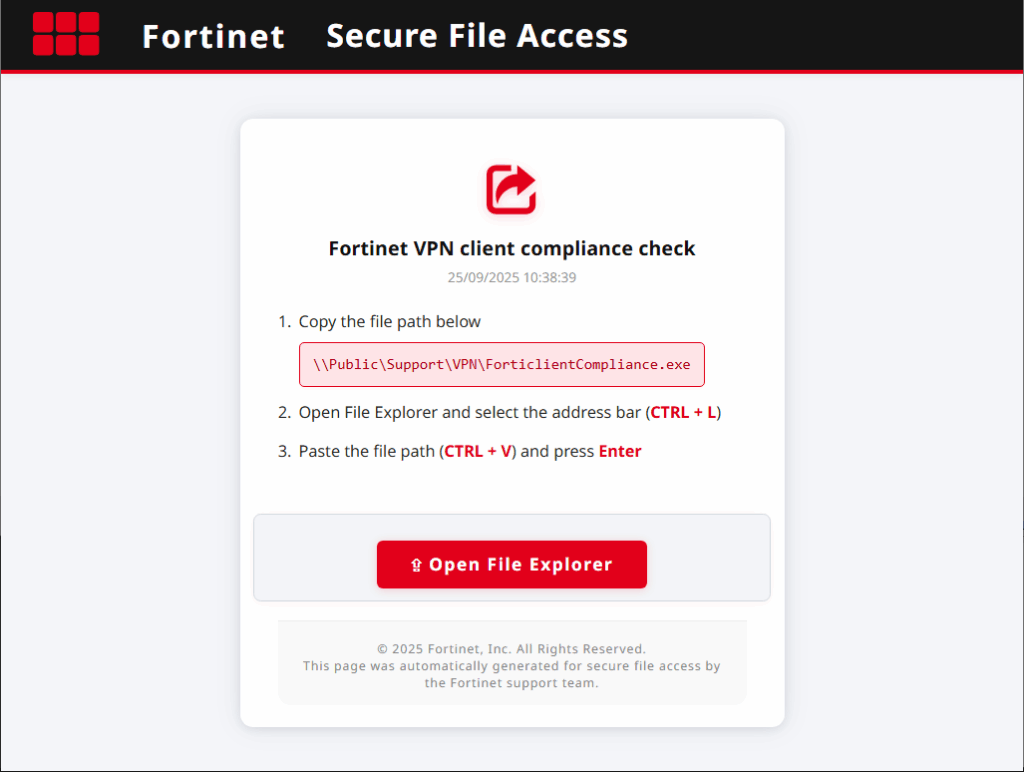

Hutchins scopre la campagna su una pagina diffusa su X (ex Twitter), che si presenta come un presunto verificatore di conformità VPN Fortinet. Il sito malevolo, ospitato sull’IP del dominio fc-checker.dlccdn.com, replica il branding ufficiale di Fortinet per conferire credibilità.

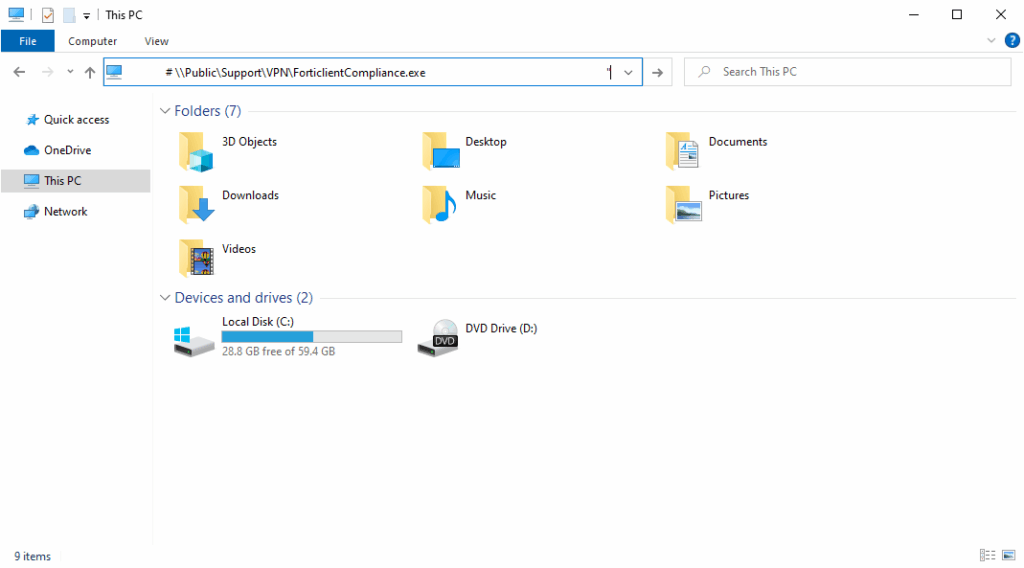

Gli utenti, convinti di scaricare un legittimo strumento di controllo, vengono invitati a cliccare una textbox che copia automaticamente un comando PowerShell nella clipboard. A un primo sguardo, il testo sembra un semplice percorso file — ad esempio \Public\Support\VPN\FortiClientCompliance.exe — ma in realtà contiene padding di spazi nascosti che occultano uno script malevolo.

Il comando avvia conhost.exe in modalità headless, eseguendo uno script PowerShell invisibile che:

- crea una directory locale

%LOCALAPPDATA%\FortiClient\compliance; - copia la cache di Chrome sul sistema;

- analizza i file con pattern regex specifici, cercando sequenze tra bTgQcBpv e mX6o0lBw;

- estrae i dati trovati e li salva in un archivio ZIP chiamato ComplianceChecker.zip;

- espande l’archivio e lancia un eseguibile fittizio (FortiClientComplianceChecker.exe) contenente il malware.

Questa sequenza consente di eseguire codice arbitrario senza alcuna richiesta web aggiuntiva: lo script non scarica file, ma li recupera direttamente dalla cache del browser, dove un’immagine falsa con header JPEG nasconde il vero payload ZIP.

Pericoli del caching di immagini manipolate

Il cache smuggling sfrutta la natura stessa dei meccanismi di caching: ogni browser memorizza automaticamente immagini e risorse statiche per ottimizzare la velocità di caricamento. Gli attaccanti creano quindi immagini malevole con intestazione Content-Type: image/jpeg, ma contenuto binario effettivo in formato ZIP.

Quando il browser salva questi file, li considera immagini innocue. Tuttavia, uno script PowerShell opportunamente progettato può individuare e decodificare il payload direttamente dal disco locale. In questo modo, il malware non attraversa mai la rete, eludendo proxy, sandbox e sistemi di analisi comportamentale. L’intero processo avviene localmente e in modo trasparente: l’utente non vede messaggi d’errore, i log non registrano anomalie e gli strumenti di sicurezza non rilevano download. La campagna, evoluzione diretta della metodologia ClickFix, sfrutta la fiducia aziendale verso software legittimi come Fortinet VPN, rendendo più facile la diffusione iniziale.

Rischi e implicazioni per le organizzazioni

La tecnica di cache smuggling rappresenta un salto qualitativo nelle tattiche di evasione. Eliminando il download esplicito, gli attaccanti riducono la superficie d’indagine e bypassano i controlli basati su rete e reputazione URL. Le reti aziendali che utilizzano politiche di caching aggressive o strumenti di monitoraggio limitati risultano particolarmente esposte. Le vittime più probabili sono ambienti enterprise con uso esteso di browser Chrome e strumenti VPN gestiti. Una volta ottenuto l’accesso iniziale, gli aggressori possono muoversi lateralmente nella rete, installare backdoor persistenti o rubare credenziali memorizzate. La campagna analizzata evidenzia come l’ingegneria sociale resti una componente cruciale: l’utente viene convinto ad agire manualmente, copiando e incollando comandi che appaiono innocui, rendendo inefficaci anche le policy di sicurezza più restrittive.

Strategie difensive contro il cache smuggling

Per mitigare i rischi di questa tecnica, le organizzazioni devono implementare strategie multilivello di difesa:

- monitorare l’accesso ai file della cache del browser, individuando pattern di lettura anomali o ripetuti;

- limitare l’esecuzione di PowerShell e registrare tutti gli script in log centralizzati;

- bloccare tramite gateway DNS o proxy i domini di recente creazione o sospetti come dlccdn.com;

- addestrare i dipendenti a riconoscere esche di phishing e a non eseguire comandi copiati da pagine web;

- applicare un modello zero trust per isolare rapidamente eventuali compromissioni.

La consapevolezza rimane la difesa più efficace: la campagna ClickFix 2.0 mostra che l’attacco non sfrutta vulnerabilità software, ma comportamenti umani e logiche standard di caching. La prevenzione passa quindi per una cultura aziendale della prudenza e per l’analisi costante dei processi locali.

Prossimi sviluppi della ricerca

Hutchins ha annunciato una seconda parte dell’indagine, dedicata all’abuso di eseguibili firmati legittimi per caricare shellcode evasivo. Secondo le anticipazioni, il malware utilizza tecniche di injection avanzate per mantenere la persistenza senza alterare i file di sistema. La collaborazione tra Trend Micro ed Expel punta a tradurre queste scoperte in intelligence operativa, fornendo linee guida per la difesa di ambienti aziendali complessi. Le prime analisi mostrano che il cache smuggling, combinato con firme digitali valide, potrebbe diventare una delle minacce più insidiose del 2025.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.