Ricercatori di sicurezza hanno individuato vulnerabilità critiche in AWS, WordPress e Figma che consentono exploit remoti, bypass di autenticazione e esecuzione di codice arbitrario. Le falle, attivamente monitorate da vendor e comunità di sicurezza, mostrano come configurazioni cloud errate e componenti open-source non aggiornati possano aprire la strada a compromissioni estese. Il problema di impersonazione IMDS su AWS interessa ambienti ibridi e on-premises, consentendo la fornitura di credenziali falsificate. Su WordPress, il tema premium Service Finder presenta una falla di privilege escalation che consente accessi amministrativi non autorizzati, mentre Figma ha corretto una vulnerabilità nel suo server MCP che permette iniezioni di comandi shell con conseguente esecuzione di codice remoto. Tutte le patch sono state rilasciate, ma la rapidità di sfruttamento rende necessarie misure preventive immediate.

Impersonazione IMDS e rischio credenziali in ambienti AWS

AWS segnala nel bollettino AWS-2025-021 una vulnerabilità di impersonazione IMDS (Instance Metadata Service) che colpisce nodi di calcolo non-EC2. Il servizio IMDS, progettato per fornire metadati e credenziali IAM alle istanze EC2 tramite l’interfaccia loopback 169.254.169.254, può essere falsificato da entità di rete malevole in ambienti ibridi o configurazioni on-premises errate. Attori con posizione privilegiata nella rete possono generare IMDS falsi e distribuire credenziali arbitrarie a client AWS CLI o SDK, portando a impersonazione di ruoli IAM. AWS invita a monitorare le connessioni ai percorsi /latest/meta-data e /latest/api/token, utilizzando regole SIGMA per correlare eventi nei sistemi SIEM. La vulnerabilità interessa IMDSv1 e IMDSv2 e deriva principalmente da configurazioni improprie piuttosto che da un difetto del servizio. Le mitigazioni includono il monitoraggio del traffico verso IP riservati, l’applicazione delle linee guida per CLI e SDK e l’uso del SSM Agent per ambienti multi-cloud. AWS raccomanda di eseguire verifiche proattive per evitare abusi di credenziali e di aggiornare i pacchetti con la release dell’8 ottobre 2025.

Bypass autenticazione nel tema WordPress Service Finder

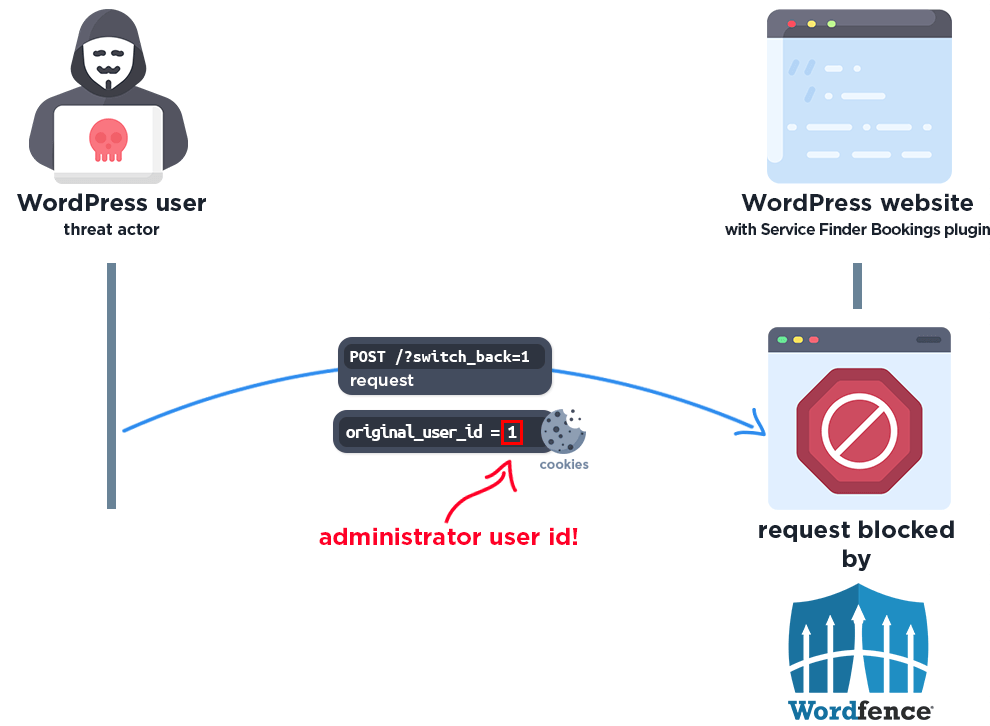

Una vulnerabilità critica, identificata come CVE-2025-5947, colpisce il tema premium Service Finder per WordPress, venduto su Envato con oltre 6.000 installazioni attive. Il bug, con punteggio CVSS di 9.8, consente agli attaccanti di aggirare il processo di autenticazione e ottenere privilegi di amministratore.

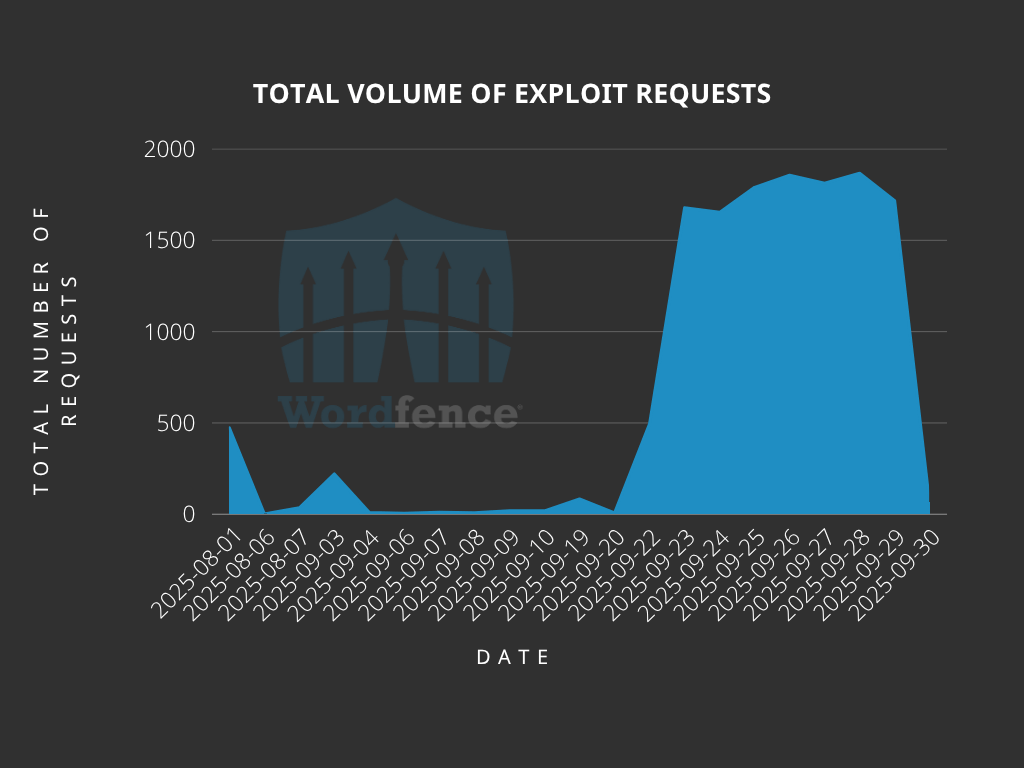

L’origine del problema risiede nella funzione service_finder_switch_back(), che non valida correttamente il cookie original_user_id, permettendo di assumere l’identità di altri utenti. Gli aggressori possono così creare nuovi account, caricare file PHP malevoli, esportare database e compromettere completamente il sito. Il ricercatore Foxyyy ha segnalato la falla a Wordfence l’8 giugno, e il vendor Aonetheme ha pubblicato la patch 6.1 il 17 luglio. Dopo la divulgazione pubblica, Wordfence ha registrato oltre 13.800 tentativi di attacco dal mese di agosto, con picchi giornalieri superiori ai 1.500. Gli indirizzi IP più attivi risultano 5.189.221.98, 185.109.21.157, 192.121.16.196 e 194.68.32.71.

Gli esperti consigliano di aggiornare immediatamente il tema e bloccare il traffico sospetto, sottolineando che l’assenza di tracce non implica sicurezza: gli amministratori devono controllare la presenza di nuovi account e file modificati.

Iniezione comandi e RCE nel server Figma MCP

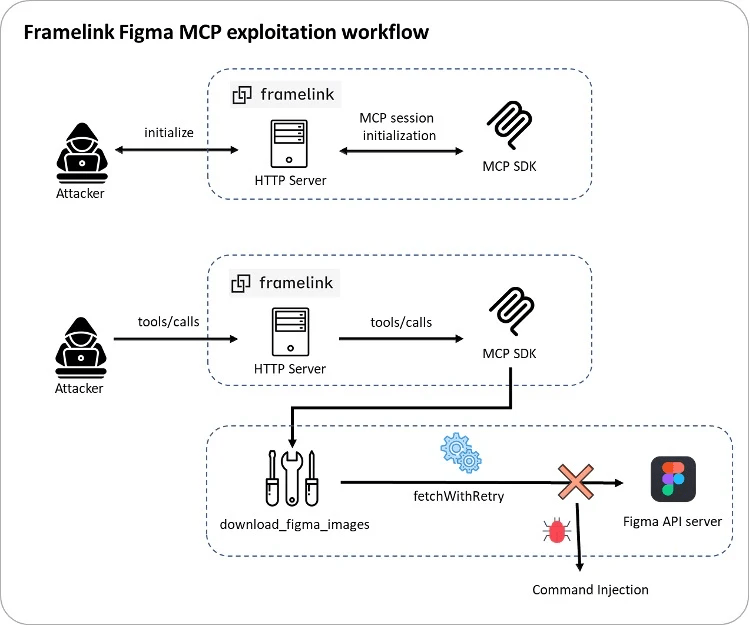

Il 29 settembre 2025 Figma ha rilasciato la versione 0.6.3 del modulo figma-developer-mcp per risolvere la vulnerabilità CVE-2025-53967, classificata con gravità alta (CVSS 7.5). Il bug, scoperto da Imperva, risiede nel file fetch-with-retry.ts, dove la funzione di fallback utilizza child_process.exec con input non sanitizzato, permettendo l’iniezione di comandi shell tramite metacaratteri. L’exploit consente a un attaccante di eseguire codice remoto (RCE) sul processo server MCP, compromettendo i dati degli sviluppatori. Il rischio aumenta in ambienti dove l’MCP integra funzionalità di intelligenza artificiale o comunicazioni con strumenti come Cursor, che amplificano la superficie d’attacco.

L’advisory GitHub GHSA-gxw4-4fc5-9gr5 conferma che l’exploit avviene attraverso una sequenza di chiamate JSONRPC mirate, con attacchi facilitati da tecniche di DNS rebinding. Il PoC dimostra che un URL malevolo può iniettare comandi in sistemi vulnerabili. La patch elimina l’uso di exec sostituendolo con execFile, più sicuro perché non invoca la shell. Figma consiglia a tutti gli sviluppatori di verificare la versione installata e aggiornare immediatamente, ricordando che i tool locali con capacità AI rappresentano nuovi punti di ingresso per attacchi RCE.

Impatto complessivo e mitigazioni

Le vulnerabilità rilevate in AWS, WordPress e Figma mostrano come le infrastrutture cloud e le piattaforme di sviluppo rimangano bersagli prioritari per exploit remoti e attacchi supply chain. Le tre falle consentono, rispettivamente, impersonificazione IAM, bypass di autenticazione e esecuzione di codice remoto, con conseguenze che spaziano dal furto di dati sensibili all’interruzione dei servizi. AWS invita a monitorare il traffico verso endpoint IMDS e a usare credenziali a breve termine. Wordfence raccomanda patch immediate e blocco degli IP associati agli attacchi. Figma ha rafforzato le sue policy di sicurezza per il codice AI e invita a evitare l’uso di child_process.exec in componenti che gestiscono input utente. Questi episodi dimostrano che la superficie d’attacco digitale si espande anche nei software più diffusi, e che solo un approccio proattivo — basato su patch tempestive, logging continuo e verifica delle configurazioni — può ridurre il rischio di exploit su larga scala.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.