La settimana si apre con una serie di aggiornamenti cruciali per la sicurezza informatica e i software enterprise. Oracle ha rilasciato una patch di emergenza per una vulnerabilità zero-day in E-Business Suite, esposta pubblicamente dopo un leak del gruppo ShinyHunters. Contemporaneamente, la CISA pubblica un advisory per i sistemi ICS Rockwell Automation, mentre nel settore cybersecurity emerge un acceso dibattito tra società di ricerca sui crediti CVE. Sul fronte consumer, Mozilla sperimenta una VPN integrata nel browser Firefox, e Microsoft conferma la fine del supporto per Windows 10 a partire dal 14 ottobre 2025.

Cosa leggere

Patch di emergenza Oracle per vulnerabilità zero-day

Oracle ha corretto la vulnerabilità CVE-2025-61884 nel componente Runtime UI di E-Business Suite (EBS). La falla, classificata come SSRF pre-autenticazione, consente a un attaccante remoto di ottenere accesso non autorizzato a risorse sensibili e di eseguire codice da remoto. Secondo analisi indipendenti, gli attaccanti sfruttano endpoint come /configurator/UiServlet per manipolare parametri di ritorno e iniettare payload dannosi che portano all’esecuzione di comandi arbitrari. Oracle ha rilasciato il fix senza menzionare exploit attivi, ma la decisione segue una serie di campagne reali condotte dal gruppo Clop, che a partire da luglio 2025 ha colpito diversi sistemi EBS esposti. Il nuovo aggiornamento introduce validazioni più rigide sui parametri di input tramite regex e blocca le iniezioni CRLF, mitigando il rischio di exploit remoti. Oracle raccomanda di applicare immediatamente la patch e, come misura temporanea, suggerisce di configurare regole mod_security per bloccare richieste dirette agli endpoint vulnerabili. Le indagini di watchTowr Labs e Mandiant confermano che i PoC trapelati erano funzionali e che la catena di exploit poteva portare a RCE pre-autenticazione. Il caso dimostra come le piattaforme ERP rimangano uno dei bersagli principali per il cybercrime industriale, con impatti su dati aziendali, supply chain e ambienti cloud integrati.

Advisory CISA sui sistemi ICS Rockwell Automation

La Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato un advisory urgente riguardante i sistemi ICS (Industrial Control Systems) di Rockwell Automation, utilizzati in settori strategici come energia, logistica e manifattura.

ICSA-25-287-01 Rockwell Automation 1715 EtherNet/IP Comms Module

L’allerta, datata 14 ottobre 2025, descrive vulnerabilità di sicurezza attivamente monitorate e fornisce mitigazioni tecniche per prevenire potenziali exploit. La CISA invita gli amministratori a segmentare le reti ICS, applicare patch vendor e limitare l’accesso remoto non necessario ai sistemi di controllo industriale. Il documento include indicatori di compromissione (IoC) e raccomanda l’uso di strumenti di monitoraggio comportamentale per rilevare movimenti anomali nella rete OT (Operational Technology). Rockwell Automation sta collaborando con CISA per valutare la portata dei rischi e rilasciare aggiornamenti firmware aggiuntivi.

- CVE-2016-7836 SKYSEA Client View Improper Authentication Vulnerability

- CVE-2025-6264 Rapid7 Velociraptor Incorrect Default Permissions Vulnerability

- CVE-2025-24990 Microsoft Windows Untrusted Pointer Dereference Vulnerability

- CVE-2025-47827 IGEL OS Use of a Key Past its Expiration Date Vulnerability

- CVE-2025-59230 Microsoft Windows Improper Access Control Vulnerability

La pubblicazione dell’advisory conferma il crescente impegno governativo verso la resilienza delle infrastrutture critiche, alla luce di attacchi sempre più sofisticati diretti a sistemi industriali e SCADA.

Dibattito etico sui crediti CVE

La comunità cybersecurity è scossa da una disputa tra le società FuzzingLabs e Gecko, accusata di aver “copiato scoperte e proof-of-concept” per ottenere crediti CVE su vulnerabilità già segnalate. Secondo FuzzingLabs, Gecko avrebbe replicato exploit e report già pubblicati su piattaforme come Huntr e GitHub Security Advisories, senza riconoscere i ricercatori originali. Il caso coinvolge vulnerabilità come CVE-2025-51471 (Ollama) e CVE-2025-48889 (Gradio), segnalate inizialmente a dicembre 2024. Gecko nega ogni accusa, parlando di “overlap sfortunato nei processi di disclosure”, ma la pressione pubblica ha spinto entrambe le aziende ad aggiornare i report con crediti condivisi. Il dibattito ha riacceso la discussione sulla gestione etica delle vulnerabilità e sull’importanza di timestamp e tracciabilità nei processi CVE. Piattaforme come Huntr e NVD stanno ora valutando procedure di validazione più rigorose, per evitare che vulnerabilità duplicate o segnalazioni parallele creino confusione nei registri CVE.

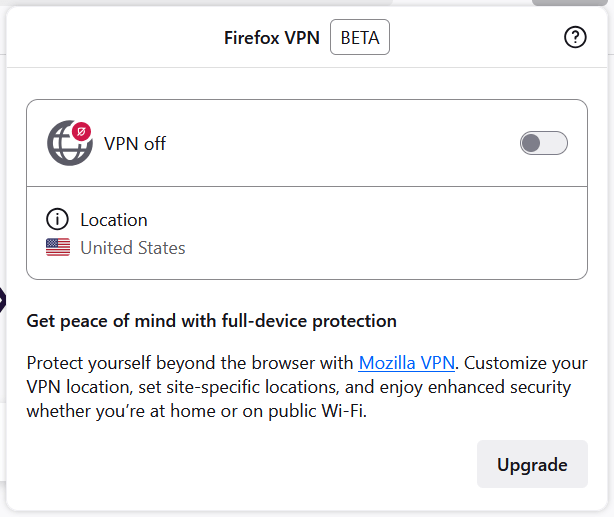

Mozilla testa una VPN integrata in Firefox

Mozilla introduce una VPN integrata direttamente in Firefox, attualmente in fase beta limitata su desktop. La funzione cifra il traffico web e nasconde l’indirizzo IP senza richiedere installazioni esterne o estensioni aggiuntive. Il servizio, gratuito durante la fase di test, mostra un’icona dedicata accanto alla barra di ricerca.

Gli utenti possono disattivarlo con un clic o gestirlo tramite il pannello Add-ons. Mozilla ha chiarito che la VPN non raccoglie dati di navigazione personali, ma conserva statistiche anonime per tre mesi, utili a ottimizzare la rete di server. Il rollout progressivo prevede l’introduzione futura su Firefox per mobile, con l’obiettivo di offrire una protezione “nativa, semplice e trasparente”.

L’iniziativa arriva in un contesto di crescente domanda di strumenti di privacy online, anche a seguito dell’entrata in vigore dell’Online Safety Act nel Regno Unito, che ha spinto molti utenti a utilizzare VPN per accedere a contenuti bloccati o per evitare la profilazione pubblicitaria.

Fine del supporto per Windows 10

Microsoft ha confermato che il supporto ufficiale per Windows 10 terminerà il 14 ottobre 2025. Da quella data, il sistema operativo non riceverà più aggiornamenti di sicurezza, fix o nuove funzionalità, esponendo gli utenti a vulnerabilità e malware. Per chi non può aggiornare subito a Windows 11, Microsoft offre il programma Extended Security Updates (ESU), con abbonamenti annuali da 27 euro per utenti privati e 56 euro per azienda per dispositivo, raddoppiando il costo ogni anno fino al 2028. Gli utenti dell’Area Economica Europea (EEA) potranno invece accedere gratuitamente agli aggiornamenti ESU, a condizione di utilizzare un account Microsoft attivo. Inoltre, i punti Microsoft Rewards potranno essere convertiti in iscrizioni ESU. Le edizioni Windows 10 Enterprise LTSC continueranno a ricevere supporto fino al gennaio 2027, mentre la versione IoT Enterprise resterà attiva fino al 2033. Microsoft incoraggia comunque la migrazione a Windows 11 o Windows 365, sottolineando i rischi legati alla mancata protezione dei dispositivi legacy.

Una settimana di transizione digitale

Le notizie della settimana mostrano un panorama in rapido mutamento: Oracle affronta vulnerabilità critiche nel mondo enterprise, la CISA rafforza la sicurezza industriale, Mozilla punta su privacy nativa e Microsoft chiude un capitolo storico con Windows 10. In un ecosistema tecnologico sempre più interconnesso, la gestione tempestiva delle vulnerabilità e la cultura della sicurezza diventano la chiave per la continuità digitale.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.