Il gruppo TA585 emerge come uno degli attori più sofisticati del 2025, capace di controllare l’intera catena d’attacco senza dipendere da broker esterni. Secondo Proofpoint, che monitora le sue attività da febbraio 2025, TA585 impiega un arsenale evoluto incentrato su MonsterV2, un malware modulare che combina funzioni di RAT, stealer e loader, affiancato in alcune campagne da Lumma Stealer e Rhadamanthys. Le campagne si distinguono per dimensioni contenute, precisione chirurgica e tecniche di social engineering avanzate, con obiettivi mirati al settore finanziario e contabile statunitense. TA585 gestisce infrastrutture proprie, ospitate su Cloudflare e su domini controllati direttamente. Le sue catene d’infezione sfruttano siti web compromessi, overlay CAPTCHA falsi e tecniche ClickFix che inducono l’utente a eseguire manualmente comandi PowerShell o Run-box, garantendo che l’attacco avvenga solo in presenza di un target umano reale. Questa combinazione di interazione obbligatoria, filtraggio IP e controllo infrastrutturale consente al gruppo di eludere sandbox e sistemi automatizzati di rilevamento, mantenendo un tasso di successo elevato e un profilo di rischio basso.

Cosa leggere

Attività e modus operandi di TA585

Proofpoint descrive TA585 come un attore autonomo e altamente professionale, che evita di servirsi di broker di accesso iniziale o servizi TDS (Traffic Direction System). L’attore preferisce comprare malware su base MaaS (Malware-as-a-Service) e gestire in proprio distribuzione, hosting e command-and-control. Le campagne partono da messaggi BEC (Business Email Compromise) con meno di 200 destinatari, ognuno costruito con estrema cura.

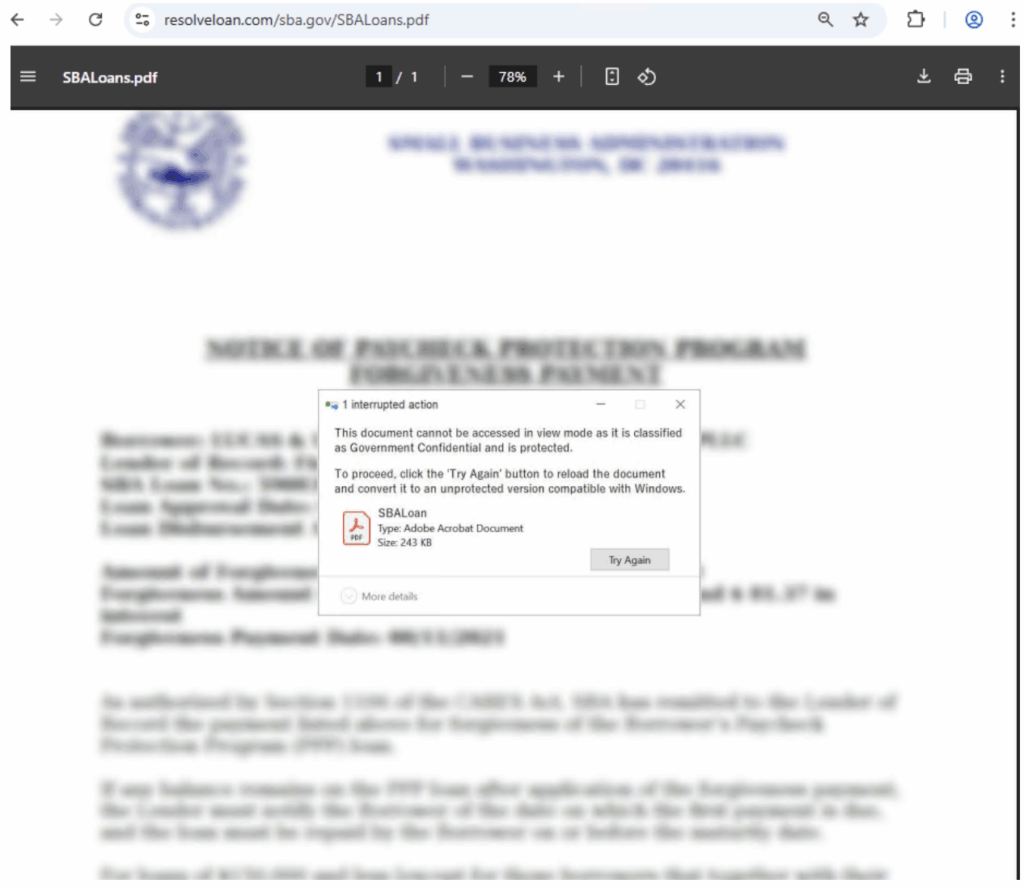

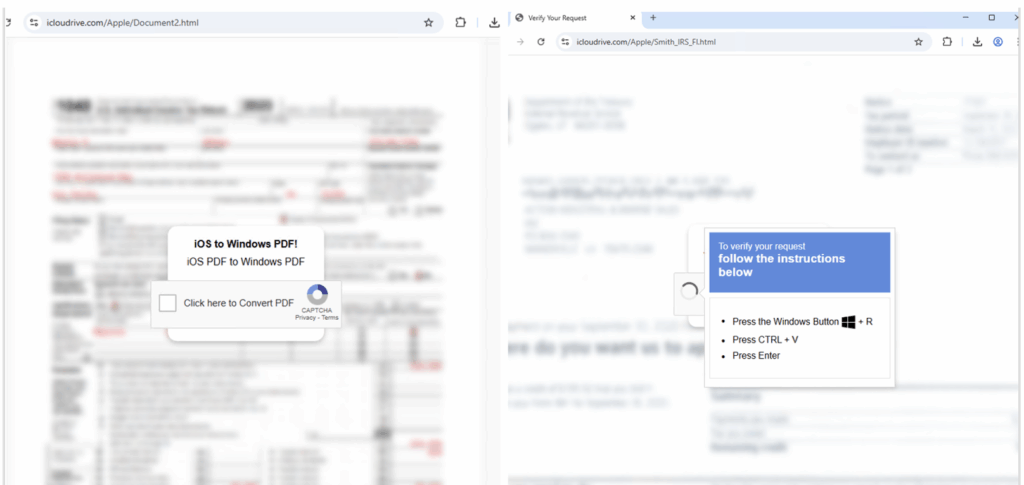

I messaggi contengono link a file PDF tematici che simulano documenti ufficiali di enti come IRS o SBA, e che, una volta aperti, reindirizzano a un falso CAPTCHA realizzato con JavaScript iniettato su siti compromessi. Solo dopo aver completato il test apparente, la vittima riceve istruzioni per lanciare un comando PowerShell. L’esecuzione apre un canale di comunicazione verso il server lure dell’attore, che verifica l’indirizzo IP, la presenza di interazione reale e la compatibilità del sistema. Se i controlli sono superati, l’utente viene reindirizzato a un dominio controllato come intlspring[.]com, che consegna il payload finale — MonsterV2 o Rhadamanthys.

Queste tattiche si sono evolute con il tempo: tra febbraio e aprile 2025, TA585 ha utilizzato Lumma Stealer, per poi switchare a MonsterV2 a maggio, un cambiamento che riflette una chiara strategia di upscaling tecnico e selettività target. Le infrastrutture principali, note come CoreSecThree, sono rimaste costanti per tutta la prima metà dell’anno, fungendo da backbone per tutte le campagne osservate.

Arsenale e caratteristiche di MonsterV2

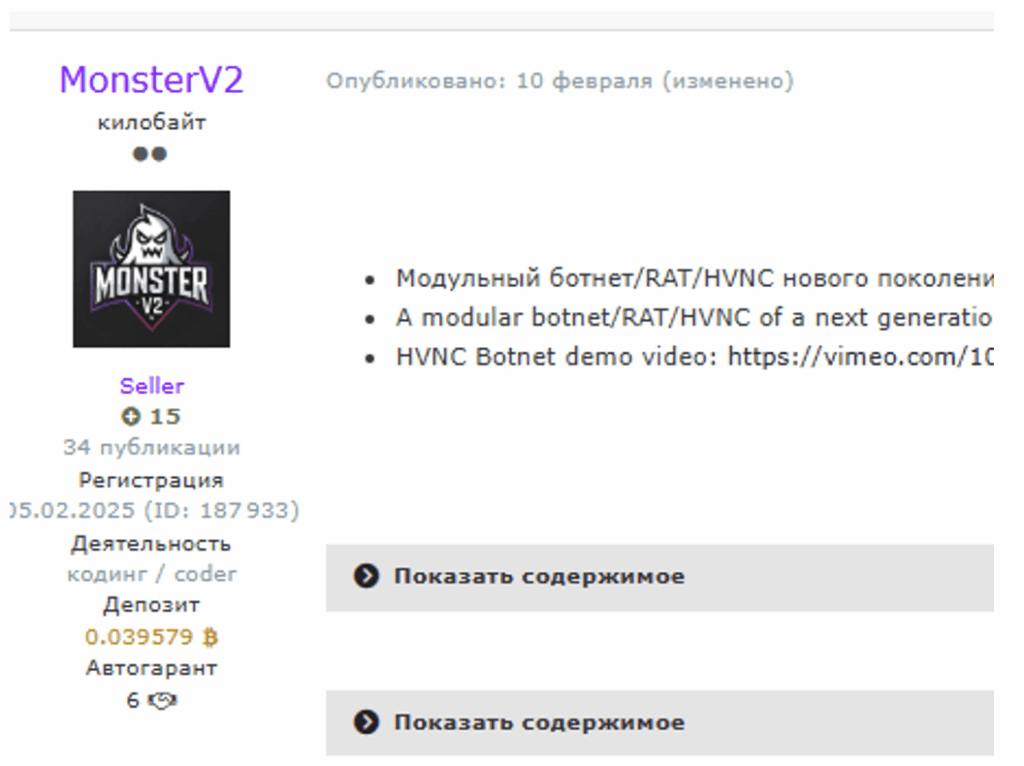

MonsterV2, apparso nei forum underground nel febbraio 2025, rappresenta un nuovo standard nel panorama MaaS di fascia alta. Sviluppato in C++ per il client e in Go e TypeScript per il server, integra gestione memoria RAII, sicurezza thread-safe, obfuscator proprietario e moduli autonomi di autotest. La sua architettura prevede assenza totale di dipendenze runtime e un sistema di privilege escalation automatica, caratteristiche che lo rendono difficile da rilevare e da disattivare.

Il malware comprende una vasta gamma di funzionalità operative:

- File e Process Manager per manipolazione diretta del sistema.

- Resident Loader per persistenza.

- Webcam Recorder e HVNC (Hidden Virtual Network Computing) per accesso remoto invisibile.

- Keylogger, Remote CMD, PowerShell execution e clipboard hijacking per furti di dati crypto.

- Exfiltrazione dati browser, login, carte di credito, wallet e token di piattaforme come Steam, Telegram e Discord.

La comunicazione avviene via TCP raw con uno scambio crittografico simile a SSL/TLS basato su ChaCha20 e compressione ZLib, garantendo trasmissione sicura e stabile anche in condizioni di rete precarie. Il pannello C2, accessibile in inglese e russo, offre un’interfaccia minimalista con aggiornamenti in tempo reale e supporta gestione simultanea di centinaia di nodi.

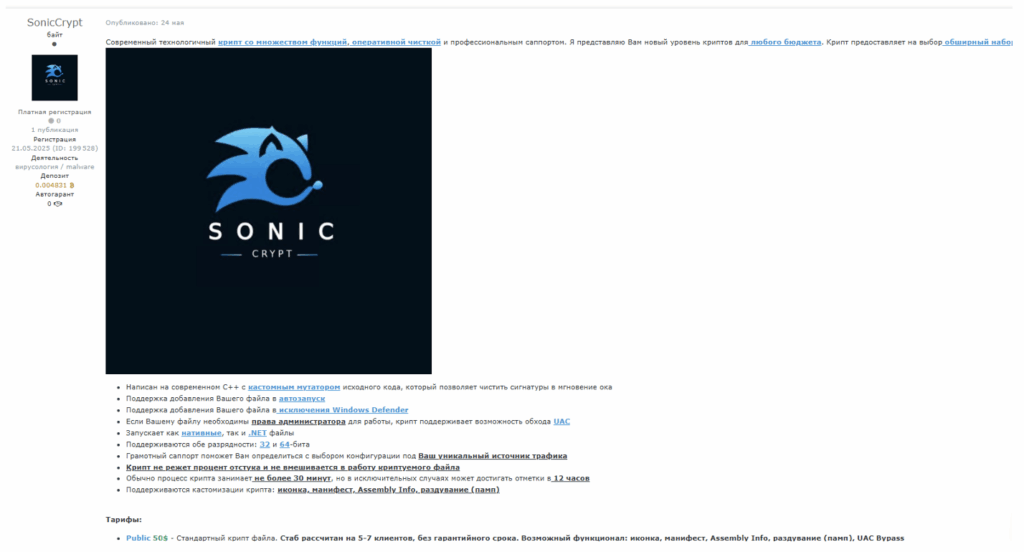

Il prezzo, significativamente superiore alla media, sottolinea l’esclusività dello strumento: 734 euro al mese per la versione standard con funzioni RAT e loader, fino a 1836 euro mensili per la versione enterprise con moduli stealer, HVNC e HCDP. MonsterV2 viene spesso distribuito tramite SonicCrypt, un crypter in C++ venduto separatamente che aggiunge junk code, esclusioni Defender, bypass UAC e controlli hardware, contribuendo all’evasione dei sistemi di sicurezza.

Campagne TA585 e infrastrutture correlate

Le analisi Proofpoint individuano una sequenza di campagne da maggio a settembre 2025 con payload MonsterV2 e Rhadamanthys distribuiti da domini registrati sotto CoreSecThree. Ogni ondata comprende hash e IP C2 univoci, con una cadenza regolare che conferma un modello operativo pianificato settimanalmente. Le campagne di maggio e giugno presentano C2 come 83.217.208.77, 84.200.154.105 e 144.172.117.158, mentre tra luglio e settembre emergono infrastrutture su 84.200.77.213 e 79.133.51.100, segno di rotazione costante. Tutte le istanze evitano sistematicamente la distribuzione in paesi CIS (Russia, Bielorussia, Ucraina e Asia centrale), mantenendo un perimetro geografico limitato ai mercati anglofoni e occidentali. A partire da agosto 2025, TA585 evolve ulteriormente, sperimentando campagne GitHub-themed. L’attore crea issue fraudolente nei propri repository, tagga utenti legittimi e sfrutta le notifiche automatiche di GitHub per distribuire URL accorciati verso i propri server. Il reindirizzamento avviene tramite CAPTCHA brandizzati GitHub, replicando la dinamica ClickFix e consegnando il payload Rhadamanthys. Queste tecniche permettono al gruppo di bypassare i filtri email e mantenere un elevato livello di autenticità percepita, dimostrando una capacità adattiva rara nel panorama criminale.

Tracciamento e analisi tecnica

Proofpoint ha tracciato TA585 attraverso un’analisi approfondita di JavaScript iniettato, mutex, build name e infrastrutture di comando, oltre alla decodifica della configurazione interna di MonsterV2. Il malware decritta i propri parametri operativi con ChaCha20 e ZLib, includendo campi come anti_dbg, autorun, escalation privilegi, IP, port e chiavi pubbliche (kx_pk, sign_pk).

Il processo di check-in con il server C2 segue un protocollo binario Base64-encoded con struttura JSON, inviando dettagli di sistema (OS, UUID, IP via api.ipify.org, user e computer name). I comandi disponibili includono terminazione processi, esecuzione PowerShell, controllo remoto, exfiltrazione e shutdown. La firma operativa costante, unita all’uso di beacon condizionali (solo dopo input utente), ha consentito ai ricercatori di collegare campagne distinte a un’unica entità coordinata. Le regole Emerging Threats 2061200 identificano le connessioni iniziali a C2, mentre l’analisi Python dei blob ChaCha20 conferma la decompressione strutturata con header 78 9C, tipica di MonsterV2.

Implicazioni e valutazione strategica

Le operazioni di TA585 riflettono una tendenza chiara nel panorama del cybercrime post-2025: la transizione da reti distribuite e frammentate a organizzazioni indipendenti verticalizzate, capaci di controllare ogni fase dell’attacco — dalla consegna del payload all’esfiltrazione dei dati. MonsterV2 diventa in questo contesto un moltiplicatore di autonomia, fornendo a TA585 un arsenale completo senza necessità di servizi esterni. La capacità di integrare social engineering avanzato, exploit minimi e infrastrutture proprietarie resilienti rende TA585 uno degli attori più difficili da contrastare. Le sue campagne ridotte e ad alta precisione suggeriscono una strategia più simile all’APT che al cybercrime opportunistico, basata su efficienza, silenzio operativo e qualità del target.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.