Un’ondata di attacchi mirati colpisce server ICTBroadcast, piattaforme SAP NetWeaver, estensioni malevole in Visual Studio Code e dispositivi Red Lion RTU, delineando un quadro di rischio critico per l’intera infrastruttura digitale. Le nuove campagne di compromissione sfruttano vulnerabilità zero-day e falle di deserializzazione per ottenere esecuzione di codice remoto (RCE), rubare dati sensibili e compromettere ambienti industriali.

Cosa leggere

Attacchi a server ICTBroadcast

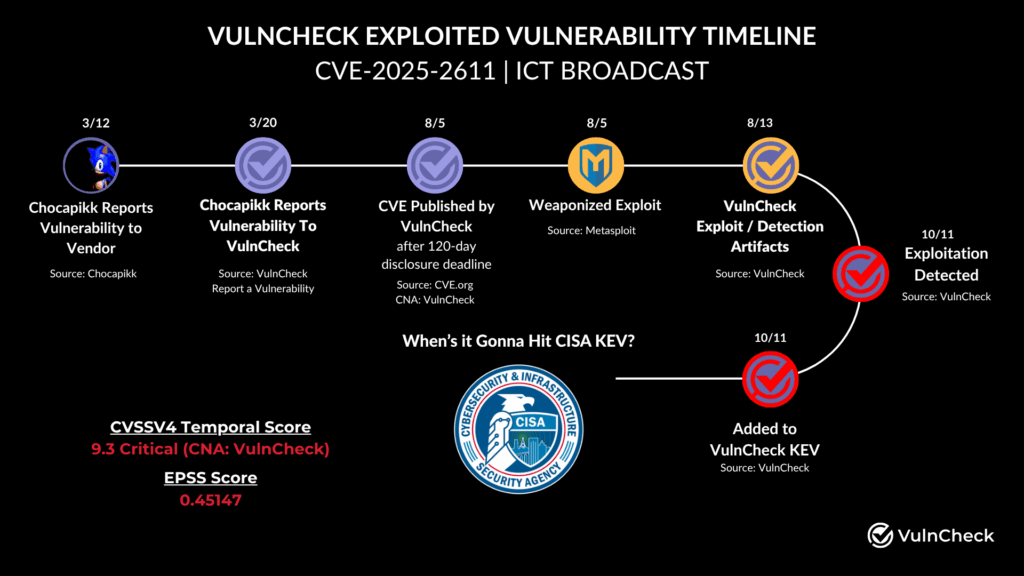

Gli attaccanti hanno iniziato a sfruttare una vulnerabilità critica (CVE-2025-2611) nei server ICTBroadcast, un software autodialer esposto pubblicamente su Internet. La falla, causata da una validazione impropria degli input nei cookie di sessione, consente l’iniezione di comandi shell non autenticati. I cybercriminali inviano richieste HTTP manipolate con payload all’interno del cookie “BROADCAST”, eseguendo comandi di verifica come “sleep” e successivamente tentando una reverse shell verso domini remoti per ottenere accesso persistente.

Circa 200 istanze risultano vulnerabili, e i payload analizzati mostrano l’uso di pipe FIFO per stabilire connessioni continue con endpoint malevoli come localto.net. Gli attaccanti riutilizzano strumenti già impiegati in campagne e-mail precedenti in Europa, dove venivano distribuiti RAT per spionaggio e controllo remoto. L’attività, iniziata l’11 ottobre, dimostra la capacità di sfruttare rapidamente software con porte pubbliche aperte. Le organizzazioni stanno reagendo applicando patch urgenti, bloccando traffico UDP non essenziale e analizzando i log HTTP per individuare payload Base64 sospetti. La vulnerabilità evidenzia quanto sia cruciale ridurre l’esposizione Internet e implementare autenticazione forte anche su software considerati di nicchia.

Bug critico di deserializzazione in SAP NetWeaver

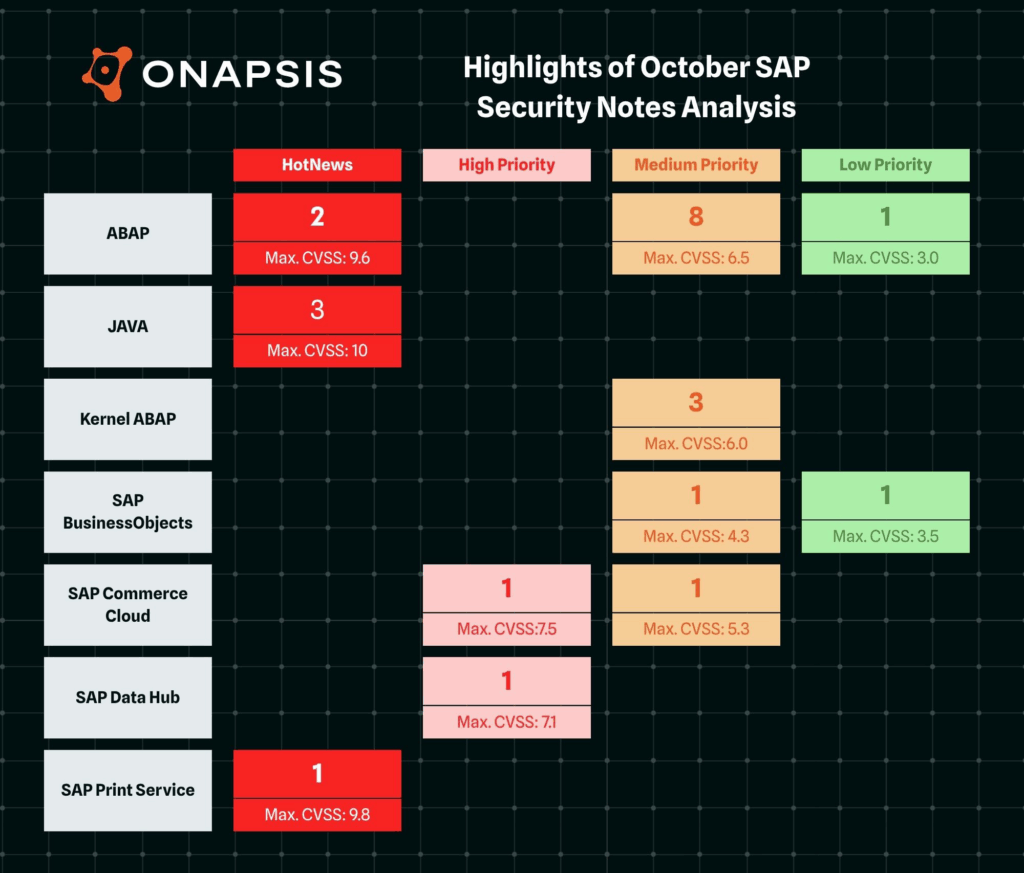

Un’altra vulnerabilità di elevata gravità colpisce SAP NetWeaver Application Server Java, dove una falla di deserializzazione nel modulo RMI-P4 consente a un attaccante remoto non autenticato di eseguire comandi arbitrari sul sistema operativo. L’exploit sfrutta l’invio di oggetti non fidati a porte aperte, permettendo il takeover completo del server e compromettendo confidenzialità, integrità e disponibilità.

SAP ha rilasciato patch correttive e filtri JVM che impediscono la deserializzazione di classi pericolose. Gli amministratori sono invitati a configurare filtri di serializzazione e a bloccare gli endpoint vulnerabili tramite WAF fino all’applicazione completa degli aggiornamenti. La falla è particolarmente pericolosa in ambienti enterprise esposti, dove l’autenticazione debole e la mancata segmentazione possono permettere movimenti laterali estesi. Questa vulnerabilità segue una serie di exploit analoghi che hanno interessato applicazioni Java negli ultimi mesi, confermando che la deserializzazione di oggetti non controllati resta una delle superfici d’attacco più sfruttate.

Estensioni malevole in VSCode su OpenVSX

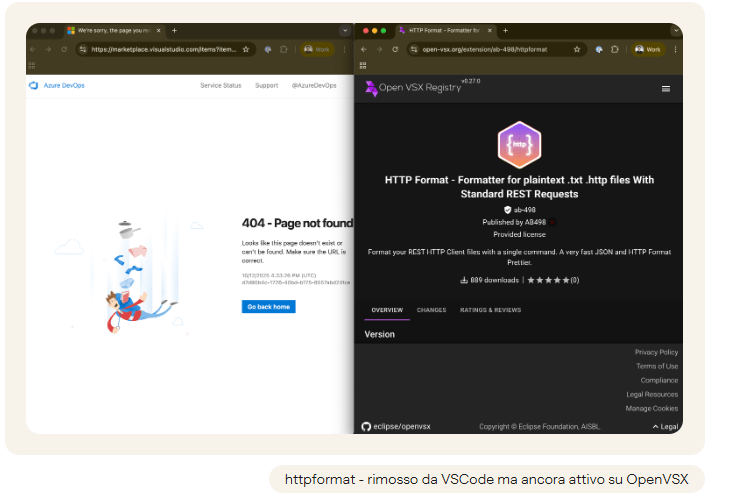

Nel mondo dello sviluppo software, una nuova campagna ha preso di mira l’ecosistema Visual Studio Code tramite il registro open-source OpenVSX, dove sono ricomparse estensioni malevole crypto-stealing. Almeno 11 estensioni infette si fingono tool legittimi, riutilizzando repository GitHub credibili per ingannare gli sviluppatori.

Alcune estensioni intercettano file C++ in tempo reale ed esfiltrano codice sorgente, mentre altre installano miner nascosti o rubano API key e credenziali SSH. Gli script malevoli vengono caricati da endpoint remoti ogni 20 minuti, permettendo agli attaccanti di aggiornare il payload dinamicamente e mantenere il controllo.

Nonostante la rimozione dal marketplace ufficiale di Microsoft, molte di queste estensioni restano disponibili su piattaforme alternative, accumulando migliaia di download. L’assenza di controllo e firma obbligatoria su OpenVSX permette una persistenza silenziosa di componenti malevoli. Gli esperti raccomandano di installare solo da publisher verificati, eseguendo revisioni del codice e sandboxing per ridurre i rischi supply-chain.

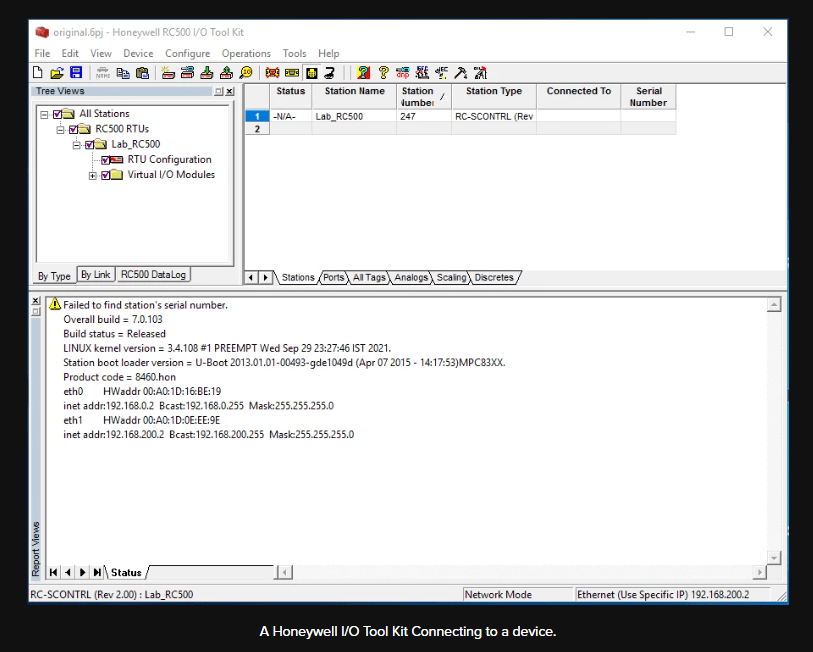

Falle CVSS 10.0 nei dispositivi industriali Red Lion

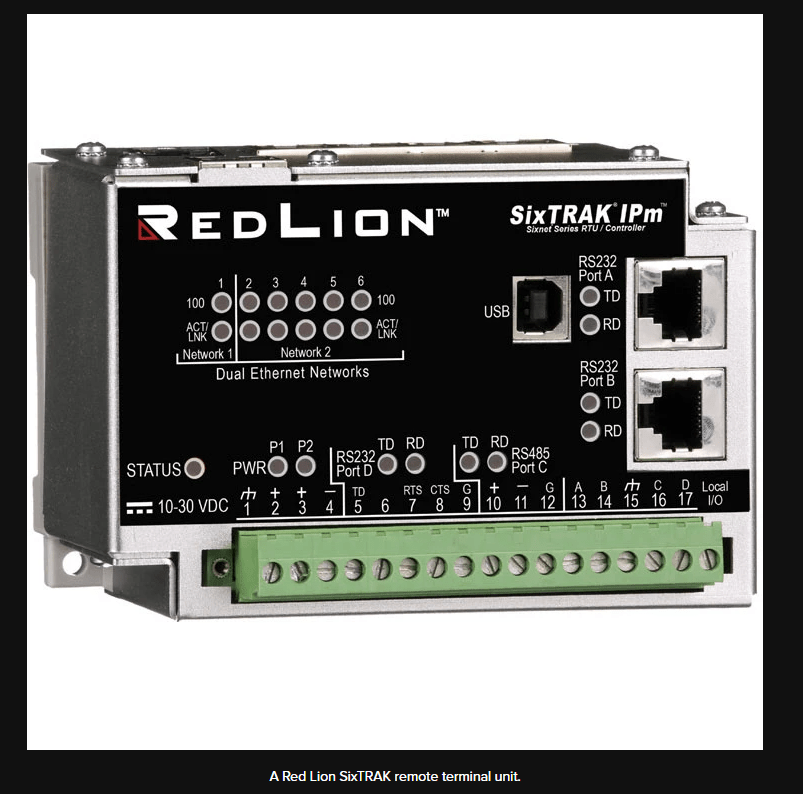

Due vulnerabilità di gravità massima (CVSS 10.0) colpiscono i RTU Red Lion SixTRAK e VersaTRAK, ampiamente utilizzati in settori critici come energia, acqua e trasporti. La prima consente il bypass dell’autenticazione tramite messaggi TCP non validati, mentre la seconda permette esecuzione di comandi con privilegi root sfruttando il driver Universal.

Combinando le due falle, un attaccante può ottenere controllo completo dei sistemi ICS, eseguire codice arbitrario, manipolare processi e causare potenziali danni fisici. Gli exploit agiscono sulla porta 1594/TCP, bypassando le sfide di autenticazione UDP e avviando shell Linux sui dispositivi target. Red Lion, in collaborazione con la CISA, ha pubblicato un advisory urgente, invitando gli operatori a isolare le RTU, bloccare l’accesso TCP, applicare patch e implementare segmentazione rigorosa delle reti industriali. La vulnerabilità mostra ancora una volta come i sistemi OT, spesso progettati senza meccanismi di sicurezza moderni, rappresentino un punto debole critico nella catena di sicurezza nazionale.

Implicazioni e mitigazioni

Le campagne osservate indicano una tendenza chiara: gli attori malevoli concatenano exploit multipli e combinano RCE, supply-chain e attacchi ICS per massimizzare l’impatto. Le organizzazioni devono:

– limitare l’esposizione dei servizi su Internet e applicare principi di least privilege;

– aggiornare software e firmware, soprattutto in ambienti industriali e applicazioni legacy;

– monitorare i log per identificare payload sospetti;

– utilizzare analisi comportamentale e threat intelligence per intercettare movimenti anomali.

La convergenza tra vulnerabilità IT e OT, unita alla crescente sofisticazione delle campagne di supply chain, conferma che la superficie d’attacco globale è in espansione. Solo una difesa proattiva, basata su patch tempestive e segmentazione strutturale, può mitigare i rischi di compromissione estesa.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.