La nuova versione di Vidar Stealer 2.0 rappresenta una delle evoluzioni più rilevanti nel panorama dei malware infostealer del 2025. Secondo un’analisi di Trend Micro, questa release segna un profondo rinnovamento tecnico con l’abbandono del linguaggio C++ a favore del C puro, migliorando stabilità, prestazioni e riducendo il footprint. Lanciato dal developer Loadbaks sui forum underground a inizio ottobre 2025, il malware mantiene un prezzo di 275 euro, confermandosi come uno dei principali prodotti malware-as-a-service (MaaS) dopo il declino di Lumma Stealer. La versione 2.0 introduce furto dati multithread, bypass delle protezioni Chrome, e un sofisticato builder polimorfico che genera binari unici con offuscamento avanzato. Queste caratteristiche, unite a un sistema di evasione attivo e a un protocollo C2 proprietario, rendono Vidar Stealer 2.0 una minaccia estremamente efficace per browser, wallet crypto, piattaforme cloud e applicazioni di comunicazione.

Cosa leggere

Panoramica del malware Vidar Stealer 2.0

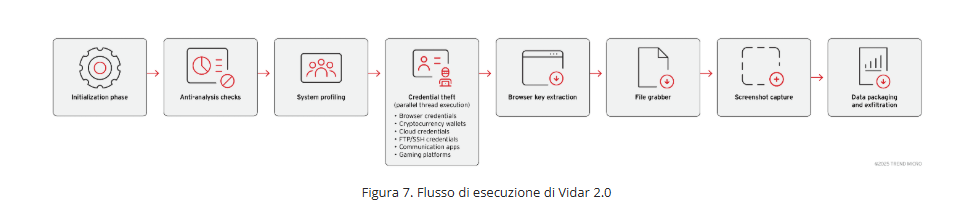

Attivo dal 2018 come fork del malware Arkei, Vidar Stealer è evoluto in uno degli infostealer più diffusi nel dark web. La versione 2.0 è un rewrite completo che elimina le dipendenze C++ e adotta un’architettura modulare multithread, capace di parallelizzare le operazioni di furto per ridurre i tempi di permanenza sui sistemi infetti.

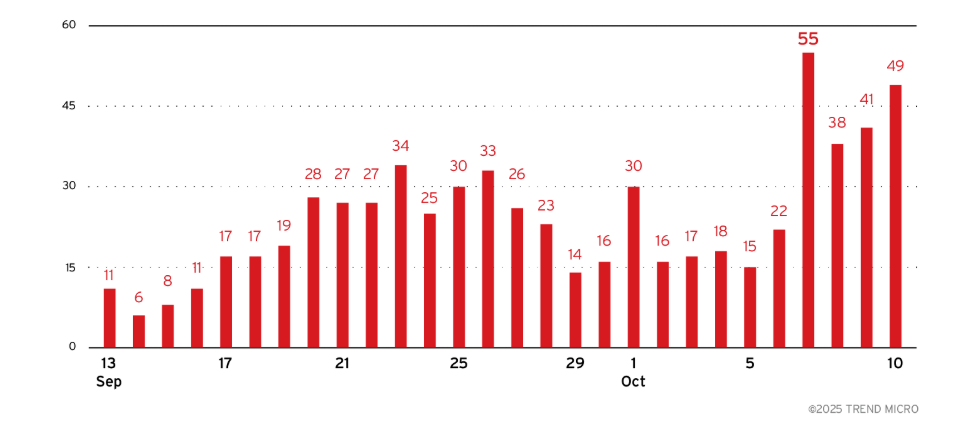

Il malware raccoglie cookie, credenziali salvate, estensioni wallet, token cloud e dati di applicazioni come Steam, Discord e Telegram, mentre cattura anche screenshot e informazioni di sistema per arricchire i log esfiltrati. Trend Micro segnala un aumento significativo di campagne Vidar dopo il rilascio della versione 2.0, favorito dall’assenza di alternative stabili nel mercato MaaS.

Il builder polimorfico genera binari unici con flattening del flusso di controllo, state-machine numeriche e offuscamento multilivello, rendendo l’analisi statica e dinamica estremamente complessa. Inoltre, il malware esegue check anti-analisi, rileva ambienti virtualizzati e debugger attivi, e termina autonomamente se rileva sandbox o emulazioni.

Aggiornamenti chiave rispetto alle versioni precedenti

L’evoluzione principale di Vidar Stealer 2.0 è la transizione completa a linguaggio C, che consente esecuzione nativa più veloce e minore consumo di risorse. Il malware introduce supporto multithread, dove thread paralleli eseguono simultaneamente la raccolta di credenziali, cookie e chiavi di wallet, riducendo il dwell time e minimizzando le possibilità di rilevazione. Una novità cruciale è la capacità di bypassare la crittografia AppBound di Chrome, introdotta a luglio 2025: Vidar inietta shellcode o DLL reflective nei processi attivi del browser per estrarre le chiavi di decrittazione direttamente dalla memoria, evitando di scrivere file temporanei sul disco.

Il malware comunica con i propri server attraverso pipe nominate e canali HTTP multipart, che inviano i dati rubati a bot Telegram e profili Steam configurati come endpoint C2 rotanti. Ogni installazione genera un identificatore univoco, permettendo il tracciamento e la gestione remota di centinaia di istanze. La versione 2.0 aggiorna inoltre i moduli per l’accesso a IndexedDB e LevelDB, migliorando la capacità di rubare chiavi e seed phrase da wallet crypto come Metamask e Exodus. L’integrazione di un protocollo binario proprietario su TLS con crittografia AES e certificati Polar consente comunicazioni sicure e resilienti a intrusion detection.

Metodi di infezione e catena di attacco

Vidar Stealer 2.0 si diffonde principalmente tramite malvertising, app craccate e siti pirata che mascherano il dropper come software legittimo. La catena d’infezione inizia con un download automatico via script shell, che deposita il payload principale nel percorso /tmp/.qnax.sh, avviando l’esecuzione del binario ELF a 64 bit.

Il malware sfrutta vulnerabilità note in browser e dispositivi edge, come NAS QNAP e router Cisco, per ottenere accesso remoto e propagarsi lateralmente. Trend Micro ha individuato anche l’uso di exploit per CVE-2023-20118, già sfruttata da altre campagne malware. Una volta attivo, Vidar avvia un processo fork che monitora ogni 30 secondi l’integrità del parent process, rilanciandolo in caso di crash o rimozione, garantendo così auto-rilancio senza persistenza classica. Il malware usa un fingerprinting quotidiano per inviare a C2 dati di sistema come IP, MAC, PID e tag firmware, consentendo una mappatura precisa degli host infetti. Durante l’esfiltrazione, Vidar elimina utility di sistema come rm e ls per impedire a malware concorrenti di operare sullo stesso dispositivo.

Analisi tecnica del binario e comportamento interno

Vidar Stealer 2.0 è un binario ELF 64-bit staticamente linkato di circa 1,6 MB, completamente stripped e privo di simboli. Utilizza Mbed TLS 2.8.0 per la cifratura e ascolta connessioni in entrata invece di connettersi outbound, una scelta insolita che ne complica il rilevamento. La configurazione è memorizzata negli ultimi 512 byte del file, offuscata con XOR 0x11 e suddivisa in tre segmenti: identificatore filtro, parametri server (porta 49254) e lista C2. Vidar usa un identificatore costante “GLyzaagK” e include tag firmware come “QNAP_2”, indizio del targeting verso infrastrutture NAS. Il malware supporta una modalità debug per la riconfigurazione C2 tramite parametri base64, e implementa routine anti-debugger che monitorano uptime di sistema e anomalie temporali. La comunicazione avviene su protocollo binario proprietario su TLS, mentre la crittografia AES embedded protegge payload e fingerprinting giornaliero. I server C2 identificati rispondono a domini come inspectguarantee.org e southprovesolutions.com, associati a IP su Huawei Cloud e hosting Namecheap.

Capacità e funzionalità del malware

Vidar Stealer 2.0 combina velocità, furtività e modularità. Ruba cookie, token, credenziali cloud, seed wallet e sessioni app, sfrutta multithreading per massimizzare efficienza e impiega un builder polimorfico per generare ogni volta eseguibili unici. Il malware adotta un modello connect-back per scaricare ulteriori payload o aggiornare la configurazione in tempo reale, e può auto-terminarsi in ambienti sospetti per evitare l’analisi. Grazie alla struttura in C puro, Vidar riduce la dimensione del codice e migliora la compatibilità con sistemi diversi, compresi Linux e Windows virtualizzati. Il supporto per protocollo binario custom, TLS interno e pipe nominate consente di mantenere le connessioni cifrate senza lasciare tracce su disco, elevando la difficoltà di rilevamento e analisi.

Indicatori di compromissione

Gli indicatori di compromissione (IoC) identificati includono:

- Domini C2: inspectguarantee.org, southprovesolutions.com

- IP associati: 85.239.52.32, 38.54.63.75

- Porta di ascolto: 49254

- File temporanei: /tmp/.qnax.sh

- Hash ELF: varianti SHA256 osservate da Trend Micro

- Certificati TLS: Polar self-signed

- Identificatore configurazione: GLyzaagK

- Libreria TLS: Mbed TLS 2.8.0

Raccomandazioni difensive

Le organizzazioni devono applicare patch per vulnerabilità note come CVE-2023-20118 e monitorare connessioni sulla porta 49254. È consigliabile bloccare domini e IP associati ai C2, disattivare gestione remota sui dispositivi edge e implementare firewall outbound con regole di controllo TLS.

Gli amministratori dovrebbero cercare file sospetti come /tmp/.qnax.sh, controllare processi che riavviano automaticamente e utilizzare YARA rules aggiornate per rilevare campioni di Vidar. È essenziale promuovere la formazione degli utenti sui rischi derivanti da software pirata e campagne malvertising, adottando soluzioni di rilevamento comportamentale avanzato per bloccare infostealer di nuova generazione.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.