Il gruppo TransparentTribe (APT36), noto per le sue operazioni di cyber spionaggio contro obiettivi indiani, ha lanciato una nuova campagna mirata che impiega DeskRAT, un malware scritto in Golang progettato per il controllo remoto dei sistemi militari e governativi. Secondo un’analisi di Sekoia, la campagna — attiva dal luglio 2024 — si distingue per l’uso di documenti esca a tema difesa, infrastrutture di comando mascherate da domini Microsoft e un’evoluzione significativa delle tattiche storiche del gruppo.

La campagna di TransparentTribe

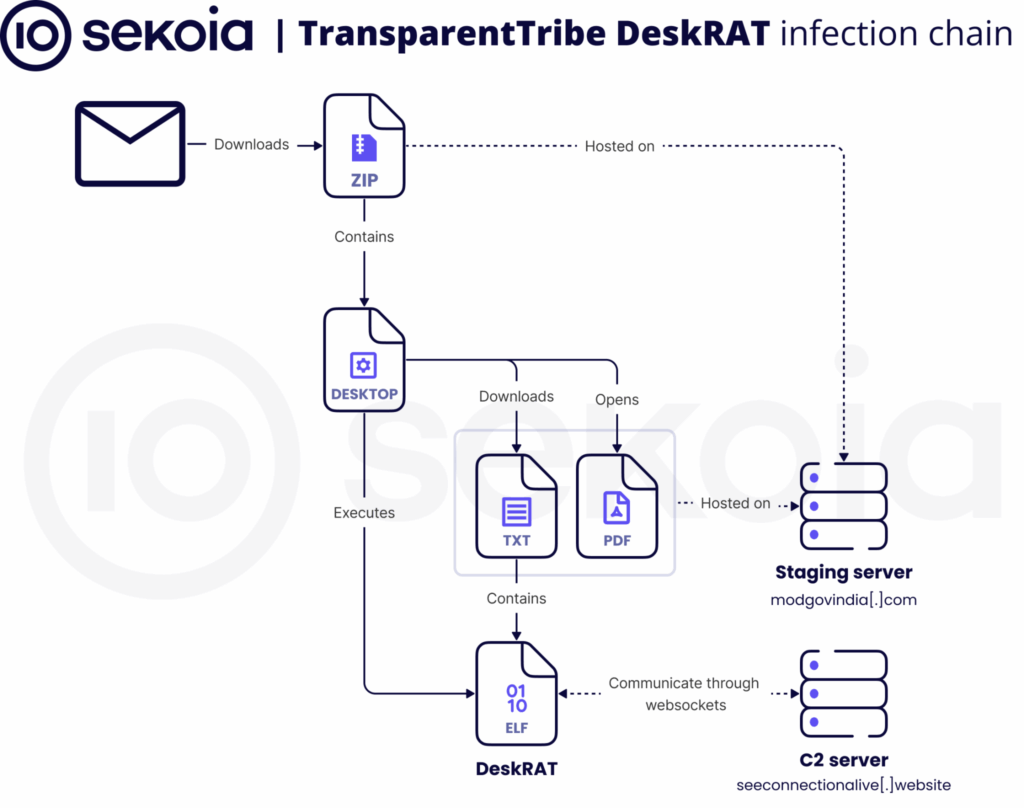

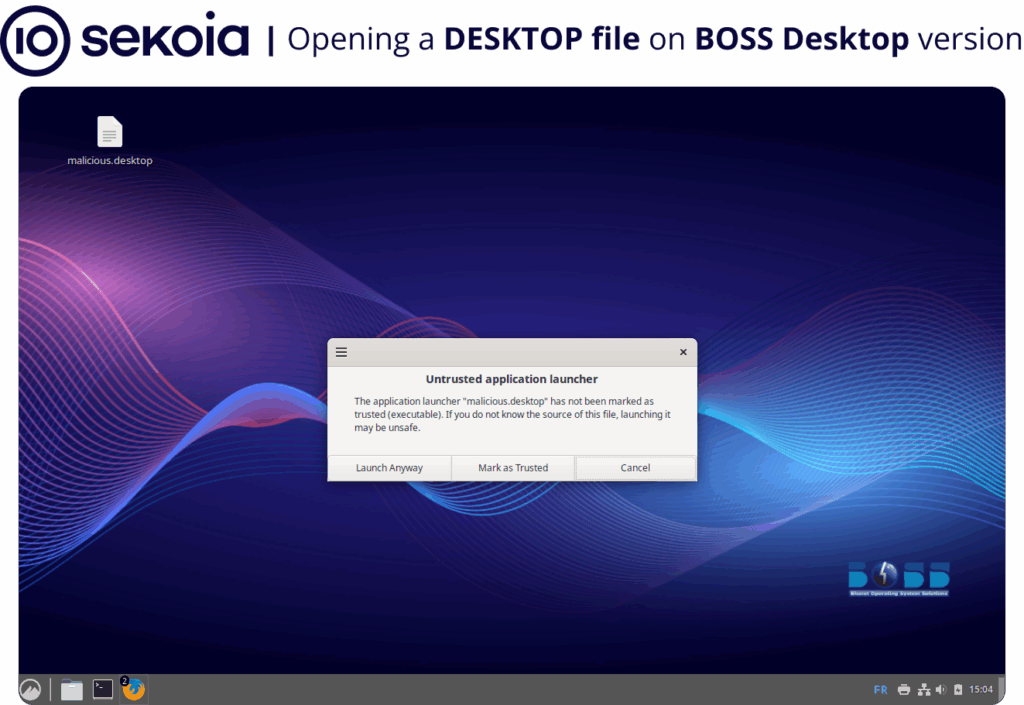

Lo Smishing Triad opera dal Pakistan e mantiene da anni un focus costante sull’India, colpendo in particolare istituzioni governative, forze armate e agenzie di ricerca strategica. L’ultima ondata di attacchi sfrutta documenti che fingono inviti a seminari sulla cooperazione militare, come il fittizio “Seminar on Defence Cooperation”. Gli allegati, distribuiti via e-mail in archivi ZIP o immagini ISO, contengono file LNK che imitano PDF o documenti Word, ma che in realtà avviano una catena di infezione basata su PowerShell. Il comando scarica un loader scritto in C#, il quale inietta in memoria il payload DeskRAT. Una volta attivato, il malware stabilisce una connessione WebSocket cifrata con i server di comando e controllo, garantendo all’attaccante pieno accesso remoto.

Le attività si sono intensificate tra agosto e settembre 2024, in coincidenza con le proteste nel Ladakh del 24 e 25 settembre, un contesto geopolitico che il gruppo ha sfruttato per aumentare la verosimiglianza delle esche. L’analisi di Sekoia indica che i campioni osservati provengono da upload su PolySwarm, piattaforma di analisi malware che ha permesso di identificare varianti sconosciute ai vendor antivirus tradizionali.

Evoluzione del malware DeskRAT

Il nuovo malware DeskRAT rappresenta l’evoluzione diretta del precedente ElizaRAT, ma scritto interamente in Golang per sfruttare la portabilità cross-platform e una maggiore resilienza all’analisi. Il payload viene distribuito da un loader in C# che posiziona file eseguibili nella directory AppData, con nomi ingannevoli come update.exe.

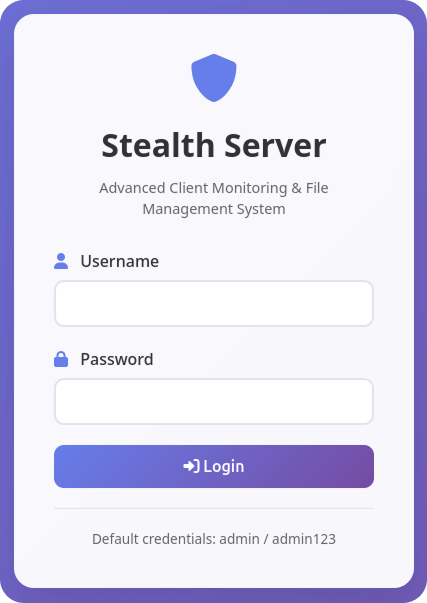

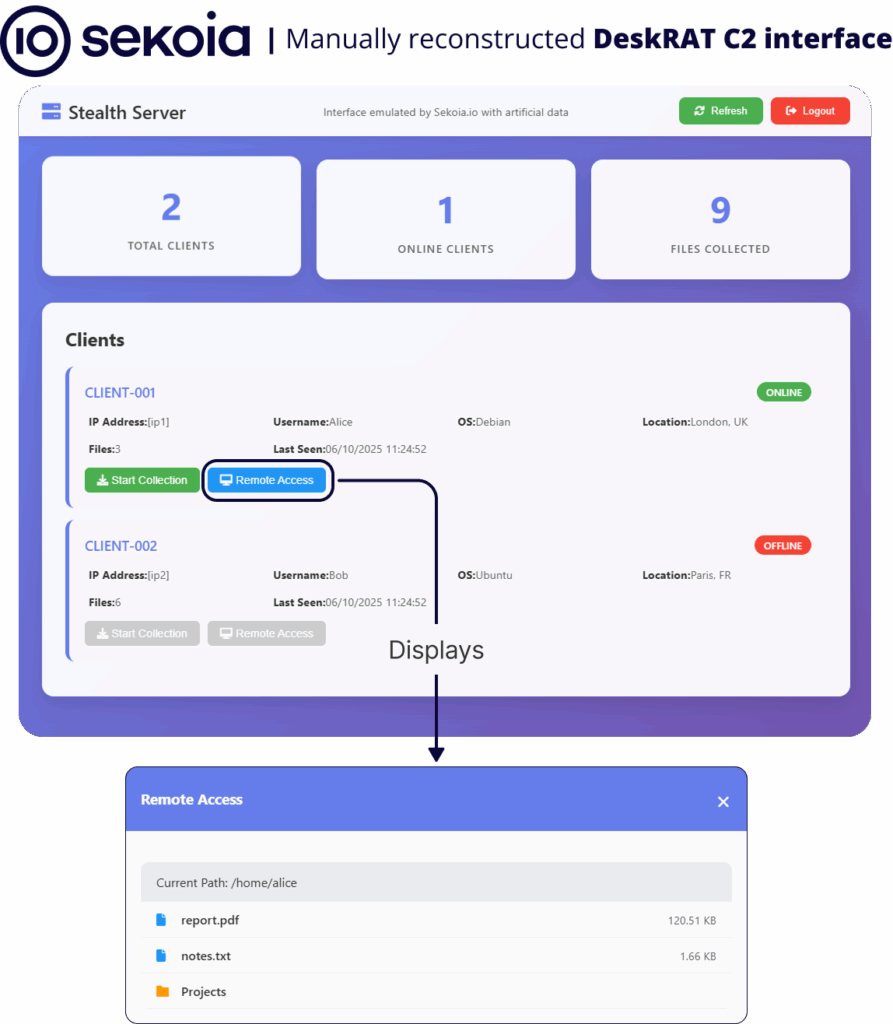

Una volta installato, DeskRAT imposta persistenza tramite Task Scheduler, creando un’attività denominata WindowsUpdateService che esegue il malware ogni ora, simulando un normale processo di aggiornamento. Il RAT genera un identificatore univoco per ogni macchina infetta, basato su informazioni hardware, e avvia la comunicazione con il C2 tramite WebSocket sulla porta 8080, usando endpoint come /ws e /login. Il server di comando, camuffato da portale “Advanced Client Monitoring & File Management System”, gestisce le vittime in tempo reale attraverso un’interfaccia di controllo che consente di eseguire comandi, scaricare dati ed effettuare attività di monitoraggio costante.

Capacità e funzioni del RAT

DeskRAT offre un set completo di funzionalità di cyber spionaggio, confermando la maturità tecnica raggiunta da TransparentTribe. Il malware può:

- Catturare screenshot a intervalli regolari e inviarli al C2;

- Registrare la tastiera per intercettare password e comunicazioni sensibili;

- Gestire file locali, permettendo upload e download mirati;

- Eseguire comandi remoti via shell, per esfiltrare o manipolare dati;

- Rubare cookie e sessioni browser;

- Registrare audio dal microfono o catturare video dalla webcam;

- Enumerare software installato e dispositivi hardware.

La comunicazione tra vittima e server è protetta tramite crittografia AES, con chiave derivata da una stringa hard-coded (“transparenttribe”). I file esfiltrati vengono compressi e cifrati in archivi ZIP protetti dalla password “infected”, una costante tipica del toolkit del gruppo.

Le varianti più recenti introducono meccanismi di evasione come il controllo dei movimenti del mouse, pause casuali durante l’esecuzione e rilevamento di ambienti sandbox. L’uso del linguaggio Golang complica ulteriormente il reverse engineering, ostacolando la creazione di firme antivirus affidabili.

Catena d’infezione e vettori iniziali

Il punto di ingresso della campagna resta il phishing mirato. Gli aggressori inviano e-mail apparentemente provenienti da enti ufficiali della difesa o da organizzatori di conferenze, allegando archivi contenenti file LNK o ISO. Questi elementi sfruttano la curiosità e la fiducia degli utenti militari o amministrativi, inducendoli a eseguire i file. L’LNK lancia cmd.exe per avviare uno script PowerShell che scarica da remoto il loader C#. Alcuni esempi identificati da Sekoia includono URL come seeconnectionalive.website, che ospitano i payload sotto directory offuscate. I comandi PowerShell impiegano parametri come “-ep bypass” per eludere le restrizioni di esecuzione, e utilizzano bitsadmin — uno strumento Windows nativo — per il download, aggirando i controlli antivirus. Questa combinazione consente un’infezione silente e difficilmente tracciabile nelle reti governative.

Persistenza e comunicazione con il C2

Dopo l’esecuzione iniziale, DeskRAT assicura la propria sopravvivenza al riavvio creando task pianificati e chiavi di registro nel percorso Run, mascherandosi come processo di aggiornamento Microsoft. Se la connessione con il server C2 viene interrotta, il RAT tenta riconnessioni cicliche fino al ripristino della comunicazione.

I domini di comando e controllo, tra cui microsoftupdatemain.com e seeconnectionalive.website, risultano registrati presso provider anonimi e ospitati su VPS statunitensi, con IP che cambiano regolarmente per evitare il blocco. L’uso del protocollo WebSocket garantisce un canale bidirezionale persistente, meno visibile ai firewall tradizionali.

Indicatori di compromissione (IOC)

Sekoia ha diffuso un set di Indicatori di Compromissione associati alla campagna DeskRAT, che includono:

- Domini C2: microsoftupdatemain.com, seeconnectionalive.website

- Porta di comunicazione: 8080

- File persistenti: update.exe in AppData

- Task pianificato: WindowsUpdateService

- Password archivi esfiltrati: “infected”

- Hash di esempio per i file LNK e loader: 5f4b… (SHA256)

- Pattern PowerShell: uso di bitsadmin, flag -ep bypass

Questi IOC permettono alle organizzazioni di monitorare traffico sospetto, isolare host compromessi e bloccare le comunicazioni con l’infrastruttura malevola.

Implicazioni e valutazione strategica

La campagna DeskRAT conferma il salto di qualità tecnico di TransparentTribe, che passa da strumenti rudimentali in .NET a malware modulare in Golang, più difficile da individuare e più versatile nel controllo remoto. Il focus su tematiche militari e difensive dimostra l’intento chiaramente geopolitico dell’operazione, con finalità di spionaggio e raccolta d’intelligence sulle forze armate indiane. Le prove raccolte da Sekoia mostrano un gruppo in evoluzione, capace di adattarsi alle difese e di operare con costanza, sfruttando eventi politici per massimizzare la riuscita delle campagne.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...