Kaspersky ha identificato una nuova ondata di attacchi informatici condotti dal gruppo ForumTroll APT, attivo dal 2022 e oggi al centro di una complessa campagna di spionaggio mirato contro organizzazioni russe e bielorusse. Le analisi rivelano l’uso dello spyware Dante, una versione evoluta del famigerato Remote Control System (RCS) di Hacking Team, ora sviluppato da Memento Labs, che rappresenta una delle piattaforme di sorveglianza più sofisticate mai documentate.

Attacchi con exploit zero-day e phishing mirato

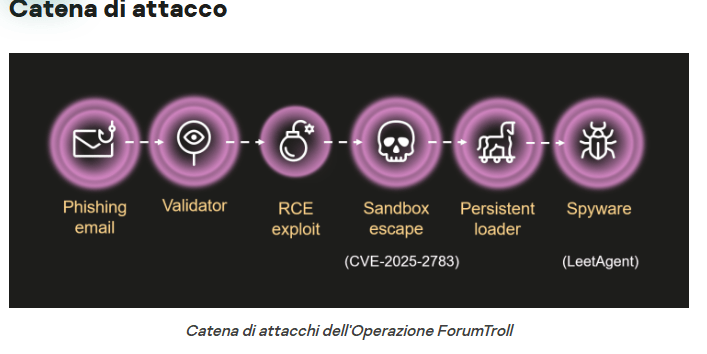

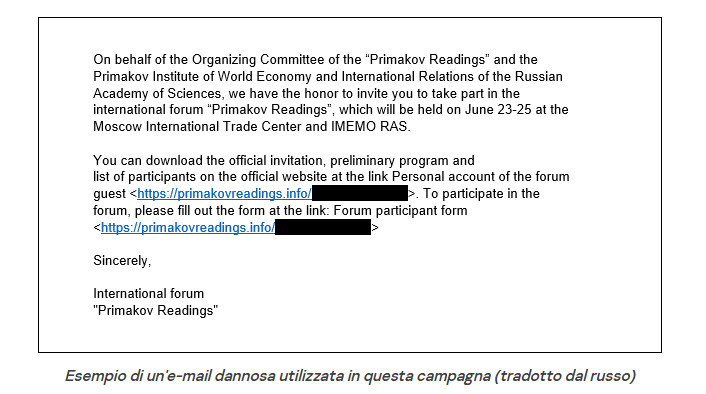

Gli esperti di Kaspersky hanno ricostruito la catena di infezione impiegata da ForumTroll. Tutto inizia con email di spear-phishing altamente personalizzate, scritte in russo fluente ma con minime imperfezioni linguistiche che tradiscono l’origine straniera degli attori. Le email fingono inviti a eventi come il forum Primakov Readings e contengono link unici che reindirizzano le vittime a siti malevoli perfettamente camuffati.

È sufficiente aprire il link su Google Chrome perché venga attivato un exploit zero-day (CVE-2025-2783), che sfrutta una vulnerabilità nella gestione dei pseudo-handle Windows. L’exploit consente di uscire dal sandbox del browser, duplicare thread privilegiati e eseguire shellcode remoto attraverso il sistema di comunicazione Mojo IPC.

Questo vettore, ora corretto da Google nella versione Chrome 134.0.6998.177, permette ai criminali di ottenere controllo totale del processo browser, installando un loader persistente tramite COM hijacking. Le versioni di Firefox vulnerabili sono colpite da una falla analoga (CVE-2025-2857), già corretta in update successivi.

Catena di infezione e meccanismo tecnico

L’attacco prosegue con un validatore JavaScript eseguito sul sito trappola: questo sfrutta API WebGPU per calcolare hash SHA-256, verificare l’ambiente reale dell’utente e scambiare chiavi ECDH con il server C2. Una volta stabilita la connessione, il browser scarica un payload cifrato in formato AES-GCM, spesso nascosto in file font (.woff2). Il payload decifra un loader persistente che si ancora nel sistema tramite sovrascrittura del CLSID COM (AA509086-5Ca9-4C25-8F95-589D3C07B48A) e carica moduli malevoli all’interno di processi legittimi come rdpclip.exe. Questo garantisce persistenza e invisibilità, consentendo al malware di sopravvivere anche ai riavvii del sistema. ForumTroll adotta un’architettura complessa basata su Fastly.net per il traffico C2, utilizzando CDN globali per mascherare i server di comando e controllo. Tale configurazione riduce drasticamente le possibilità di tracciamento e blocco.

Spyware Dante e ritorno dell’eredità Hacking Team

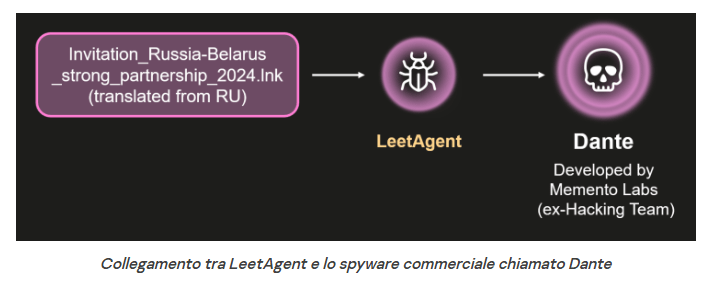

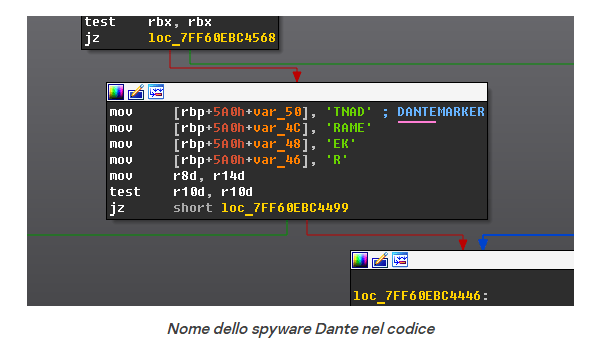

Il componente principale della campagna è lo spyware Dante, identificato da Kaspersky come successore diretto del RCS di Hacking Team. Dopo la bancarotta del 2019, la tecnologia è stata acquisita e aggiornata da Memento Labs, che ne ha potenziato le capacità offensive. Dante integra tecniche di anti-debugging, anti-hooking e anti-sandboxing. Ogni modulo è legato crittograficamente all’hardware tramite l’ID CPU e il Product ID di Windows, impedendo l’esecuzione su macchine non autorizzate. Lo spyware verifica inoltre la presenza di strumenti di analisi e monitoraggio — come debugger, sandbox o Event Log anomali — e si autodistrugge se rileva attività sospette.

Il payload principale viene caricato in %LocalAppData%, in cartelle dai nomi randomizzati in Base64, e comunica con i server remoti attraverso connessioni HTTPS cifrate. Tutti i moduli sono protetti con VMProtect e cifrati tramite AES-256-CBC, rendendo quasi impossibile l’analisi statica. ForumTroll abbina Dante a LeetAgent, un modulo spyware ausiliario che utilizza comandi in leetspeak (ad esempio “0xC033A4D” per eseguire cmd.exe). Questo modulo consente di rubare file .doc e .xls, registrare digitazioni, iniettare codice remoto e scaricare nuovi payload da infrastrutture nascoste su Fastly.

Obiettivi e attribuzione del gruppo ForumTroll

Kaspersky attribuisce con elevata confidenza la campagna al gruppo ForumTroll APT, attivo dal 2022 e focalizzato su Russia e Bielorussia. Le vittime includono ministeri, università, media e centri di ricerca, colpiti per scopi di spionaggio politico e industriale. ForumTroll mostra una competenza linguistica e tecnica notevole, ma con tratti non nativi nel russo scritto che suggeriscono origini estere, probabilmente legate a paesi dell’Europa orientale o del Medio Oriente. Il gruppo adotta una struttura modulare, combinando tecniche APT tradizionali con exploit zero-day commerciali e software di sorveglianza privata proveniente dal mercato post-Hacking Team. Gli indicatori raccolti da Kaspersky rivelano una continuità tra le operazioni ForumTroll e altri cluster osservati nel 2023–2024, con infrastrutture condivise e firme di codice sovrapposte. La cooperazione con Memento Labs, diretta o indiretta, resta una delle ipotesi più solide per spiegare l’accesso al framework Dante.

Indicatori di compromissione e mitigazioni

Kaspersky pubblica una lista dettagliata di hash, percorsi e firme comportamentali per favorire il rilevamento della minaccia. I principali IoC includono i loader identificati come Exploit.Win32.Generic, Trojan.Win64.Convagent.gen e moduli associati al percorso %LocalAppData%[Base64 folder]. Le infrastrutture osservate utilizzano domini CDN legittimi di Fastly, con payload consegnati attraverso file font offuscati. I ricercatori raccomandano l’aggiornamento immediato di Google Chrome e Firefox, l’implementazione di controlli di integrità su processi COM e la scansione dei sistemi con firme aggiornate.

Implicazioni e analisi di contesto

La campagna ForumTroll rappresenta un punto di svolta nel panorama dello spionaggio digitale, segnando il ritorno sul campo di tecnologie nate nell’epoca Hacking Team ma ora aggiornate per un contesto post-2020. La presenza di exploit zero-day e strumenti commerciali ibridi dimostra come la linea di confine tra cybermercenari e gruppi APT sia sempre più sottile. La divulgazione tecnica di Kaspersky costringe Memento Labs e i clienti dei suoi tool a rivedere i protocolli di distribuzione, mentre Google e Mozilla rafforzano la gestione delle API IPC e dei pseudo-handle. Il caso evidenzia l’urgenza di monitorare la filiera degli spyware commerciali, spesso riciclati in campagne geopolitiche di ampia portata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.