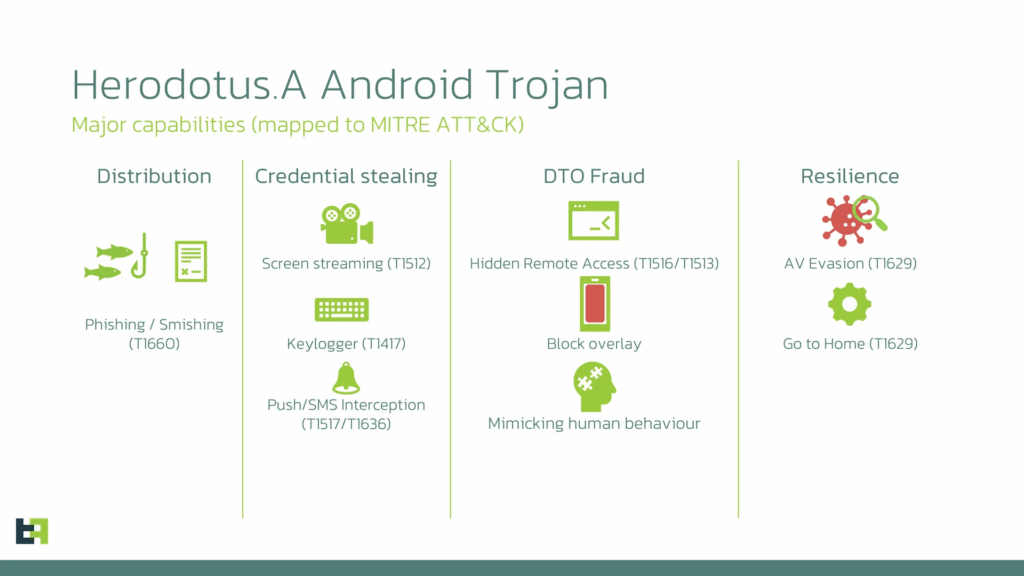

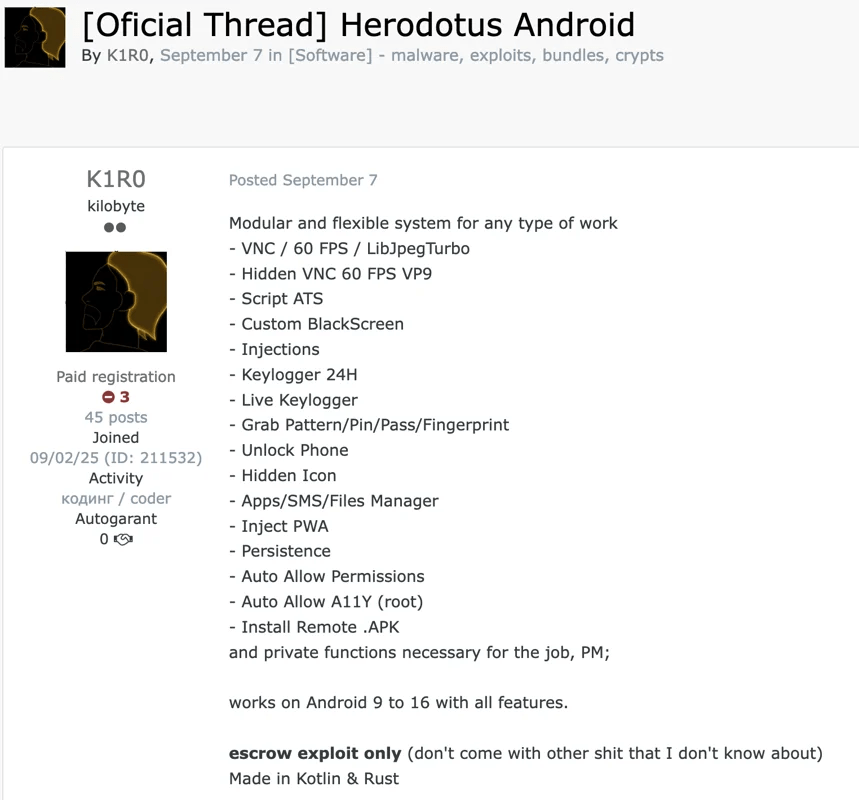

Herodotus rappresenta una nuova frontiera nel panorama dei trojan bancari Android, unendo mimica comportamentale umana, overlay realistici e meccanismi di persistenza avanzati per condurre attacchi di Device-Takeover estremamente sofisticati. Identificato dagli analisti di ThreatFabric il 28 ottobre 2025, Herodotus è attribuito a un attore conosciuto come K1R0, che lo ha proposto come Malware-as-a-Service (MaaS) sui principali forum underground. L’architettura deriva dalla famiglia Brokewell, ma introduce moduli originali progettati per evadere la biometria comportamentale, imitando i gesti e i ritmi di tocco umani durante le sessioni di controllo remoto. Questa evoluzione consente al malware di sfuggire ai controlli antifrode basati su movimenti, velocità e pressione del tocco. Le campagne attive in Italia e Brasile indicano una distribuzione su larga scala, focalizzata su furto credenziali bancarie, esfiltrazione dati finanziari e takeover dei dispositivi mobili.

Architettura e origine del malware

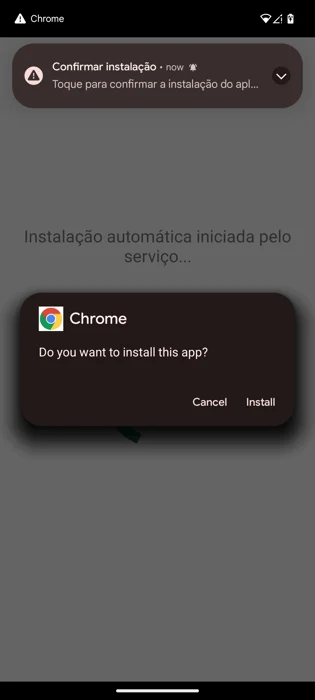

Herodotus nasce come progetto ibrido tra Brokewell e componenti proprietarie di K1R0, ottimizzato per attacchi contro applicazioni finanziarie, wallet crypto e sistemi aziendali. Distribuito attraverso SMiShing e dropper dedicati, il malware sfrutta il side-loading per installarsi fuori dai canali ufficiali, eludendo i controlli di Google Play Protect. Una volta installato, raccoglie la lista dei pacchetti presenti sul dispositivo e la invia al proprio server di comando e controllo (C2). Il server risponde con elenchi di applicazioni targettate e relativi overlay falsificati, che vengono poi attivati quando l’utente apre una di queste app.

Furto credenziali e takeover del dispositivo

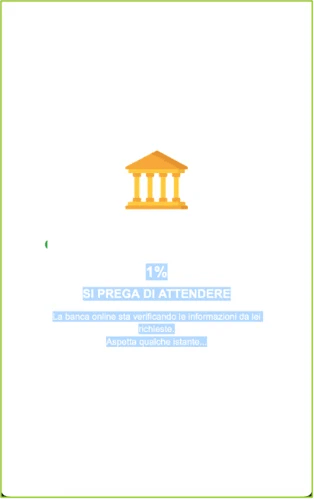

Il punto di forza di Herodotus risiede nella capacità di sovrapporre schermi falsi che replicano perfettamente le interfacce di app bancarie e di pagamento. Questi overlay ingannano le vittime inducendole a inserire credenziali, PIN e codici OTP, che vengono immediatamente esfiltrati al C2. In alcuni casi, il malware simula il caricamento o il blocco dell’app per mascherare la propria attività, mentre raccoglie in background i dati dell’utente. La componente Device-Takeover consente agli attaccanti di assumere il controllo remoto del dispositivo, sfruttando le API Accessibility per eseguire transazioni, modificare impostazioni di sicurezza e intercettare notifiche SMS con codici 2FA.

La mimica comportamentale: la chiave dell’evasione

Ciò che rende Herodotus un caso unico è la capacità di mimicare i comportamenti umani reali. Durante il controllo remoto, il malware simula tocchi, scroll, pause e input casuali, riproducendo la gestualità tipica di un utente. Questo stratagemma inganna i sistemi di biometria comportamentale utilizzati dalle app bancarie, che analizzano la naturalezza dei movimenti per distinguere bot da esseri umani. Tale tecnica, ereditata in parte da Brokewell e ampliata da K1R0, consente di aggirare difese antifrode anche avanzate.

Tecniche di evasione e persistenza

Herodotus implementa tecniche fileless e offuscamento del codice, memorizzando le componenti malevole in memoria volatile per ridurre tracce forensi. Evade i controlli sandbox rilevando ambienti virtualizzati, modifica dinamicamente i propri moduli operativi e adotta packer personalizzati per ostacolare la decompilazione. Il malware bypassa le restrizioni Android 13+ sui servizi Accessibility, aprendo autonomamente la relativa pagina delle impostazioni e inducendo la vittima ad attivarli tramite overlay fittizi di caricamento. Una volta abilitati i permessi, Herodotus si autoavvia al riavvio del sistema, mantenendo una persistenza multipla tramite servizi in background e hook del sistema.

Catena di infezione e distribuzione

La catena inizia con un dropper sviluppato da K1R0, veicolato attraverso messaggi SMS o link di phishing. Dopo il download, il dropper installa il payload di Herodotus e apre la pagina Accessibility del dispositivo, dove l’utente, ingannato da un overlay, concede i permessi richiesti. A questo punto il malware avvia il controllo remoto invisibile, raccoglie l’elenco delle applicazioni installate e lo invia al C2. Il server risponde con overlay specifici per app bancarie italiane e brasiliane, che vengono caricati in tempo reale. Ogni sessione è personalizzata: l’attaccante riceve un feedback in diretta e può intervenire manualmente o lasciare che Herodotus operi in modalità autonoma.

Comunicazioni C2 e adattabilità

Il canale C2 di Herodotus utilizza protocolli cifrati e dinamici, con server che cambiano frequentemente indirizzo per evitare il blocco IP. Le comunicazioni vengono incapsulate in traffico legittimo, riducendo la possibilità di rilevamento da parte dei firewall. Ogni dispositivo infetto mantiene un profilo di attività aggiornato, permettendo al C2 di inviare nuovi moduli, istruzioni di overlay e comandi di esfiltrazione su misura. Il malware si distingue per la capacità di adattarsi in tempo reale alle modifiche delle app targettate, garantendo compatibilità anche dopo gli aggiornamenti.

Applicazioni target e impatto regionale

Herodotus colpisce principalmente app bancarie, wallet digitali e sistemi di pagamento, ma le sue campagne includono anche app aziendali e social. L’attacco sfrutta liste regionali di target fornite dal C2: in Italia vengono presi di mira gli istituti più diffusi, mentre in Brasile il focus è sulle piattaforme FinTech emergenti. L’uso di overlay localizzati e interfacce in lingua aumenta l’efficacia del phishing visivo. In alcuni casi, il malware manipola le impostazioni DNS per reindirizzare traffico verso siti controllati dagli attaccanti, amplificando l’impatto del takeover.

Tecniche di evasione comportamentale e anti-analisi

Herodotus adotta un approccio modulare e adattivo. In presenza di ambienti di analisi, sospende l’esecuzione e simula un’app innocua, ritardando l’attività malevola fino alla fine dell’ispezione. Il malware riduce il consumo di CPU e batteria, evitando di destare sospetti, e alterna periodi di inattività per confondere i sistemi di rilevamento basati su frequenze anomale di rete. Gli overlay di caricamento fittizio celano la concessione dei permessi, mentre il mascheramento dei processi fa sì che Herodotus si presenti come servizio di sistema.

Funzionalità aggiuntive e moduli dinamici

Oltre al furto credenziali, Herodotus integra moduli per:

– Keylogging e cattura di input sensibili;

– Screenshot periodici e monitoraggio in tempo reale;

– Furto di cookie e sessioni browser;

– Hijacking DNS e manipolazione del traffico;

– Scansioni di vulnerabilità locali e sfruttamento di debolezze note;

– Estrazione di wallet crypto e dati aziendali.

Queste funzioni possono essere attivate o disattivate dal C2, che invia i comandi necessari per ogni campagna.

Implicazioni per la sicurezza mobile

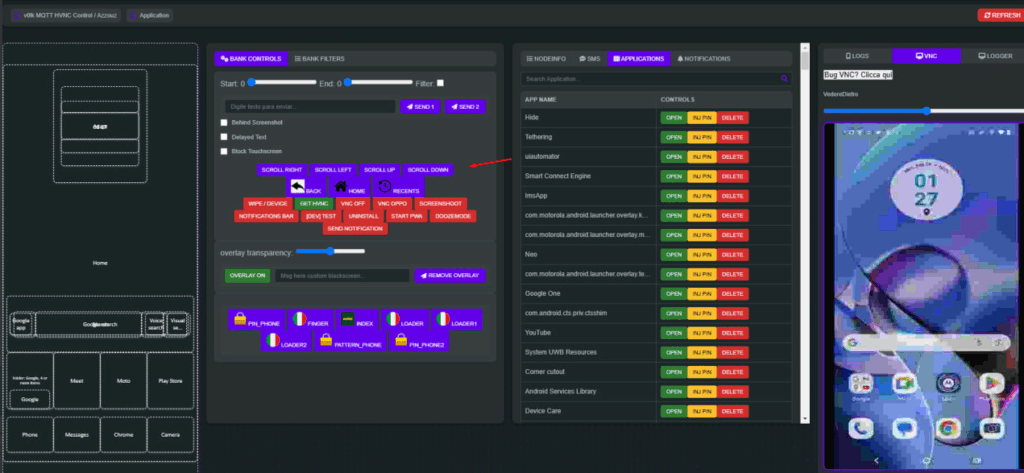

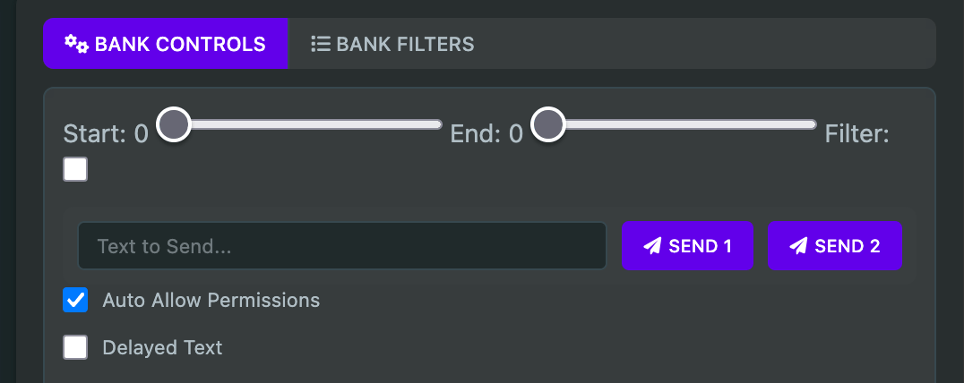

Herodotus rappresenta un salto qualitativo nei malware mobili. L’introduzione di mimica umana artificiale apre una nuova dimensione nelle tecniche di evasione antifrode, rendendo inefficaci molti dei sistemi di biometria comportamentale oggi in uso. L’approccio MaaS, unito a una facile configurabilità tramite pannello, abbassa la soglia tecnica necessaria per condurre attacchi complessi. Ciò trasforma Herodotus in un tool plug-and-play per criminali low-skill, capace di automatizzare takeover e furti bancari su larga scala.

Difesa e mitigazione

Le difese efficaci contro Herodotus devono spostarsi da un approccio basato su firme statiche a una telemetria comportamentale avanzata. Gli indicatori comprendono: accessi anomali ai servizi Accessibility, overlay non autorizzati, connessioni cifrate verso C2 dinamici, intercettazioni DNS sospette e pattern di tocco non coerenti. Le soluzioni di sicurezza devono implementare analisi runtime, monitoraggio continuo della rete e limitazioni granulari sui permessi di sistema. Anche le istituzioni finanziarie dovrebbero aggiornare i modelli antifrode includendo rilevamenti basati su interazione contestuale, piuttosto che unicamente comportamentale.

Herodotus segna la transizione verso malware mobili intelligenti, capaci di imitare l’uomo e sfuggire alla biometria. La combinazione di modularità, mimica umana e distribuzione via SMiShing mostra come il confine tra attacco automatizzato e interazione reale si stia assottigliando. Per contrastare questa nuova generazione di minacce, è necessario integrare rilevamenti comportamentali multi-livello, analisi contestuali dei permessi e controlli dinamici su overlay e traffico C2. Herodotus non rappresenta solo un’evoluzione tecnica, ma un cambio di paradigma nel cybercrime mobile, in cui l’imitazione dell’uomo diventa il più potente strumento di evasione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.