Ricercatori di sicurezza hanno individuato una estensione malevola per Visual Studio Code e nove pacchetti NuGet infetti, segnando un nuovo capitolo nella minaccia agli ecosistemi di sviluppo software. Le analisi condotte da Secure Annex e Socket mostrano come questi componenti sfruttino la fiducia intrinseca della supply chain open-source, combinando codice legittimo al 99% con payload distruttivi attivati in modo ritardato o probabilistico. L’estensione susvsex, rimossa dal marketplace Microsoft il 6 novembre 2025, integra funzionalità ransomware e utilizza intelligenza artificiale per la generazione del codice. Parallelamente, i pacchetti NuGet pubblicati con l’alias shanhai666, tra il 2023 e il 2024, introducono terminazioni casuali e corruzioni silenziose in operazioni su database e sistemi ICS (Industrial Control Systems). Con oltre 9.400 download totali, queste minacce dimostrano come un singolo componente possa compromettere intere pipeline di sviluppo.

Panoramica sulle minacce alla supply chain

La scoperta dell’estensione susvsex avviene il 5 novembre 2025 grazie ai ricercatori di Secure Annex. Pubblicata da suspublisher18 con una descrizione apparentemente innocua, “Just testing”, l’estensione si attiva automaticamente all’avvio di VS Code o durante l’installazione, eseguendo la funzione zipUploadAndEncrypt. Questa routine archivia directory di test, esfiltra file verso un server remoto e cripta gli originali, comportandosi di fatto come un ransomware sperimentale. Il codice mostra connessioni periodiche verso un repository GitHub privato, da cui recupera comandi di controllo C2 tramite file index.html e carica risultati in requirements.txt. L’autenticazione avviene tramite un token integrato nel codice, appartenente a un account GitHub registrato a Baku, Azerbaijan. Il repository associato ospita tool di decrittazione, chiavi pubbliche e script remoti, suggerendo una fase di test per infrastrutture C2 distribuite. Microsoft ha rimosso l’estensione entro 24 ore dalla segnalazione, ma l’incidente dimostra quanto velocemente elementi potenzialmente dannosi possano diffondersi nei marketplace per sviluppatori.

Pacchetti NuGet con meccanismi malevoli

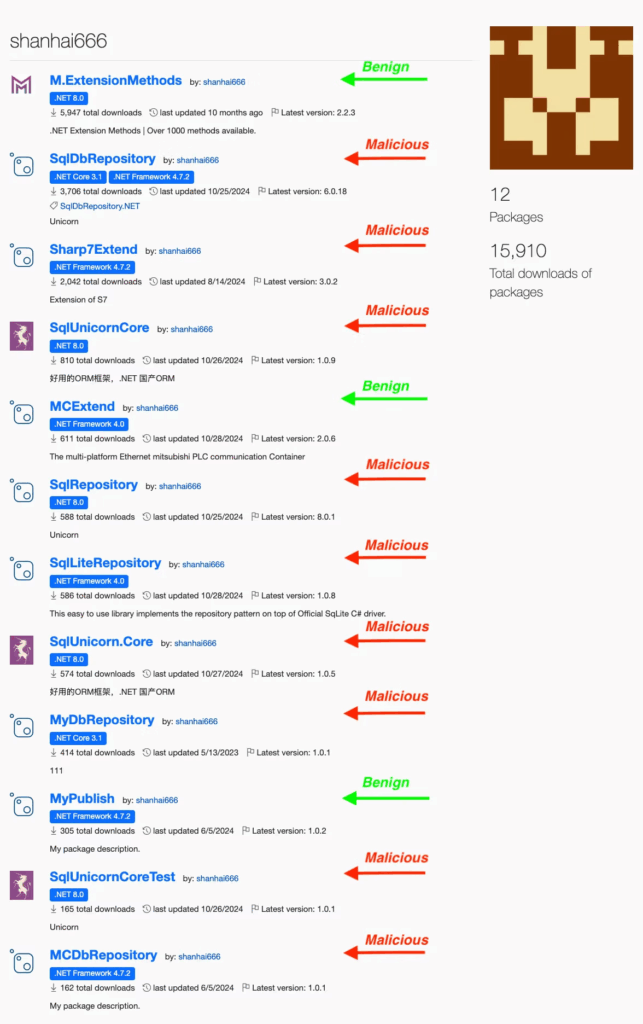

La ricerca di Socket porta alla luce nove pacchetti NuGet pubblicati dall’utente shanhai666 tra il 2023 e il 2024. I pacchetti, scritti in C#, implementano pattern comuni come Repository, Unit of Work e LINQ, offrendo funzionalità apparentemente utili e ben documentate. All’interno del codice legittimo, tuttavia, si nascondono routine di sabotaggio basate su probabilità e trigger temporali.

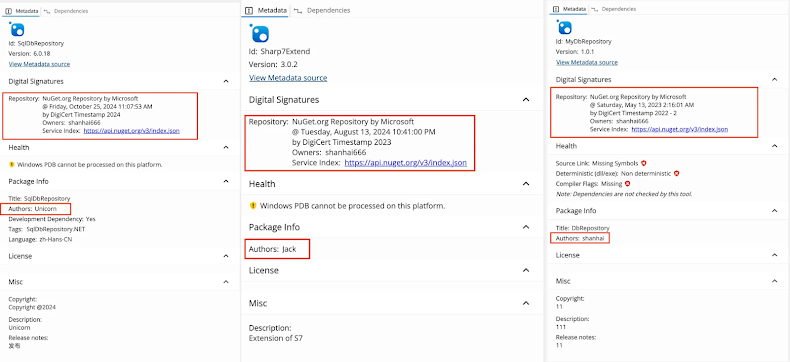

Le varianti coinvolte includono DbRepository.dll, PGSqlRepository.dll, SqlLiteRepository.dll, SQLSeverRepository.dll e Sharp7Extend.dll. In queste componenti, l’attore ha inserito condizioni che attivano la terminazione dei processi o l’arresto graduale delle funzioni tra il 2027 e il 2028. In particolare, Sharp7Extend si distingue per la capacità di interferire con librerie industriali Siemens, producendo una duplice forma di sabotaggio: terminazioni immediate con probabilità del 20% e fallimenti silenziosi nelle scritture PLC dopo intervalli casuali compresi tra trenta e novanta minuti. I ricercatori hanno identificato numerosi indicatori che collegano i pacchetti a un’origine cinese. Commenti nel codice come “apparire eccezione” e “connessione fallita” rivelano traduzioni dirette da sviluppatori di lingua mandarina. I file .nuspec contengono firme digitali malformate e incongruenze tra gli autori dichiarati e i metadati effettivi. La stringa “shanhai666”, inclusa in più firme .p7s, conferma un alias coerente con riferimenti culturali cinesi.

Funzionalità della estensione VS Code susvsex

L’estensione susvsex presenta un comportamento tipico di un ransomware dimostrativo. Dopo l’installazione, esegue automaticamente la funzione zipUploadAndEncrypt che crea un archivio ZIP di directory di test, carica il contenuto verso un server remoto e sostituisce i file originali con versioni cifrate. Sebbene l’impatto sia limitato a cartelle non critiche, la semplicità del codice consente a chiunque di modificarne facilmente i percorsi e di colpire directory operative.

L’elemento più preoccupante è l’integrazione di una componente AI, capace di generare dinamicamente varianti del codice. Ciò permette la ricompilazione automatica dell’estensione con parametri diversi, rendendo più difficile il rilevamento da parte dei motori di sicurezza. Inoltre, il repository GitHub associato funge da server C2, gestendo comandi remoti e aggiornamenti in tempo reale.

Impatto probabilistico e attivazione ritardata

Il comportamento dei pacchetti NuGet dimostra una sofisticata combinazione tra attivazione temporale differita e probabilità di esecuzione. Le logiche di crash casuale, con percentuali comprese tra il 20 e l’80%, simulano guasti hardware o errori di rete, rendendo difficile l’individuazione della causa reale.

Un’applicazione e-commerce che esegue cento query al minuto subisce crash entro pochi secondi, mentre un sistema sanitario con cinquanta query al minuto manifesta anomalie in meno di dieci secondi. I sistemi industriali con dieci operazioni al minuto mostrano comportamenti anomali in circa mezz’ora, con probabilità di corruzione dati dell’80%. Le date trigger fissate al 2027 e 2028 assicurano che il codice passi inosservato per anni, eludendo la maggior parte dei test pre-deployment.

Origine e indicatori di compromissione

Gli indicatori di compromissione raccolti includono firme digitali difettose, alias ricorrenti e commenti linguistici che indicano origine asiatica. Le discrepanze tra i certificati firmati e i metadati di pubblicazione mostrano una chiara manipolazione degli attributi di identità. La presenza della stringa “shanhai666” in più pacchetti e la somiglianza con altri progetti precedenti rafforzano l’attribuzione. Le librerie infette risultano collegate a un cluster di account falsi che pubblicano pacchetti apparentemente utili, ottenendo rapidamente popolarità e fiducia grazie alla quasi totalità del codice legittimo. Questo approccio ibrido consente di superare controlli automatici e revisioni manuali, nascondendo la porzione malevola fino all’attivazione differita.

Rischi per sistemi IT e industriali

L’uso di pacchetti come Sharp7Extend 3.0.2, DbRepository o PGSqlRepository comporta un rischio di compromissione completa. Nei sistemi industriali, le conseguenze si traducono in comandi mancati, arresti imprevisti di PLC Siemens e perdita di sincronizzazione nei controlli di processo. Tali effetti si manifestano in modo graduale, impedendo una correlazione immediata con la causa software. Per l’ambiente IT, i sabotaggi portano a crash sporadici, perdita di dati e interruzioni improvvise nei servizi di database. Gli effetti sono amplificati dalla natura apparentemente casuale degli eventi, che scoraggia l’indagine approfondita e complica la risposta di emergenza.

Raccomandazioni operative

Gli esperti invitano le organizzazioni a condurre audit approfonditi delle dipendenze software, verificare manualmente l’identità dei publisher e monitorare le modifiche introdotte con ogni aggiornamento. È necessario implementare controlli sulle logiche temporali e sulle funzioni randomiche non documentate, che possono mascherare comportamenti malevoli. La difesa più efficace rimane la revisione manuale del codice sorgente, soprattutto per componenti critici integrati in pipeline CI/CD o in infrastrutture industriali. È prevedibile che gli attori responsabili tentino di ripubblicare versioni camuffate degli stessi pacchetti, ricorrendo a nomi ruotati e a trigger più complessi. Questo rende fondamentale il monitoraggio continuo e la collaborazione tra i team di sicurezza e gli ecosistemi open-source per individuare schemi ricorrenti di attacco.

Connessioni con altri incidenti supply chain

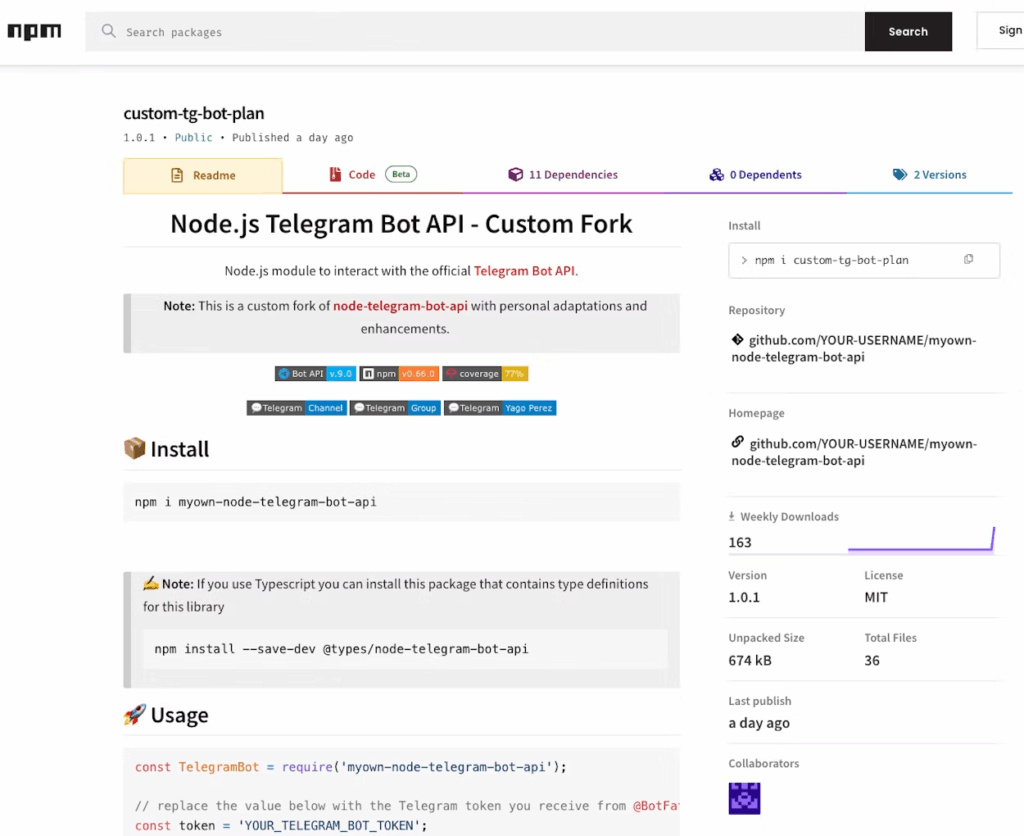

Le campagne legate a susvsex e ai pacchetti shanhai666 si inseriscono in un trend più ampio di compromissioni nella supply chain del software. Datadog Security Labs aveva già segnalato, nel 2025, la distribuzione del malware Vidar attraverso pacchetti npm trojanizzati, che scaricavano file ZIP contenenti infostealer via script postinstall. Vidar 2.0 utilizzava Telegram e Steam come infrastrutture di comando e controllo, confermando la tendenza all’abuso di piattaforme legittime. Le somiglianze nei metodi e nelle tempistiche indicano un riuso di strumenti e tecniche tra gruppi differenti, probabilmente connessi a reti di sviluppo cinesi o a contractor privati che operano in ambito offensivo. Le scoperte di Secure Annex e Socket confermano che la supply chain open-source è diventata un vettore d’attacco privilegiato per operazioni di sabotaggio e spionaggio digitale. L’uso combinato di AI generativa, codice quasi legittimo e attivazioni ritardate rappresenta una nuova forma di minaccia invisibile, capace di restare dormiente per anni all’interno dei sistemi di sviluppo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.