La campagna di APT24, attore legato all’ecosistema cyber della Repubblica Popolare Cinese, evolve in tre anni da compromissioni web opportunistiche a una struttura multi-vettore che combina drive-by compromise, supply chain attacks e phishing mirato. Nel primo periodo, la campagna si concentra sull’iniezione di JavaScript malevolo in siti legittimi per distribuire BADAUDIO, un downloader offuscato progettato per ottenere accesso persistente ai sistemi Windows ad alto valore. Successivamente, APT24 compromette una società taiwanese di marketing digitale, manipolando una libreria JavaScript utilizzata da oltre mille domini nella regione. Nell’ultima fase, introduce campagne di phishing distribuite tramite Google Drive e OneDrive, con link tracciati e archivi cifrati. L’intera operazione incorpora fingerprinting avanzato con FingerprintJS, offuscamento JSON, flattening del flusso di controllo e tecniche di esecuzione in memoria che complicano la rilevazione. Google identifica l’attività, blocca i messaggi nelle caselle spam e notifica le vittime. L’evoluzione di APT24 rappresenta un chiaro segnale della crescente sofisticazione degli attori legati alla Cina, il cui interesse per Taiwan rimane una costante nello scenario di spionaggio cibernetico globale.

Evoluzione tattica di APT24

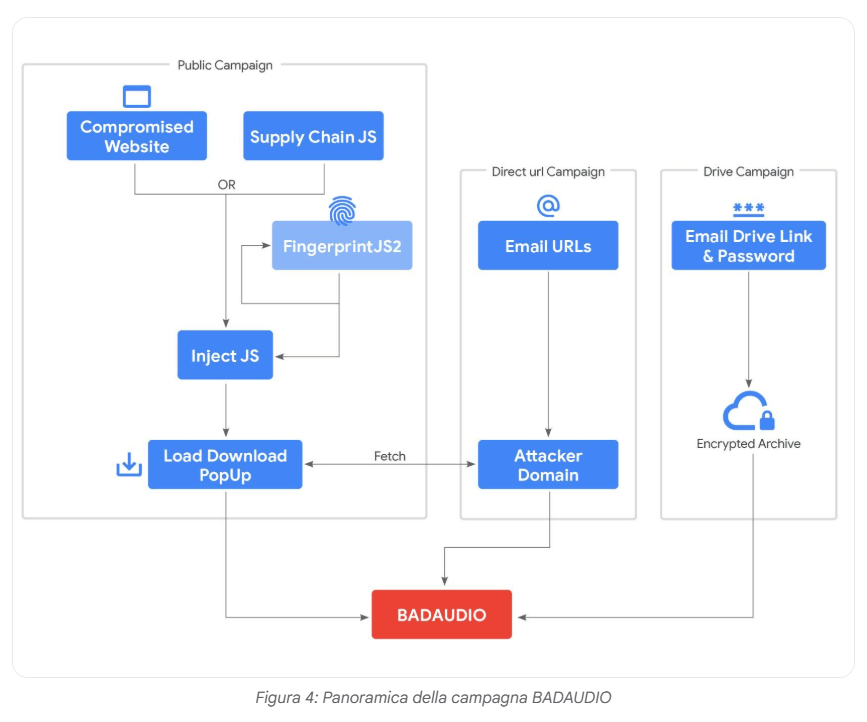

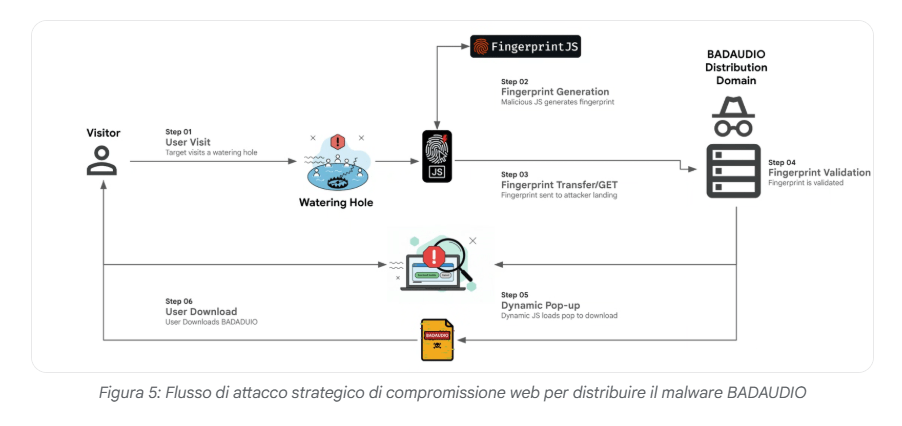

APT24 avvia la campagna nel 2022 con una serie di compromissioni web strategiche. L’attore sfrutta oltre venti siti legittimi appartenenti a settori eterogenei, inserendo codice JavaScript malevolo che attiva il download del primo stadio BADAUDIO. La tattica include un uso intensivo di FingerprintJS, con cui l’infrastruttura operativa genera impronte browser per filtrare le vittime. La selezione avviene tramite parametri precisi: solo alcuni profili ricevono il payload, esclusivamente su sistemi Windows, mentre dispositivi macOS, iOS, Android e vari browser vengono ignorati. Questa selettività riduce l’esposizione e ottimizza le risorse, minimizzando il rischio di rilevazione.

Nel 2024, APT24 effettua un salto qualitativo. Compromette una società taiwanese di marketing digitale e modifica una libreria JavaScript molto diffusa. Questa libreria, usata per tracciamento e funzioni di visualizzazione contenuti, permette ad APT24 di colpire oltre mille domini. L’attacco sfrutta tecniche di CDN typosquatting per distribuire script malevoli e carica dipendenze dinamiche offuscate. Gli script si attivano solo su determinati ID web e variano comportamento in base al profilo del dominio, implementando una logica condizionale che riflette un alto livello di controllo operativo.

Nel 2025, APT24 integra un ulteriore vettore: phishing mirato. Le email impersonano associazioni di soccorso animali, una strategia che aumenta la credibilità dei messaggi. Ogni email include link contenenti pixel di tracciamento e archivi cifrati ospitati su Google Drive e OneDrive. Google rileva e devia automaticamente questi messaggi nella spam-box e avvia una notifica diretta alle vittime. Questa evoluzione, dalla compromissione opportunistica al phishing targeted, mostra la capacità dell’attore di adattarsi e aumentare il raggio d’azione mantenendo bassa la rilevabilità.

Struttura e funzionamento dei vettori di attacco

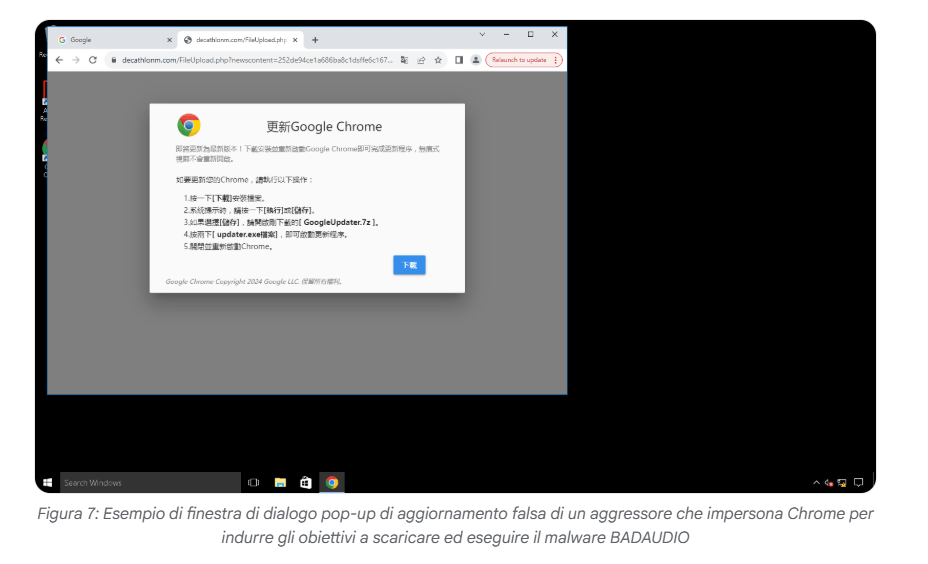

Il primo vettore di APT24 consiste nelle compromissioni web strategiche. Gli script inseriti nei siti compromessi mostrano pop-up falsi che simulano aggiornamenti per browser come Chrome. Questi pop-up spingono l’utente a scaricare BADAUDIO, con cui l’attore stabilisce la prima presenza sul sistema. La fase di drive-by compromise offre un punto di ingresso discreto, sfruttato per colpire vittime selezionate sulla base della fingerprint del browser.

L’attacco supply chain rappresenta invece una delle fasi più impattanti. La compromissione della società di marketing taiwanese consente ad APT24 di modificare la libreria JavaScript distribuita a un ampio insieme di domini. Ogni dominio riceve codice dinamico offuscato, che richiama dipendenze malevole e attiva comportamenti variabili in base alla struttura del sito. Inizialmente il targeting resta limitato ad alcuni domini specifici, ma una modifica nel 2025 rimuove le restrizioni e permette l’infezione dell’intero gruppo di oltre mille siti compromessi.

Il terzo vettore, costruito attorno al phishing mirato, sfrutta infrastrutture cloud legittime come Google Drive e OneDrive per evadere i controlli di sicurezza. Le email contengono file VBS, BAT e LNK che stabiliscono persistenza sul sistema e manipolano l’ordine di ricerca delle DLL, consentendo l’esecuzione di una versione DLL di BADAUDIO. Questo stratagemma riduce ulteriormente la visibilità dei file malevoli e sfrutta comportamenti nativi di Windows per eseguire il payload in memoria.

Target in Taiwan e logica del fingerprinting

APT24 concentra la campagna su Taiwan, un’area geopoliticamente sensibile per gli interessi cinesi. Le vittime appartengono a settori ad alto valore informativo e mostrano un profilo tipico di interesse strategico. L’attore utilizza soprattutto fingerprinting del browser per selezionare i bersagli. Questa tecnica permette di evitare l’infezione di sistemi irrilevanti o dispositivi che potrebbero generare attenzione indesiderata.

La capacità dell’attore di distinguere fra piattaforme e restringere il targeting esclusivamente a sistemi Windows dimostra un livello di sofisticazione che riduce il rumore operativo. L’uso di fingerprinting come filtro rende evidente la volontà di colpire obiettivi precisi e di circoscrivere la campagna agli asset più sensibili nell’ecosistema taiwanese.

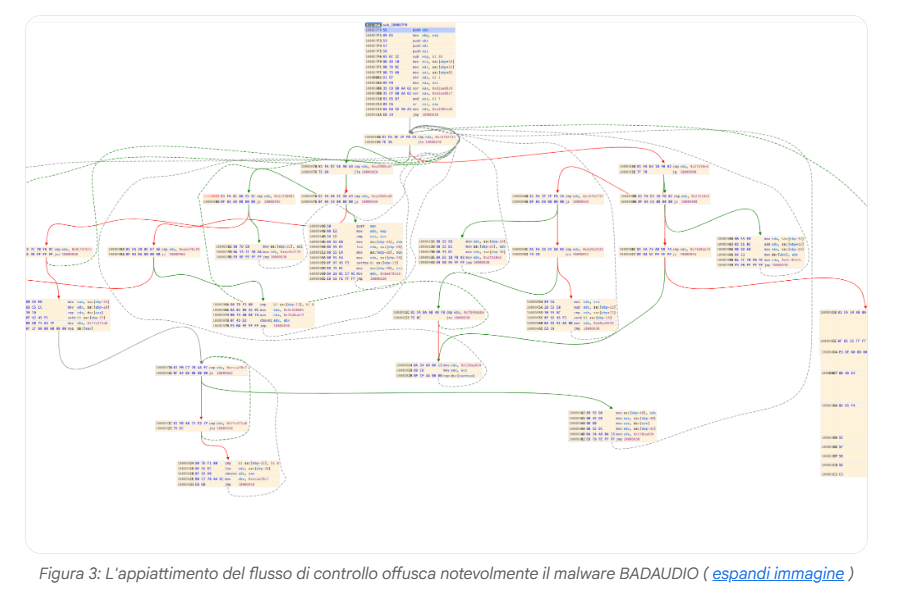

Struttura tecnica di BADAUDIO e funzionalità

BADAUDIO rappresenta il cuore della campagna. Sviluppato in C++, opera come downloader di primo stadio con un insieme di tecniche progettate per rendere difficile ogni fase di analisi. Il malware raccoglie hostname, username e architettura di sistema, calcola hash dei dati e li invia al server di comando e controllo tramite cookie inclusi nelle richieste GET. I payload scaricati sono crittati con AES e vengono decryptati in memoria utilizzando una chiave hard-coded, evitando l’uso del file system e quindi riducendo i rischi di rilevazione. La catena di esecuzione include tecniche di offuscamento come il control-flow flattening, una strategia che altera l’ordine delle istruzioni rendendo complesso il reverse engineering. Le varianti più recenti di BADAUDIO integrano file VBS e BAT per ottenere persistenza e sfruttano l’hijacking DLL per eludere controlli di sicurezza. Tra i payload identificati, figura anche Cobalt Strike Beacon, configurato con watermark specifici che tracciano le diverse ondate della campagna.

Timeline operativa della campagna

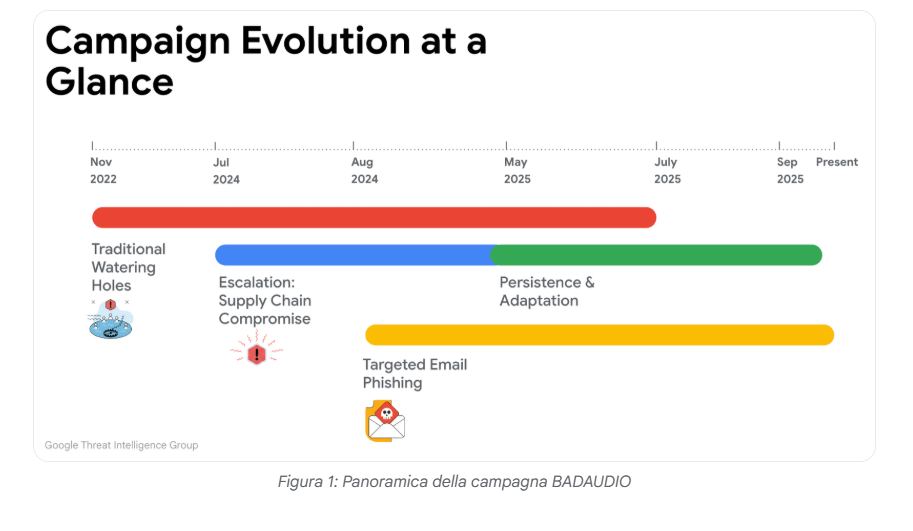

La campagna inizia formalmente nel novembre 2022, con la compromissione di una serie di siti web taiwanesi e la distribuzione di BADAUDIO tramite JavaScript malevolo. L’attacco supply chain emerge nel luglio 2024, quando APT24 compromette la società di marketing digitale responsabile della libreria JavaScript usata dai mille domini colpiti. Nel giugno 2025, gli attaccanti introducono script condizionali toccando una porzione limitata di siti, per poi estendere la compromissione a tutto il gruppo nell’agosto 2025. Nel luglio 2025, l’attore ricompromette la società target aggiornata, inserendo ulteriori tecniche di offuscamento nelle librerie. L’ultimo evento della campagna viene osservato nel settembre 2025, mentre il report finale di Google con la notifica alle vittime e la pubblicazione delle regole di rilevamento avviene nel novembre 2025.

Attribuzione e contesto geopolitico

Google attribuisce la campagna ad APT24, un attore con chiara connessione all’ecosistema cyber della Cina continentale. L’operazione segue un modello già osservato in altri gruppi legati a Pechino: compromissioni stealthy, targeting iterativo e forte attenzione alle regioni strategiche. La persistenza dell’operazione per quasi tre anni, unita alla costante evoluzione delle tecniche, suggerisce un investimento sostenuto e metodico tipico delle campagne di cyber spionaggio sponsorizzate da uno Stato. La scelta dei vettori, la riduzione della superficie esposta tramite fingerprinting mirato e l’integrazione di tecniche avanzate come l’esecuzione in memoria confermano un livello di maturità operativa non compatibile con attività criminali opportunistiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.