Un attacco avanzato colpisce server Windows sfruttando la vulnerabilità CVE-2025-59287 in Windows Server Update Services (WSUS) per distribuire il malware ShadowPad, una delle backdoor più sofisticate associate ai gruppi APT cinesi. AhnLab Security Intelligence Center documenta come gli attaccanti ottengano accesso iniziale e installino ShadowPad tramite strumenti legittimi come curl e certutil, approfittando della pubblicazione del PoC avvenuta il 22 ottobre. L’attacco del 6 novembre mostra una catena completa di exploit, download, decodifica e iniezione in memoria, culminando in una persistente compromissione del server con privilegi di sistema. Le implicazioni colpiscono infrastrutture critiche, supply chain e ambienti enterprise, evidenziando l’urgenza degli aggiornamenti Microsoft e delle verifiche di esposizione WSUS. Esperti sottolineano come l’evoluzione di ShadowPad continui dal 2017 con moduli aggiornati e adattati a target di alto valore, rendendo la minaccia una delle più rilevanti nel panorama APT.

Cosa leggere

Panoramica dell’attacco e della vulnerabilità

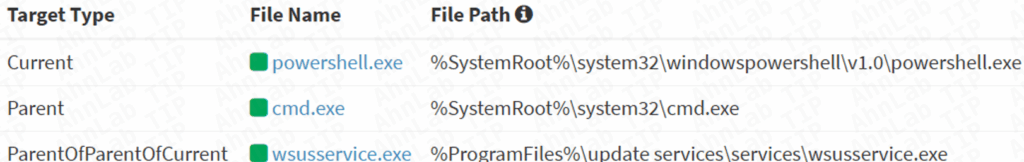

AhnLab identifica l’attacco su WSUS vulnerabili alla CVE-2025-59287, una falla che permette esecuzione di codice remoto con privilegi di sistema su server Windows che utilizzano il servizio di aggiornamento. Microsoft pubblica un advisory il 14 ottobre per una vulnerabilità classificata come critica e facilmente sfruttabile. Gli attaccanti utilizzano script PowerShell e tool come PowerCat, simile a Netcat, ottenendo una shell di sistema su server esposti.

La pubblicazione del PoC il 22 ottobre accelera lo sfruttamento della vulnerabilità. AhnLab rileva comandi PowerShell usati per stabilire un foothold immediato, scaricare payload e inaugurare la sequenza di compromissione. Il payload finale identificato è ShadowPad, un backdoor commerciale venduto privatamente a gruppi statali cinesi e utilizzato dal 2017 in numerose operazioni contro settori industriali e governativi. L’analisi del processo d’intrusione mostra un utilizzo sistematico di questa vulnerabilità per entrare in ambiente, stabilire persistenza e movimentarsi lateralmente.

Processo di installazione di ShadowPad

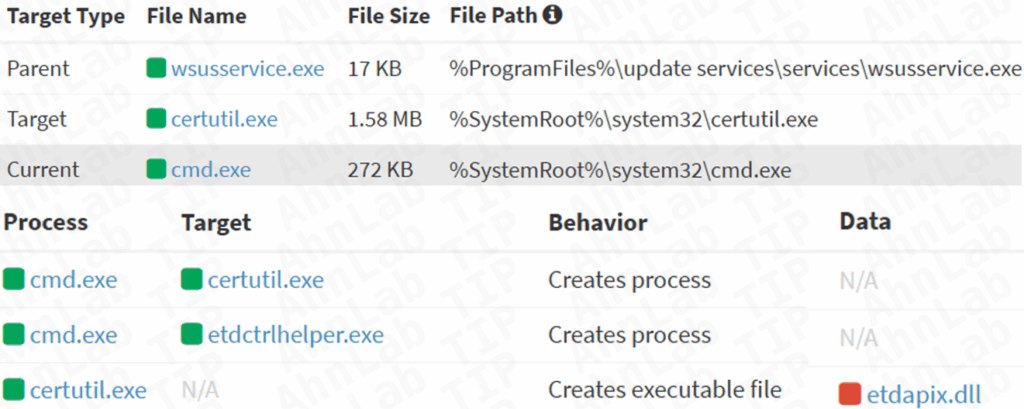

Il 6 novembre gli attaccanti sfruttano CVE-2025-59287 per eseguire curl.exe e certutil.exe, entrambi strumenti legittimi integrati in Windows. Attraverso curl scaricano file tmp.txt, dll.txt ed exe.txt dall’IP 149.28.78.189 sulla porta 42306. I file vengono salvati in percorsi dinamici basati su variabili di sistema come %ASD%. L’uso di file codificati evita il rilevamento antivirus.

Certutil decodifica tmp.txt nel file 0C137A80.tmp nella directory ProgramData, contenente il core del backdoor. L’installazione avviene tramite DLL sideloading, dove una coppia EXE-DLL imita file legittimi: ETDCtrlHelper.exe carica la DLL malevola ETDApix.dll, che funge da loader del malware ShadowPad. Gli hash MD5 riportati da AhnLab confermano l’integrità dei campioni analizzati. L’intero processo avviene in pochi minuti dall’accesso iniziale, senza scrittura persistente diretta del backdoor su disco.

Meccanismo operativo di ShadowPad

ShadowPad opera tramite un sofisticato sistema di DLL sideloading che lo inietta in memoria utilizzando processi legittimi. Il caricamento avviene quando ETDCtrlHelper.exe esegue la DLL malevola, che attiva il loader e inizializza il servizio identificato come Q-X64. La persistenza si realizza tramite chiavi nel registro di sistema e task schedulati sotto il percorso Microsoft\Windows\UPnP. La backdoor utilizza percorsi come %ProgramFiles%\Q-X64\Q-X64.exe o directory utente come %APPDATA% e %LOCALAPPDATA%. ShadowPad inietta codice in processi come WinMail.exe, Windows Media Player e svchost.exe, mantenendo un profilo basso. Il comando e controllo avviene tramite server configurati all’indirizzo 163.61.102.245:443, con comunicazioni HTTP/HTTPS e header mascherati da traffico browser. L’uso di mutex Q-X64 e percorsi dedicati facilita l’infrastruttura interna del malware. Le funzionalità includono esecuzione comandi, esfiltrazione dati, movimenti laterali e aggiornamenti modulari. ShadowPad continua a evolvere con codice aggiornato da anni, risultando affidabile per campagne APT su larga scala.

Impatto e rischi per i sistemi interessati

L’impatto di ShadowPad è severo: sfruttando una vulnerabilità su WSUS, l’attaccante ottiene controllo totale del server con privilegi di sistema. Le conseguenze includono furto di credenziali, accesso ai dati, esfiltrazione su vasta scala e movimenti laterali verso altre macchine della rete. I gruppi APT cinesi mirano settori critici come energia, finanza e infrastrutture governative. Una compromissione WSUS implica un rischio aggiuntivo: la possibilità di distribuire malware camuffato come aggiornamento aziendale, amplificando l’impatto su intere supply chain. La disponibilità del PoC rende lo scenario più pericoloso, facilitando attacchi opportunistici su server non patchati. AhnLab osserva attività immediatamente successive al rilascio del PoC, segno dell’elevata attrattività della vulnerabilità. Il costo di una compromissione ShadowPad può raggiungere cifre enormi, includendo interruzioni operative, perdita di fiducia e danni reputazionali. I casi precedenti mostrano come ShadowPad venga utilizzato per compromettere catene di fornitura tecnologiche, confermando il rischio su scala globale.

Contromisure e raccomandazioni AhnLab

AhnLab consiglia l’applicazione immediata della patch Microsoft relativa alla CVE-2025-59287, evitando qualsiasi ritardo in ambienti WSUS. La prima misura è limitare l’esposizione del server, consentendo accesso solo all’infrastruttura Microsoft Update e bloccando porte TCP 8530 e 8531 dall’esterno. Le aziende devono monitorare attività sospette legate a PowerShell, curl.exe e certutil.exe, identificando comportamenti anomali. Log di rete, audit e sistemi di rilevamento comportamentale sono strumenti essenziali. La segmentazione della rete WSUS riduce impatti da eventuali compromissioni. L’adozione di firewall application-aware e il monitoraggio continuo diminuiscono ulteriormente i rischi. AhnLab suggerisce anche l’utilizzo di IOC e intelligence avanzata tramite i propri servizi TIP, mentre test di vulnerabilità periodici aiutano a individuare configurazioni errate o sistemi non aggiornati. L’educazione del personale su rischi legati a phishing e accessi remoti contribuisce a ridurre punti d’ingresso non autorizzati. Backup regolari e processi di recovery assicurano resilienza in caso di compromissioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.