Osiris ransomware ha fatto il suo debutto operativo a novembre 2025 contro un’importante catena di franchising alimentare nel sud-est asiatico, introducendo un mix di crittografia ibrida, distruzione dei backup e furto dati preventivo che colloca la minaccia in una fascia di maturità elevata. I file colpiti vengono cifrati con AES-128-CTR per file e chiavi uniche, protette da ECC, e rinominati con l’estensione .Osiris, mentre snapshot e copie shadow vengono eliminate per impedire il recovery.

Il ransomware termina processi e servizi critici, inclusi SQL e Oracle, utilizza VSS delete, e deposita la nota Osiris-MESSAGE.txt, che esplicita l’avvenuta esfiltrazione dei dati e fornisce canali di negoziazione. Le analisi indicano exfiltration verso bucket Wasabi, un pattern già osservato in campagne precedenti attribuite a Inc ransomware, suggerendo continuità di infrastrutture e playbook.

Cosa leggere

Il debutto di Osiris nel sud-est asiatico e le somiglianze con Inc

Le attività preparatorie sono state osservate giorni prima del deployment, con ricognizione interna, movimento laterale e impairment delle difese. Tra i tool impiegati figurano Mimikatz per l’accesso alle credenziali e utility di disabilitazione AV. Spicca l’uso di Poortry, un driver vulnerabile sfruttato in modalità bring-your-own-vulnerable-driver (BYOVD) per ottenere accesso kernel e neutralizzare software di sicurezza; Poortry è documentato dal 2022 in campagne di alto profilo, incluso Medusa.

Osiris condivide con Inc ransomware l’uso di tool dual-use come scanner di rete (es. Netscan), l’esfiltrazione preventiva prima della cifratura e l’abilitazione di accessi remoti (RDP e varianti di desktop remoto mascherate) per mantenere il controllo dell’ambiente. Analisi di vendor EDR hanno confermato che Osiris non è collegato allo storico Locky del 2016, ma rappresenta una lineage distinta con forti affinità operative moderne.

Vishing su Okta SSO: il moltiplicatore di compromissione

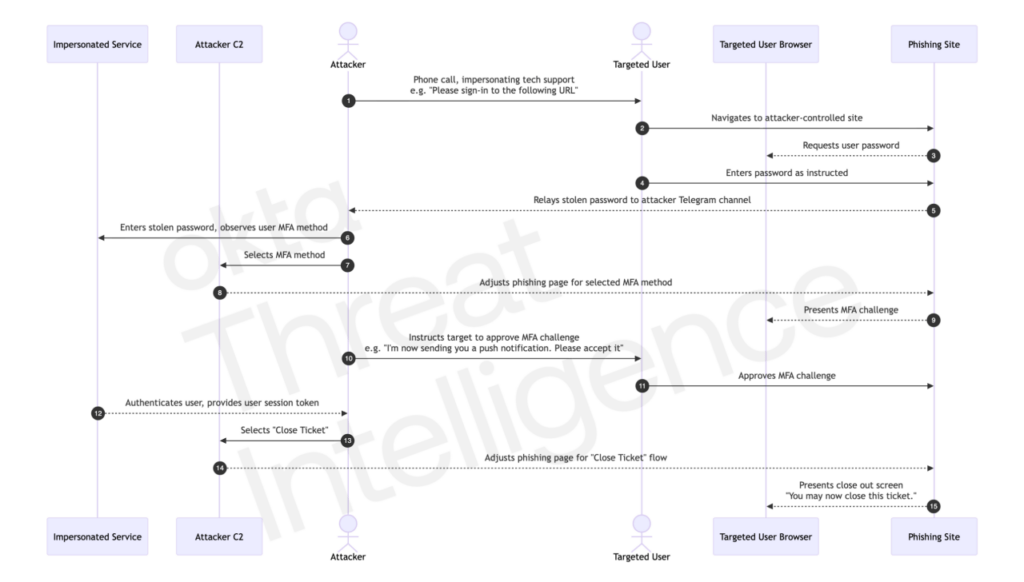

In parallelo alle operazioni ransomware, campagne di vishing altamente mirate hanno preso di mira account Okta SSO, come segnalato il 22 gennaio 2026. Gli attaccanti impersonano il supporto IT, contattano le vittime con numeri spoofati e sincronizzano chiamate vocali reali con kit phishing dinamici, guidando l’utente verso siti falsi progettati per catturare credenziali e codici MFA.

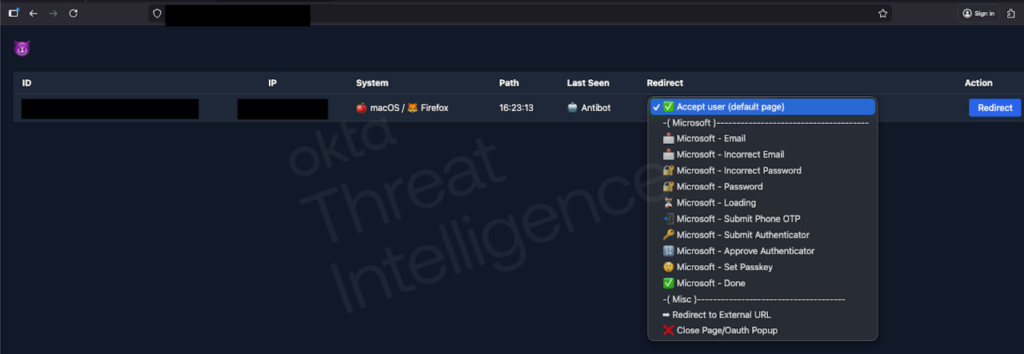

Questi phishing kit “as-a-service” sincronizzano le pagine web con script vocali, adattano i contenuti in tempo reale e relayano OTP e approvazioni push verso backend controllati dagli attaccanti, spesso tramite Telegram o Socket.IO. Il risultato è un bypass efficace delle MFA non phishing-resistant, con accesso immediato a Microsoft 365, Google Workspace e applicazioni integrate come Salesforce, amplificando l’impatto dell’estorsione e accelerando l’esfiltrazione.

L’evoluzione dei phishing kit e il perché funzionano

I kit moderni gestiscono l’intero flusso di autenticazione in tempo reale, raccolgono informazioni di contesto (utente, app, dominio), presentano pagine contestuali e coordinano l’azione dell’operatore al telefono con ciò che la vittima vede nel browser. Questa fusione tra social engineering e automazione spiega l’aumento dei tassi di successo, soprattutto in ambienti enterprise con SSO centralizzato.

Le difese raccomandate includono MFA phishing-resistant come FastPass o FIDO2, policy di verifica out-of-band per richieste IT e training anti-vishing mirato. Senza queste misure, il vishing diventa il ponte ideale tra accesso iniziale e deploy ransomware.

Il fallimento opsec di Inc e il recupero dei dati

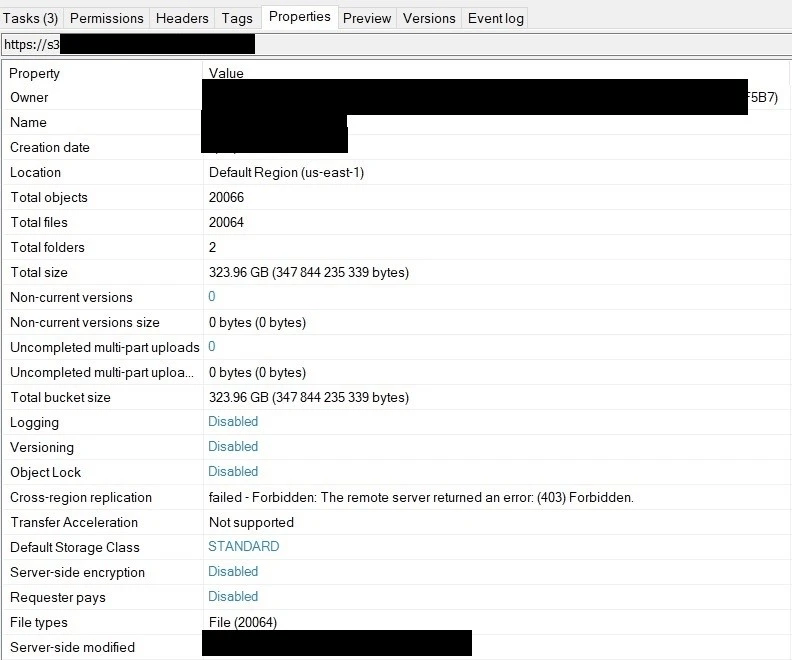

Un errore operativo di Inc ransomware ha aperto una finestra inattesa. Un team di ricercatori, Cyber Centaurs, ha individuato artefatti lasciati in ambienti compromessi, legati a Restic, un tool di backup open-source weaponizzato per l’esfiltrazione silente. Analizzando repository S3 e snapshot, i ricercatori hanno enumerato dataset e identificato 12 organizzazioni statunitensi nei settori sanità, manifatturiero e tecnologia, recuperando dati cifrati sottratti in campagne precedenti.

Inc, emerso come RaaS a metà 2023, ha colpito oltre cento vittime entro metà 2024, adottando double extortion e riutilizzando infrastrutture Restic-based anche dopo le negoziazioni. Il riuso ha permesso l’enumerazione dei repository e la correlazione tramite metadata (timestamp, host, naming), dimostrando come errori di opsec possano ribaltare l’asimmetria a favore dei difensori e delle forze dell’ordine.

Cosa cambia per la difesa nel 2026

L’emergere di Osiris, l’evoluzione del vishing e le falle operative di Inc delineano un quadro chiaro: l’accesso iniziale via identità e la supply chain di tool legittimi sono i punti di massima leva per gli attaccanti. Le organizzazioni devono integrare sicurezza identitaria, EDR/XDR e controlli di esfiltrazione, monitorare bucket cloud e job di backup, e applicare principi di least privilege rigorosi.

La lezione chiave è che ransomware, vishing e opsec non sono silos separati: si potenziano a vicenda. Ridurre uno solo di questi vettori non basta; serve una postura olistica che consideri identità, cloud e comportamento operativo come superfici d’attacco integrate.

Domande frequenti su Osiris ransomware e le nuove tattiche

Perché il vishing su Okta è così efficace?

Perché sincronizza chiamate vocali reali con kit phishing dinamici, catturando credenziali e MFA in tempo reale e superando MFA non phishing-resistant.

Cosa rende Poortry pericoloso?

È un driver vulnerabile sfruttato in modalità BYOVD per ottenere accesso kernel e disabilitare le difese, aumentando drasticamente il successo del deploy.

Come prevenire scenari simili?

Adottare MFA phishing-resistant, rafforzare training anti-vishing, monitorare esfiltrazioni cloud, e limitare privilegi e driver caricabili sui sistemi.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.