Le attività di cybercriminalità sponsorizzate dallo stato sono sempre più sofisticate e pericolose, e il gruppo Lazarus, noto per le sue operazioni di hacking globali, è di nuovo al centro dell’attenzione con una nuova campagna, denominata Operazione Phantom Circuit. Secondo il rapporto pubblicato da SecurityScorecard, il gruppo nordcoreano ha orchestrato un massiccio attacco di supply chain, compromettendo software legittimi per inserire backdoor nascoste e rubare dati sensibili.

L’attacco ha avuto un impatto devastante su aziende del settore delle criptovalute, della cybersecurity e dello sviluppo software, colpendo oltre 233 vittime in tutto il mondo. Lazarus ha utilizzato infrastrutture proxy e VPN per occultare il traffico e gestire le operazioni di comando e controllo (C2), reindirizzando i dati esfiltrati direttamente a Pyongyang.

L’analisi di SecurityScorecard fornisce dettagli senza precedenti sulla metodologia dell’attacco, evidenziando le capacità avanzate del gruppo nordcoreano nel nascondere la propria attività attraverso una rete globale di server, VPN commerciali e software compromesso.

L’infrastruttura di comando e controllo di Lazarus

L’Operazione Phantom Circuit è stata scoperta durante le indagini su una campagna precedente, denominata Operazione 99, che aveva già evidenziato l’uso di server C2 sofisticati. Tuttavia, Phantom Circuit ha rivelato un livello di complessità ancora maggiore.

Gli hacker hanno utilizzato un sistema di amministrazione nascosto, basato su un’applicazione web React con backend Node.js, che consentiva loro di:

- Gestire centralmente tutti i dati esfiltrati dalle vittime.

- Controllare direttamente i dispositivi compromessi e distribuire nuovi payload malevoli.

- Monitorare l’operazione in tempo reale, mantenendo un alto grado di anonimato.

Questa infrastruttura era collegata a una serie di server di comando e controllo (C2) attivi dal settembre 2024, che utilizzavano tecniche di offuscamento avanzate per evitare il rilevamento.

Attacco alla supply chain: software legittimi compromessi con backdoor

L’elemento distintivo dell’Operazione Phantom Circuit è stato l’uso di attacchi alla supply chain, una strategia che prevede la modifica di software legittimi per introdurre codice malevolo, senza che gli sviluppatori o gli utenti finali ne siano consapevoli.

I principali bersagli di questa campagna sono stati:

- Applicazioni per la gestione delle criptovalute, compromesse con payload nascosti che esfiltravano chiavi private e credenziali di accesso.

- Soluzioni di autenticazione e sicurezza IT, che venivano infettate per consentire accessi remoti non autorizzati ai sistemi aziendali.

Gli utenti scaricavano inconsapevolmente questi software infetti, credendo di installare aggiornamenti legittimi, mentre in realtà stavano fornendo accesso ai loro sistemi a Lazarus.

La rete globale dell’operazione: dai proxy in Russia ai server C2 in Corea del Nord

Uno degli aspetti più complessi dell’Operazione Phantom Circuit è stato il sofisticato sistema di occultamento del traffico utilizzato per nascondere la vera origine degli attacchi.

Come Lazarus ha nascosto la propria attività

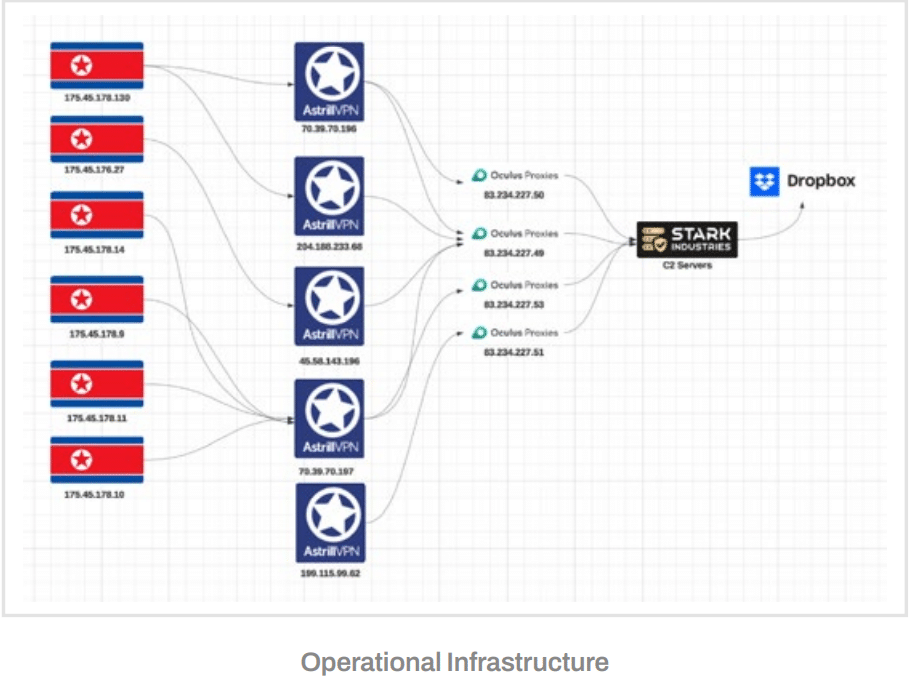

- Connessioni iniziali: le operazioni partivano da sei indirizzi IP nordcoreani, identificati da SecurityScorecard.

- VPN commerciali: il traffico veniva instradato attraverso Astrill VPN, un servizio spesso usato dagli hacker nordcoreani per mascherare la loro posizione.

- Proxy relay in Russia: dopo il passaggio su VPN, il traffico veniva reindirizzato attraverso server proxy registrati a Sky Freight Limited, un’azienda con sede a Hasan, in Russia, che nascondeva ulteriormente il traffico dannoso tra attività legittime.

- Server di comando e controllo (C2): il traffico infine raggiungeva i server C2, ospitati su infrastrutture registrate a Stark Industries, utilizzate per distribuire malware, raccogliere dati rubati e controllare i dispositivi compromessi.

Questa complessa catena di offuscamento rendeva difficile per i ricercatori di sicurezza tracciare l’attività fino alla Corea del Nord, ma l’analisi del traffico e delle connessioni temporali ha permesso di collegare direttamente i server C2 agli hacker nordcoreani.

Attacco globale: centinaia di vittime in tutto il mondo

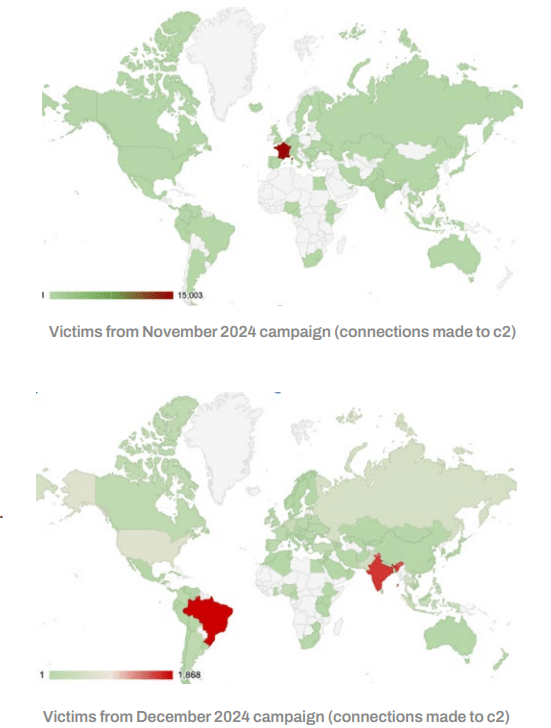

SecurityScorecard ha identificato 233 vittime colpite dalla campagna, con un picco di attività tra dicembre 2024 e gennaio 2025. Le aree più colpite includono:

- India – con il maggior numero di vittime aziendali nel settore tecnologico.

- Brasile – un alto numero di aziende crypto prese di mira.

- Europa e Stati Uniti – attacchi mirati contro fornitori di servizi cloud e sviluppatori software.

Le connessioni ai server C2 suggeriscono che gli attacchi fossero altamente mirati, con Lazarus che selezionava obiettivi specifici per massimizzare il valore delle informazioni rubate.

Un aspetto particolarmente allarmante è il fatto che i dati rubati venivano trasferiti direttamente a Dropbox, una strategia che consentiva agli hacker di mescolare il traffico malevolo con dati legittimi, evitando il rilevamento da parte dei sistemi di sicurezza.

Attribuzione e conferme sull’attività nordcoreana

L’analisi forense di SecurityScorecard ha confermato che l’attacco era direttamente gestito da Lazarus, sulla base di:

- La presenza di indirizzi IP nordcoreani tra i primi nodi della rete di attacco.

- L’uso di tecniche già impiegate in altre operazioni di Lazarus, tra cui attacchi alla supply chain e infrastrutture di comando avanzate.

- L’impiego di VPN commerciali e server proxy russi, una strategia comune nei precedenti attacchi di Lazarus.

L’uso di portali di amministrazione React e API Node.js per gestire i dati esfiltrati dimostra inoltre una grande evoluzione tecnologica nel modo in cui Lazarus opera, evidenziando la crescente sofisticazione del gruppo.

L’Operazione Phantom Circuit rappresenta uno degli attacchi più avanzati mai condotti dal gruppo Lazarus, con una combinazione di attacchi alla supply chain, offuscamento del traffico e gestione avanzata dei dati esfiltrati.

L’impatto su aziende del settore crypto, sicurezza informatica e sviluppo software è stato significativo, con centinaia di vittime e una grande quantità di dati rubati inviati a Pyongyang.

Questa campagna dimostra che le aziende devono rafforzare urgentemente la loro sicurezza contro attacchi di supply chain, adottando:

- Verifica continua dell’integrità del codice nei software aziendali.

- Monitoraggio avanzato del traffico di rete, per rilevare connessioni sospette ai server C2.

- Uso di strumenti di threat intelligence, per identificare rapidamente nuove tattiche di gruppi APT come Lazarus.

Se non verranno adottate misure più severe, operazioni simili continueranno a mettere a rischio la sicurezza globale, dimostrando che la cybercriminalità sponsorizzata dagli stati è una minaccia sempre più difficile da contrastare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.