Il gruppo di cybercriminali Blind Eagle, noto anche come APT-C-36, ha lanciato una serie di attacchi mirati contro istituzioni governative e organizzazioni private in Colombia. Questi attacchi, attivi dal novembre 2024, utilizzano file .url malevoli per ingannare gli utenti e distribuire malware avanzato, tra cui il trojan Remcos RAT.

Il metodo d’attacco: sfruttare i file .url per la diffusione del malware

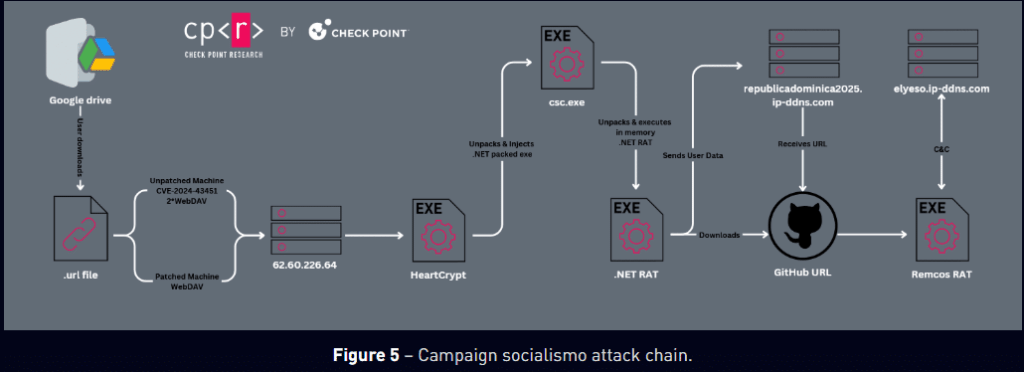

Blind Eagle utilizza una tecnica che simula gli effetti della vulnerabilità CVE-2024-43451, scoperta da Microsoft e corretta il 12 novembre 2024. Sebbene il gruppo non sfrutti direttamente questa falla, il loro file .url malevolo genera una richiesta WebDAV quando viene scaricato o interagito con operazioni comuni come clic destro, eliminazione o trascinamento. Questo avvisa gli attaccanti che il file è stato ricevuto, e se l’utente lo apre, viene avviata la distribuzione del payload finale.

L’efficacia della campagna: oltre 1.600 vittime in un singolo attacco

Le campagne monitorate da Check Point Research hanno evidenziato un’infezione su larga scala, con oltre 1.600 dispositivi compromessi in un singolo attacco il 19 dicembre 2024. L’alto tasso di infezione è significativo, considerando che Blind Eagle opera principalmente come APT (Advanced Persistent Threat), puntando a bersagli specifici.

I file malevoli vengono distribuiti tramite Google Drive, Dropbox, Bitbucket e GitHub, sfruttando queste piattaforme per ospitare ed eseguire il malware senza essere rilevati facilmente dai sistemi di sicurezza.

Il malware utilizzato: HeartCrypt e Remcos RAT

Blind Eagle protegge il proprio codice dannoso utilizzando il servizio HeartCrypt, che impacchetta un .NET RAT basato su PureCrypter. Il payload finale è Remcos RAT, un trojan che offre controllo remoto completo del dispositivo infetto, permettendo agli attaccanti di rubare dati sensibili, monitorare attività e installare ulteriori malware.

L’attacco avviene in più fasi:

- Il file

.urlinganna l’utente e notifica gli attaccanti. - Se l’utente lo apre, il malware viene scaricato e avviato.

- Il Remcos RAT si connette a server di comando e controllo, consentendo agli attaccanti di operare da remoto.

Attacchi mirati a istituzioni giudiziarie e governative colombiane

Le campagne hanno preso di mira principalmente il sistema giudiziario colombiano, con email di phishing che impersonano comunicazioni ufficiali. Tra i file .url individuati, alcuni riportano nomi come:

- “Notifica udienza”, simulando un avviso ufficiale per un’udienza legale.

- “Querella judicial”, per far credere alla vittima di essere coinvolta in un procedimento giudiziario.

- “Citazione dal tribunale”, aumentando la probabilità che il destinatario apra il file.

Un’infrastruttura di attacco sofisticata

Gli attaccanti utilizzano più server di comando e controllo (C&C), aggiornandoli regolarmente per evitare il rilevamento. Durante le campagne di gennaio 2025, Blind Eagle ha registrato e utilizzato più domini fasulli per gestire la distribuzione del malware.

Il repository GitHub Oscarito20222 è stato utilizzato per caricare file dannosi, con aggiornamenti continui che dimostrano l’alta operatività del gruppo.

Blind Eagle continua a evolversi

Blind Eagle è uno dei gruppi APT più attivi in America Latina, con un focus particolare sulla Colombia. La sua capacità di adattarsi rapidamente, come dimostrato dall’integrazione della variante di CVE-2024-43451 solo sei giorni dopo la patch di Microsoft, evidenzia la sua pericolosità.

Gli attacchi evidenziano la necessità di:

- Educare gli utenti sui rischi del phishing e dei file sospetti.

- Implementare strumenti avanzati di cybersecurity per rilevare attacchi basati su

.urlmalevoli. - Monitorare le infrastrutture IT per individuare attività anomale legate a WebDAV e connessioni sospette.

Blind Eagle continuerà a rappresentare una minaccia significativa, e il miglior approccio per difendersi è rimanere costantemente aggiornati sulle tattiche di attacco emergenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.