Secondo un’analisi pubblicata dal Google Threat Intelligence Group (GTIG), i lavoratori IT legati al regime della Corea del Nord (DPRK IT Workers) hanno avviato un’importante espansione delle loro attività in Europa, adottando nuove strategie di infiltrazione, tecnologie avanzate e un approccio sempre più aggressivo. Le evidenze raccolte nel corso del 2024 e dei primi mesi del 2025 delineano un’operazione globale altamente strutturata, supportata da facilitatori, identità false, strumenti blockchain, intelligenza artificiale e tattiche di estorsione.

Cosa leggere

Infiltrazioni in Europa: 12 identità false e progetti blockchain avanzati

Nel tardo 2024, un singolo operatore legato al DPRK è riuscito a gestire almeno 12 identità differenti, cercando lavoro in aziende situate in Germania, Portogallo, Regno Unito e Stati Uniti, con una marcata attenzione verso organizzazioni governative e della difesa. Le tattiche impiegate includevano:

- Falsi riferimenti professionali

- Utilizzo di identità secondarie per fornire referenze incrociate

- Accessi a portali di recruiting europei e piattaforme HR compromesse

Nel Regno Unito, in particolare, sono stati segnalati progetti che spaziano dallo sviluppo web classico a applicazioni AI complesse, passando per:

- Sviluppo blockchain con Next.js, CosmosSDK, Solana e Anchor/Rust

- Creazione di marketplace decentralizzati e smart contract su stack MERN

- Implementazioni AI tramite Electron, React e tecnologie decentralizzate

I profili IT nordcoreani falsamente si sono presentati come cittadini di Italia, Giappone, Singapore, Ucraina e Vietnam, spesso combinando dati reali e identità fittizie per rendere più credibili i profili.

Canali di reclutamento e pagamenti tracciati su criptovaluta

Le assunzioni avvenivano tramite piattaforme freelance popolari come Upwork, Telegram e Freelancer.com, con pagamenti effettuati attraverso metodi non tracciabili:

- Criptovalute

- TransferWise

- Payoneer

L’obiettivo è quello di offuscare il flusso finanziario, impedendo l’attribuzione diretta delle attività al regime nordcoreano.

Facilitatori europei: falsi documenti e supporto logistico in Regno Unito e Stati Uniti

Le operazioni sono supportate da una rete parallela di facilitatori, alcuni dei quali situati in Europa. Un esempio emblematico ha coinvolto un laptop aziendale destinato a New York ma attivo da Londra, a conferma di una logistica distribuita per eludere i controlli.

Nel corso delle indagini sono stati scoperti:

- CV fittizi con titoli da università europee (es. Università di Belgrado)

- Broker di passaporti falsi

- Istruzioni dettagliate su come ottenere impieghi in Slovacchia e Serbia, inclusi suggerimenti su orari, indirizzi IP e dialetti

Tutto ciò conferma la presenza di un ecosistema fraudolento operativo che va ben oltre la semplice creazione di profili falsi.

Tattiche di estorsione: dati riservati e codice sorgente come arma

Dall’ottobre 2024, GTIG rileva un aumento degli episodi di estorsione post-licenziamento. Alcuni lavoratori IT, una volta licenziati (probabilmente dopo essere stati scoperti), hanno minacciato:

- La divulgazione di codice sorgente proprietario

- La trasmissione di dati sensibili alla concorrenza

Queste azioni sembrano correlate all’intensificarsi delle azioni legali e investigative da parte delle autorità statunitensi, che avrebbero spinto i soggetti coinvolti ad adottare comportamenti più rischiosi per salvaguardare il proprio flusso di denaro illecito.

BYOD e infrastruttura virtuale: il punto debole della sicurezza aziendale

Le aziende che adottano politiche BYOD (Bring Your Own Device) risultano particolarmente vulnerabili. In tali scenari:

- I dispositivi personali sfuggono al monitoraggio dei software aziendali

- L’assenza di endpoint security impedisce il tracciamento delle attività sospette

- Le connessioni avvengono tramite macchine virtuali difficilmente ispezionabili

I lavoratori IT nordcoreani hanno identificato questi ambienti come favorevoli, con attacchi attivi confermati sin da gennaio 2025.

Una rete globale e invisibile

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

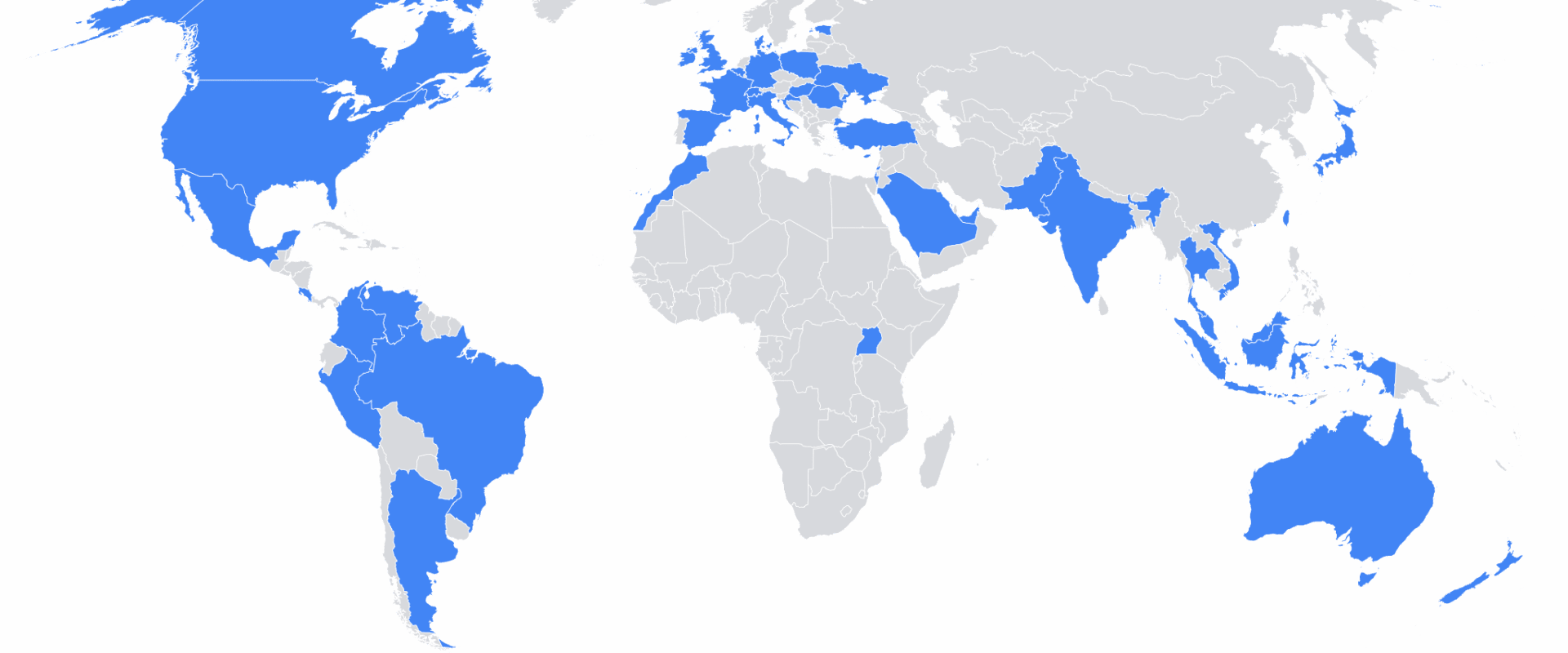

L’analisi GTIG evidenzia l’evoluzione dei DPRK IT Workers da semplici operatori nascosti a nodi centrali in una rete transnazionale, capace di:

- Penetrare ambienti aziendali regolamentati

- Eseguire operazioni offensive attraverso infrastrutture distribuite

- Mantenere l’anonimato grazie a identità composite e facilitatori locali

L’esistenza di una logistica fraudolenta consolidata in Europa indica un’escalation che richiede risposte coordinate a livello internazionale, sia sul fronte della cybersecurity, sia su quello legale e normativo.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.