Una serie di vulnerabilità critiche che colpiscono dispositivi, software e infrastrutture, esponendo dati sensibili e sistemi all’attacco di attori malevoli. I principali alert emergono da una combinazione di segnalazioni della CISA, analisi di laboratori indipendenti e aggiornamenti dai vendor. Di seguito un’analisi dettagliata dei casi più rilevanti, con attenzione alle implicazioni per sicurezza aziendale, personale e nazionale.

SinoTrack: il rischio nascosto nei localizzatori GPS di fascia consumer

Due gravi vulnerabilità nei dispositivi GPS prodotti da SinoTrack minacciano la sicurezza di milioni di veicoli connessi. I difetti, CVE-2025-5484 (score 8.3) e CVE-2025-5485 (score 8.6), permettono l’accesso non autorizzato alle interfacce di gestione web, consentendo il tracciamento della posizione del veicolo e, in alcuni casi, la disattivazione della pompa del carburante. L’autenticazione debole, che sfrutta username predefiniti derivati da codici seriali visibili sul dispositivo, consente l’enumerazione massiva degli ID tramite tecniche brute-force o tramite foto pubblicate su siti come eBay.

Adobe: 254 falle chiuse in un aggiornamento monstre

Adobe ha corretto ben 254 vulnerabilità in una serie di prodotti tra cui Acrobat, Photoshop, Illustrator e FrameMaker. Le falle più gravi includono esecuzione di codice arbitrario e escalation dei privilegi, entrambe con punteggi CVSS superiori a 8.0. Tra queste spiccano CVE-2025-40853 e CVE-2025-40855, entrambe relative a difetti nei moduli di parsing di file PDF. Questi aggiornamenti sono critici per gli ambienti enterprise, dove software Adobe è spesso installato su sistemi sensibili.

Cloud configuration leaks: 20 errori ricorrenti nel DevOps

Un’indagine condotta su larga scala ha rivelato 20 configurazioni errate comuni nei servizi cloud, come bucket S3, istanze Kubernetes e gruppi di sicurezza in AWS. Queste configurazioni, spesso frutto di errori umani o processi automatizzati mal progettati, espongono dati interni, chiavi API, e interfacce non protette al pubblico. Gli errori più frequenti includono regole firewall troppo permissive, container esposti, e autorizzazioni IAM mal definite. La raccomandazione è adottare processi di “shift-left security” e audit automatici su pipeline CI/CD.

Ivanti Workspace Control: chiavi hardcoded e credenziali SQL in pericolo

Una delle vulnerabilità più pericolose riguarda Ivanti Workspace Control, il quale contiene una chiave crittografica hardcoded che consente di decifrare credenziali SQL archiviate nei file di configurazione. Questa falla espone potenzialmente i database backend ad accessi non autorizzati e manomissioni dei dati. L’assenza di rotazione dinamica delle chiavi e l’uso di algoritmi deboli aggravano ulteriormente il rischio. Ivanti ha riconosciuto il problema e sta lavorando a un aggiornamento correttivo.

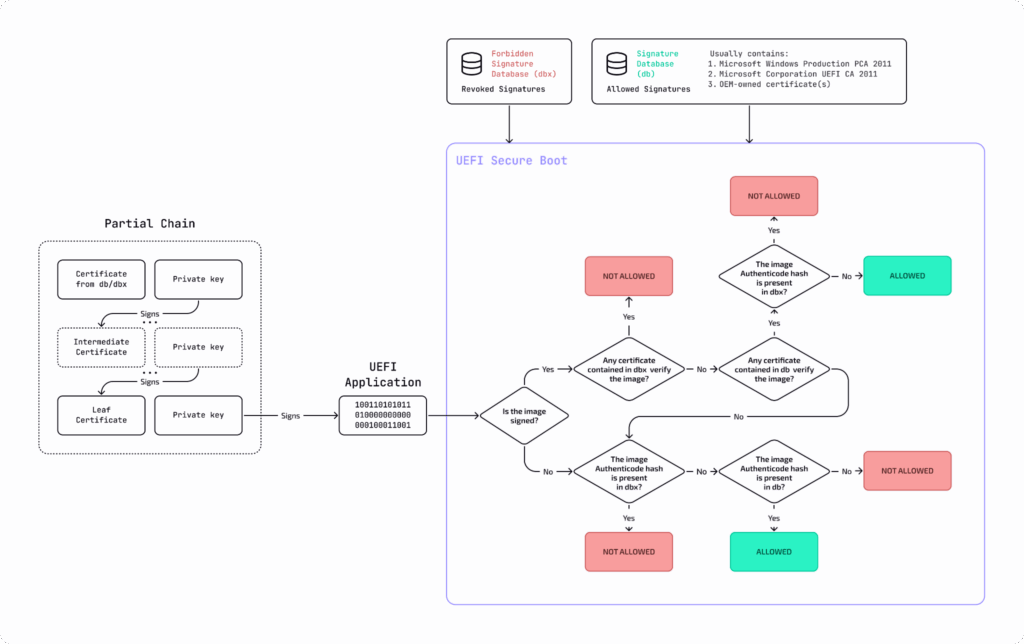

Secure Boot bypassato: nuova falla consente installazione di bootkit

Un difetto scoperto nel processo di Secure Boot consente l’installazione di bootkit, malware che si insedia nel firmware prima del caricamento del sistema operativo. Questo tipo di attacco è estremamente difficile da rilevare e da rimuovere. La vulnerabilità, tracciata come CVE-2025-3269, sfrutta un difetto nel modo in cui UEFI verifica le firme digitali durante la sequenza di avvio. Microsoft ha già rilasciato patch, ma l’applicazione richiede l’aggiornamento manuale delle chiavi di revoca UEFI tramite script o strumenti dedicati.

ConnectWise ruota i certificati di firma per timori di sicurezza

ConnectWise ha annunciato la rotazione dei certificati di firma del codice in seguito a sospetti di compromissione o rischio imminente. Questa operazione, sebbene preventiva, indica un potenziale evento di supply-chain attack o intercettazione della pipeline di build. L’azienda ha confermato l’assenza di exploit noti, ma ha comunque provveduto a revocare i certificati precedenti e distribuirne di nuovi tramite aggiornamenti software firmati e verificati.

CISA: nuove vulnerabilità aggiunte al catalogo KEV

La CISA ha aggiunto due nuove vulnerabilità note ed attivamente sfruttate al proprio Known Exploited Vulnerabilities Catalog. Tra queste figura CVE-2025-24016, un difetto di deserializzazione in Wazuh Server, un popolare motore open-source per la gestione della sicurezza. Questi difetti rappresentano una priorità di patching per tutte le organizzazioni, non solo quelle federali.

- CVE-2025-24016 Wazuh Server Deserialization of Untrusted Data Vulnerability

- CVE-2025-33053 Web Distributed Authoring and Versioning (WebDAV) External Control of File Name or Path Vulnerability

Sistemi industriali sotto osservazione: quattro nuovi advisory CISA

- ICSA-25-160-01 SinoTrack GPS Receiver

- ICSA-25-160-02 Hitachi Energy Relion 670, 650, SAM600-IO Series

- ICSMA-25-160-01 MicroDicom DICOM Viewer

- ICSA-25-140-11 Assured Telematics Inc (ATI) Fleet Management System (Update A)

Sempre la CISA ha pubblicato quattro nuovi avvisi ICS (Industrial Control Systems) relativi a vulnerabilità in componenti utilizzati nel settore manifatturiero, energetico e sanitario. I dettagli tecnici comprendono difetti nella gestione dei buffer, configurazioni di rete errate, e mancanza di autenticazione su interfacce remote. Anche se gli exploit non sono ancora pubblici, il rischio è alto in quanto questi sistemi spesso operano senza segmentazione di rete o protezioni di sicurezza avanzate.

Necessità di audit avanzati e Zero Trust

L’analisi delle vulnerabilità sopra descritte evidenzia un pattern costante: la mancanza di segmentazione, autenticazione forte, e controllo continuo delle configurazioni costituisce la vera superficie di attacco moderna. Tecniche di mitigazione efficaci includono:

- Micro-segmentazione delle reti ICS/OT rispetto all’IT.

- Uso di MFA anche per accessi interni.

- Eliminazione delle chiavi statiche e hardcoded, con adozione di vault dinamici (es. HashiCorp Vault).

- Scanner automatici di configurazioni cloud con confronto contro baseline note.

- Adesione rigorosa al principio del minimo privilegio sia per credenziali, sia per componenti software.

Nel panorama attuale, in cui l’attacco si muove più velocemente della risposta difensiva, solo un’adozione estensiva del paradigma Zero Trust può garantire resilienza strutturale, mentre processi di continuous compliance aiutano a contenere errori umani e configurazioni pericolose.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.