Il gruppo criminale FIN6, noto anche come Skeleton Spider, è tornato a farsi notare con una campagna altamente sofisticata che sfrutta strumenti legittimi e fiducia sociale per distribuire il malware more_eggs. Un’operazione chirurgica, che mira al cuore delle aziende: le risorse umane.

Dai POS alle HR: l’evoluzione del gruppo

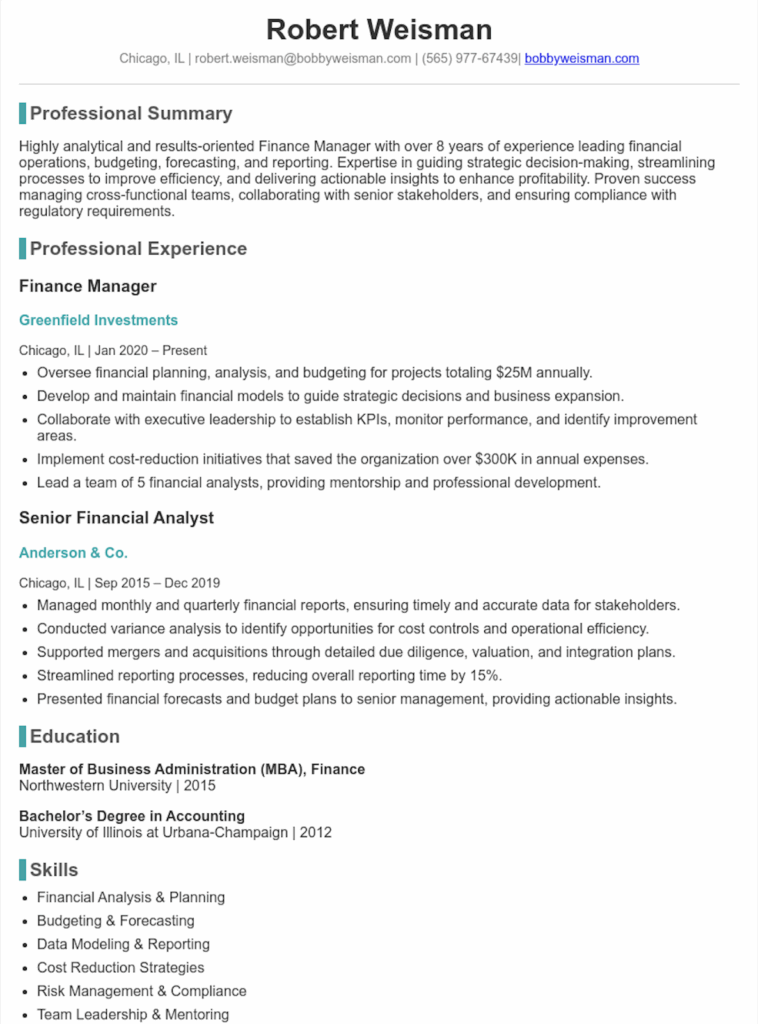

Dopo anni dedicati all’hacking dei sistemi di pagamento, FIN6 ha mutato pelle. La nuova campagna si articola in modo sottile: i criminali si presentano come candidati tramite LinkedIn e Indeed, stabilendo un contatto credibile e umano. Il punto di svolta arriva quando viene condiviso un link a un curriculum – ma è lì che inizia l’attacco.

Link apparentemente innocui, esecuzioni letali

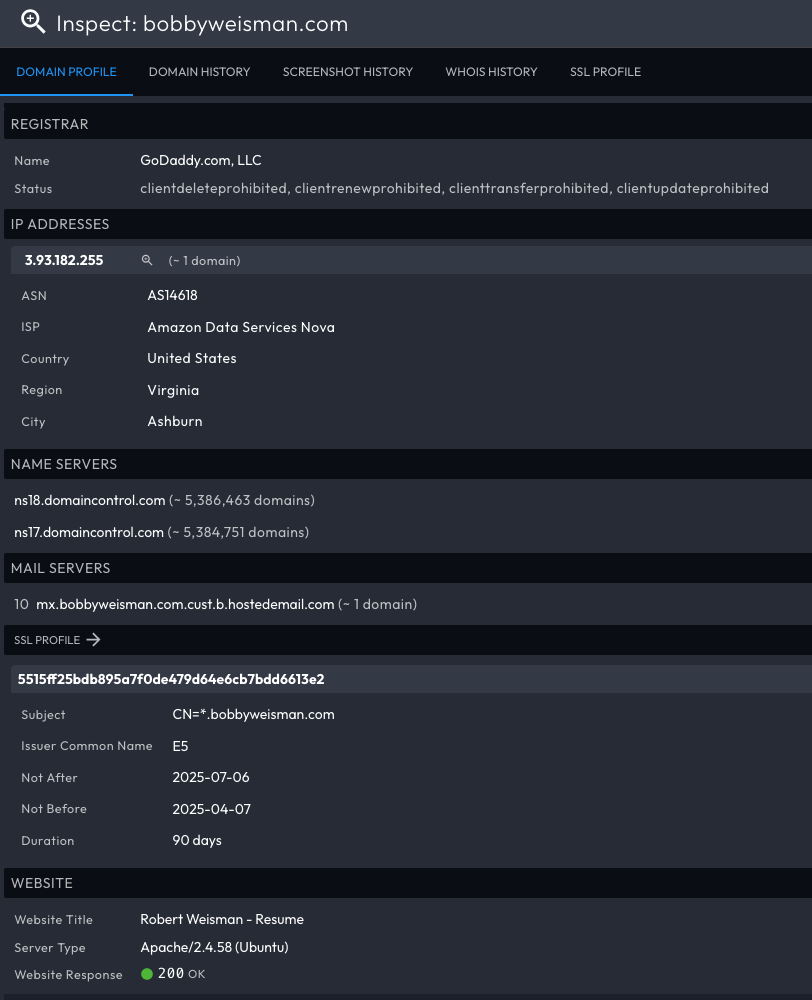

I link vengono mascherati per non essere rilevati dai sistemi automatici: spesso richiedono una digitazione manuale. Una volta inserito, l’utente accede a un portale ospitato su AWS CloudFront, configurato per sembrare un sito personale professionale. Ma in realtà, ospita un payload che distribuisce more_eggs, un malware modulare eseguito in memoria.

Una strategia di evasione costruita con precisione

Il portale applica filtri per bloccare VPN, sandbox e ambienti virtualizzati. Solo utenti reali, con indirizzi IP residenziali e browser comuni, vedranno il file da scaricare. Questo viene impacchettato in un archivio ZIP contenente un innocuo .lnk. Una volta cliccato, viene eseguito tramite wscript.exe, innescando una catena di infezione invisibile.

More_eggs: il malware fantasma

Una volta attivato, more_eggs agisce in maniera discreta: opera in memoria, non lascia tracce evidenti, comunica cifrando il traffico e si integra con servizi legittimi. L’obiettivo? Raccolta credenziali, cookie di sessione, e accessi a servizi aziendali.

Evitare i rilevamenti non è un’opzione: è l’obiettivo

Gli attaccanti aggiornano costantemente il codice, registrano nuovi domini e usano librerie Windows native per camuffare le operazioni. Inoltre, le finestre di dialogo finte – mostrate all’utente mentre l’attacco avviene – aggiungono un ulteriore strato di inganno.

Dal social engineering all’esfiltrazione: il ciclo è completo

I dati raccolti vengono inviati a server di comando e controllo, oppure direttamente a webhook Discord, sfruttando infrastrutture affidabili per evitare il rilevamento. In alcuni casi, i dati vengono codificati o “rovesciati” in byte prima di essere inviati, per aggirare l’analisi forense.

Persistenza garantita, anche dopo il riavvio

Il malware si installa come winlnk.exe in cartelle nascoste, creando file .lnkk nei percorsi di avvio automatico. Ogni riavvio del sistema riattiva il codice malevolo, garantendo la persistenza e l’accesso continuo.

Difendersi da un attacco che non sembra tale

La natura di questo attacco lo rende particolarmente pericoloso: nessun exploit tecnico tradizionale, ma un inganno psicologico ben orchestrato. Le tradizionali misure antivirus falliscono. Serve una difesa multilivello, che includa analisi comportamentali, monitoraggio DNS, e formazione continua del personale.

Il punto debole: la fiducia

La lezione più importante di questa campagna è che la fiducia può essere manipolata. Quando il male si presenta come un candidato brillante, con credenziali impeccabili, la rete difensiva si abbassa. Eppure è proprio in quel momento che la minaccia si realizza.

Gli ecosistemi fidati come veicolo d’attacco

Il caso Skeleton Spider dimostra che i servizi cloud mainstream – da AWS a Discord, fino ai portali per l’impiego – possono diventare inconsapevoli complici del cybercrimine. L’abuso di questi strumenti riflette un trend sempre più diffuso: gli attori malevoli si annidano nei flussi legittimi per evitare ogni sospetto.

Utilizzando CloudFront per la distribuzione del payload, il gruppo ha garantito certificati HTTPS validi, performance elevate e reputazione incontestabile. Questo rende difficilissima l’individuazione dell’anomalia, soprattutto nei primi istanti dell’attacco, quando la protezione proattiva è cruciale.

Dal malware ai mercati underground: cosa succede ai dati esfiltrati

Le informazioni raccolte da more_eggs non vengono solo conservate per uso diretto. Gli accessi a email aziendali, i cookie di autenticazione, le password memorizzate nei browser vengono spesso rivenduti su marketplace nel dark web o su Telegram.

Alcuni di questi account possono valere centinaia di euro se appartengono ad ambienti critici – come finanza, infrastrutture cloud o sistemi di gestione aziendale. In casi documentati, credenziali ottenute tramite more_eggs sono state successivamente utilizzate per attacchi ransomware mirati.

Implicazioni per la sicurezza aziendale e la responsabilità legale

Le imprese devono affrontare un rischio duplice: da un lato, l’infezione iniziale silente; dall’altro, l’impatto reputazionale e normativo derivante dall’abuso dei dati.

In particolare, le aziende che gestiscono dati personali (in ambito europeo, ai sensi del GDPR) sono obbligate a garantire meccanismi di rilevamento e risposta tempestiva. Un ritardo nell’identificazione o una mancata segnalazione può esporre a sanzioni fino al 4% del fatturato globale.

Mitigazione e resilienza: approccio multilivello

L’unica difesa efficace contro una minaccia come Skeleton Spider è la combinazione sinergica di strumenti e consapevolezza. Le soluzioni tecniche da sole non bastano se gli utenti sono ingannati da un’apparenza legittima. Ecco le direttrici strategiche essenziali:

Monitoraggio comportamentale continuo

Gli attacchi che usano .lnk, PowerShell o WScript per eseguire payload memory-only devono essere intercettati da soluzioni EDR avanzate che analizzano il comportamento anziché basarsi solo su firme.

Formazione e simulazioni mirate

Gli attacchi di tipo social-engineering, come quello di Skeleton Spider, colpiscono perché fanno leva su aspettative reali. Le campagne di sensibilizzazione devono includere simulazioni di attacco su misura, focalizzate su HR, IT e management.

Controllo DNS e segmentazione di rete

Il traffico verso domini nuovi, mai visitati prima (specialmente se ospitati su CDN), dovrebbe essere loggato, controllato o bloccato automaticamente. Inoltre, è essenziale adottare una segmentazione rigorosa della rete per contenere eventuali compromissioni.

Controlli sui privilegi amministrativi

Molti attacchi memory-resident tentano di ottenere privilegi elevati tramite prompt UAC mascherati. I sistemi devono essere configurati per richiedere autenticazione secondaria (es. smartcard o PIN) per operazioni elevate.

Il ruolo delle autorità e della cooperazione internazionale

Come già accaduto in precedenti operazioni (es. contro Emotet o TrickBot), anche Skeleton Spider potrebbe essere oggetto di azioni coordinate tra forze dell’ordine, ISP e vendor di sicurezza. Tuttavia, data la natura modulare e decentralizzata del gruppo, una risposta efficace richiede informazione in tempo reale e collaborazione diretta con i gestori delle infrastrutture cloud.

Una minaccia in continua mutazione

Skeleton Spider è la dimostrazione che il cybercrimine moderno non ha bisogno di exploit sofisticati, ma solo di un’esecuzione chirurgica di tecniche note. L’arma più potente resta l’inganno: nessun antivirus potrà proteggere chi, fidandosi, clicca senza verificare.

Il vero antidoto, quindi, non è solo tecnologico, ma culturale: costruire ambienti aziendali in cui l’attenzione alla sicurezza sia parte della routine quotidiana – senza paura, ma con consapevolezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.