Infezioni massive di siti web con malware JavaScript, vulnerabilità gravi in aggiornamenti Microsoft, problemi globali di autenticazione su Microsoft 365 e nuove tecniche di ransomware che puntano a infrastrutture non aggiornate. Questi incidenti mostrano un ecosistema digitale sempre più complesso e interconnesso, dove le falle tecniche diventano vettori per operazioni malevoli su larga scala.

JSFireTruck: 269.000 siti infettati con JavaScript offuscato

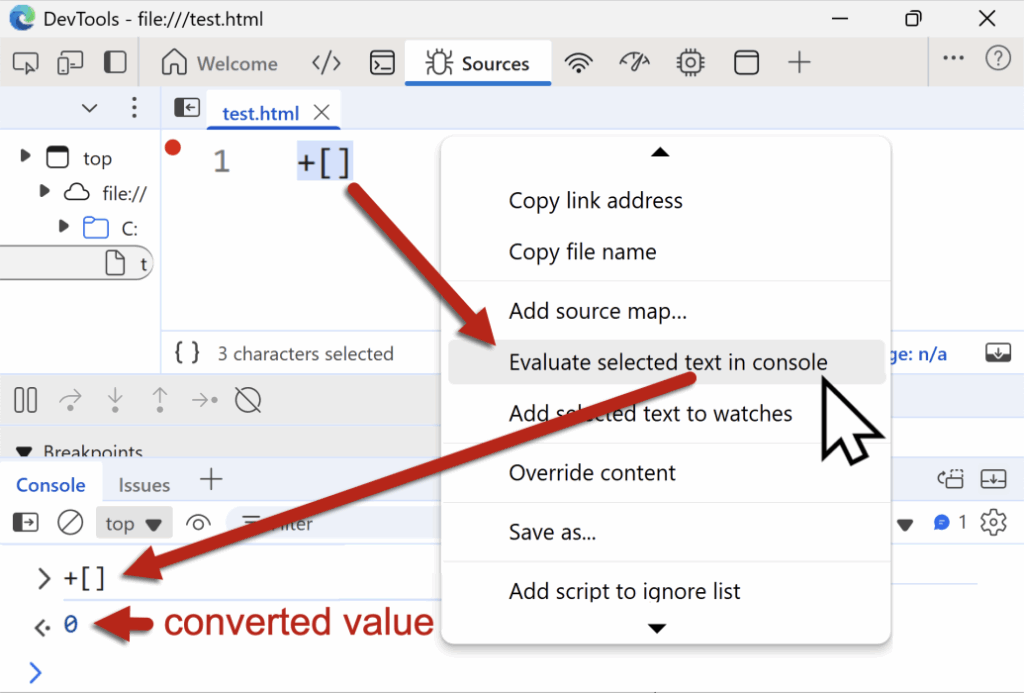

Un rapporto pubblicato da Palo Alto Networks – Unit 42 ha rivelato che oltre 269.000 pagine web sono state infettate tra marzo e aprile 2025 con uno script malevolo JavaScript offuscato usando la tecnica JSFuck, ribattezzata dai ricercatori JSFireTruck. Questo metodo impiega esclusivamente caratteri speciali come [, ], +, $, {, } per mascherare le intenzioni reali del codice.

Il malware verifica il campo document.referrer, e se rileva la provenienza da motori di ricerca come Google o Bing, redireziona l’utente verso URL pericolosi contenenti exploit, adware o truffe pubblicitarie. L’obiettivo è sfruttare traffico organico di siti legittimi per distribuire contenuti fraudolenti, con livelli di visibilità estremamente ridotti per gli utenti e i gestori dei siti compromessi.

HelloTDS: evoluzione del traffico malevolo con CAPTCHA falsi e fingerprinting avanzato

In parallelo, un nuovo sistema di Traffic Distribution Service (TDS) chiamato HelloTDS è stato scoperto dalla società Gen Digital. Si tratta di un’infrastruttura malevola che reindirizza utenti selezionati verso pagine truffaldine camuffate da CAPTCHA, aggiornamenti di browser, estensioni fasulle e schemi crypto fraudolenti. Il sistema valuta il visitatore in base a geolocalizzazione, fingerprint del browser e indirizzo IP, filtrando connessioni da VPN o bot automatici.

In particolare, HelloTDS è stato collegato alla distribuzione del malware PEAKLIGHT, spesso utilizzato in combinazione con strategie di malvertising e exploit dinamici. L’uso di domini .top, .shop e .com, insieme alla possibilità di mostrare contenuti innocui ai ricercatori di sicurezza, rende la minaccia altamente resiliente.

Aggiornamento Microsoft KB5060533: blocco di Surface Hub v1

Sul fronte Microsoft, l’aggiornamento di sicurezza KB5060533 per Windows 10 22H2 ha introdotto un grave problema sui dispositivi Surface Hub v1, che risultano bloccati con l’errore “Secure Boot Violation”. Il problema, legato alla validazione della firma di avvio, impedisce l’avvio dei dispositivi e impatta solo la prima generazione di Surface Hub, lasciando esenti i modelli 2S e 3.

Microsoft ha rilasciato una mitigazione il giorno successivo all’individuazione del problema (11 luglio 2025) per evitare che altri dispositivi venissero colpiti. Tuttavia, il bug ha evidenziato la criticità dell’infrastruttura di aggiornamento anche in ambito professionale, dato che i Surface Hub sono impiegati in contesti aziendali, educativi e sanitari.

L’aggiornamento KB5060533 era stato rilasciato per correggere una zero-day WebDAV (CVE-2025-33053) e una vulnerabilità SMB (CVE-2025-33073), evidenziando il rischio sistemico delle patch cumulative in ambienti eterogenei.

Microsoft 365: problemi di autenticazione MFA in EMEA e Asia-Pacifico

Un altro disservizio significativo ha colpito il sistema di autenticazione di Microsoft 365, in particolare i processi di reset della password e la configurazione della Multi-Factor Authentication (MFA). L’interruzione, localizzata principalmente nelle regioni EMEA e Asia-Pacifico, è stata causata da un aggiornamento di configurazione per migliorare la funzionalità MFA, che ha però rallentato i nodi responsabili della gestione delle richieste di autenticazione.

Microsoft ha riconosciuto il problema e implementato un mitigazione temporanea, ma gli utenti – tra cui operatori del sistema sanitario NHSmail nel Regno Unito – hanno riscontrato errori del tipo “no methods available”. L’incidente segue altri blackout di Microsoft 365 avvenuti nei mesi precedenti, con problemi su Teams, licenze Family, e accesso Office, confermando una tendenza di instabilità crescente nei servizi cloud enterprise.

Ransomware e SimpleHelp: accesso remoto sfruttato per estorsioni a catena

La CISA statunitense ha pubblicato un avviso sull’abuso di SimpleHelp, un sistema di Remote Monitoring and Management (RMM), usato da gruppi ransomware per compromettere infrastrutture aziendali. Le versioni vulnerabili, fino alla 5.5.7, includono bug critici come CVE-2024-57727, sfruttati da gruppi come DragonForce per eseguire attacchi di doppia estorsione su clienti di provider di fatturazione.

CISA ha raccomandato l’isolamento dei server SimpleHelp, il notificare i clienti a valle, e il controllo del traffico anomalo. L’esposizione di strumenti di amministrazione remota via web continua a essere uno dei principali vettori di attacco, soprattutto nel contesto dei servizi gestiti e delle PMI.

Fog ransomware: attacco persistente con strumenti da spionaggio

Un altro fronte di minaccia è costituito dal ransomware Fog, emerso a maggio 2024 e recentemente impiegato contro un’istituzione finanziaria asiatica. Secondo Symantec, l’attacco ha combinato tecniche APT (Advanced Persistent Threat) con strumenti open-source rari come GC2, Adaptix, Stowaway e software di monitoraggio legittimo Syteca. La campagna si è protratta per oltre due settimane, includendo il mantenimento dell’accesso dopo la cifratura, una tattica insolita per un ransomware.

Il comportamento anomalo ha spinto alcuni analisti a ipotizzare una finalità di spionaggio industriale, mascherata da un attacco ransomware per distogliere l’attenzione. Fog ha colpito 100 vittime documentate nel 2025, con una prevalenza nei settori tecnologia, istruzione e manifatturiero.

Tecnica: struttura dei TDS avanzati e codice JSFireTruck

I Traffic Distribution Systems sono architetture che determinano quale contenuto servire in base a fingerprint, evitando il rilevamento da parte di strumenti automatici. L’infrastruttura JSFireTruck mostra come un semplice payload JavaScript, se abilmente offuscato e condizionato sul referrer, può diventare veicolo per malware, truffe e adware.

La combinazione tra browser fingerprinting, geolocalizzazione, analisi del comportamento della rete e uso di domini dinamici (.shop, .top) rappresenta oggi uno degli approcci più insidiosi per la distribuzione selettiva di minacce.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.