Un gruppo legato alla Corea del Nord ha lanciato una massiccia campagna di supply chain attack mirata all’ecosistema npm, diffondendo 35 nuovi pacchetti malevoli in progetti open source di tutto il mondo. L’operazione, denominata “Contagious Interview”, sfrutta social engineering e tecniche di mimetizzazione avanzate per colpire sviluppatori software, aziende IT e ambienti DevOps, con impatti potenzialmente critici su sicurezza, integrità e reputazione delle piattaforme digitali coinvolte.

Cosa leggere

Ingegneria sociale e attacco supply chain: lo scenario tecnico

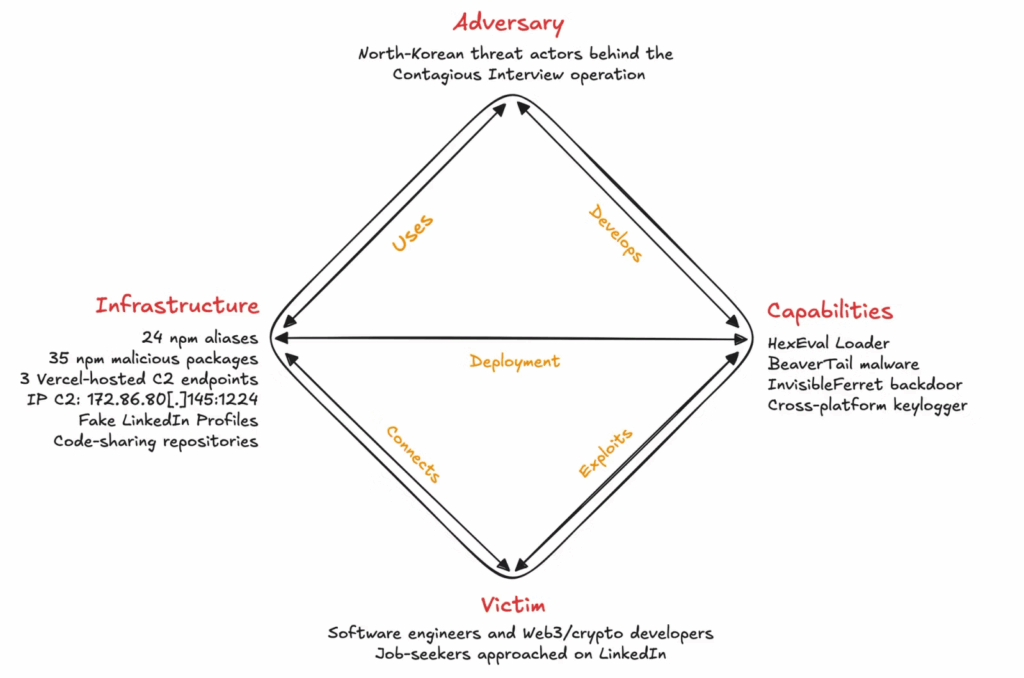

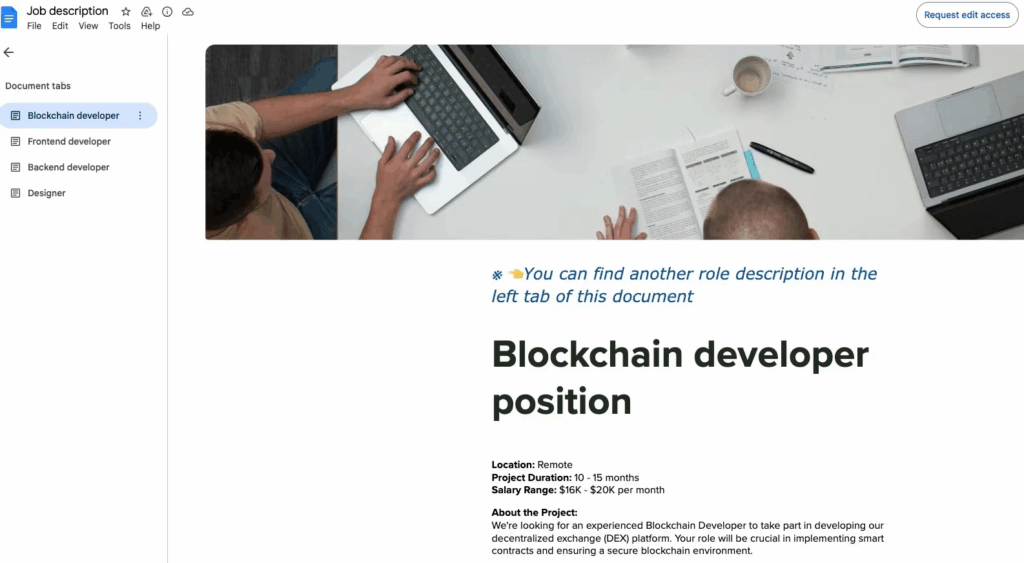

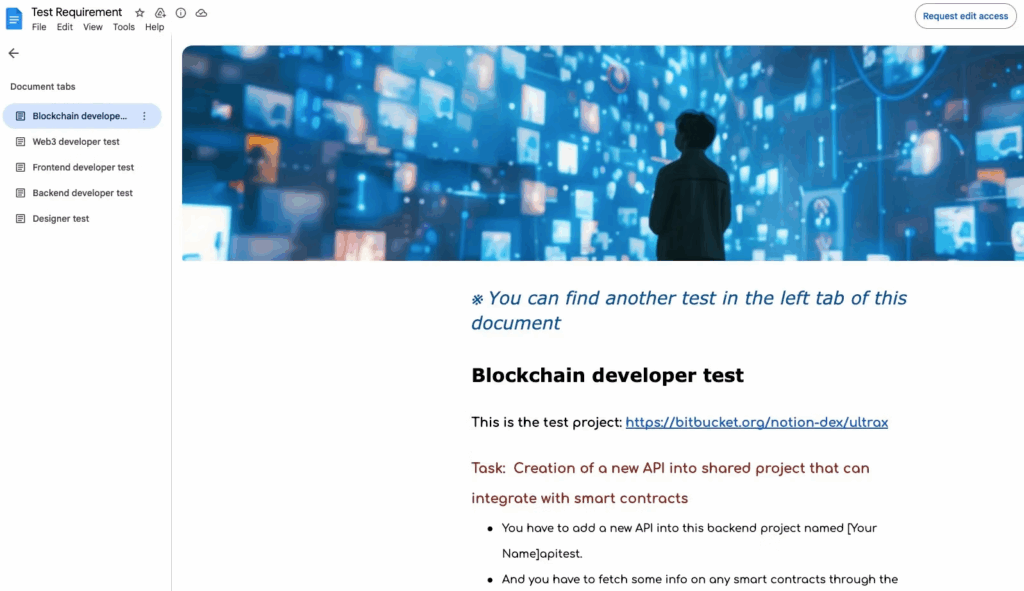

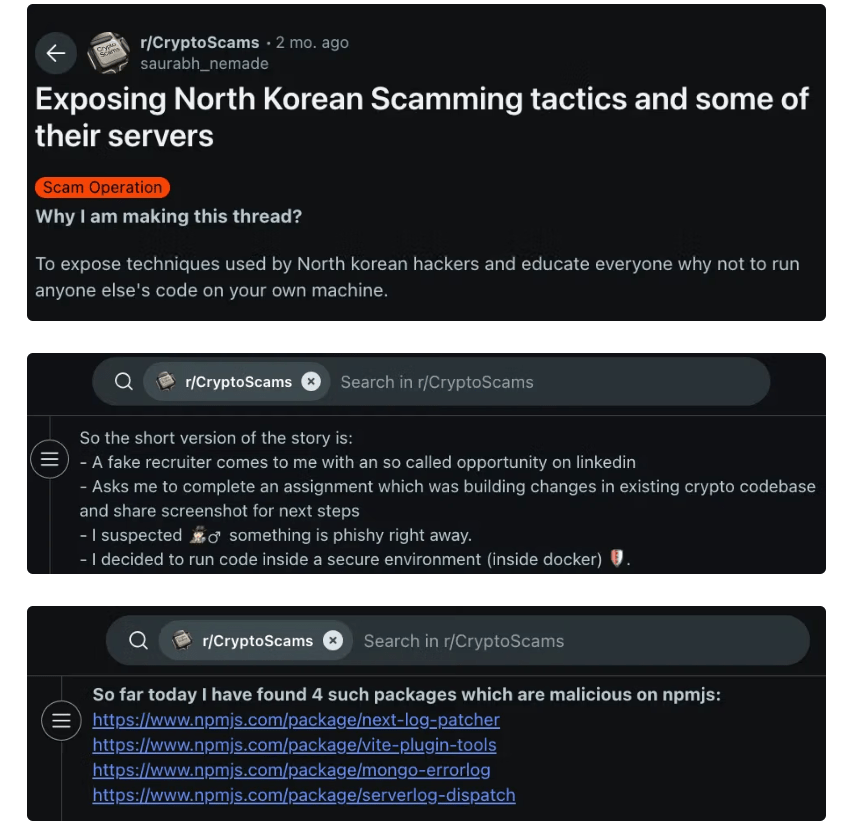

Il vettore iniziale della campagna sfrutta false offerte di lavoro o finte interviste tecniche per coinvolgere sviluppatori di alto profilo. Gli attaccanti si presentano come recruiter o responsabili di HR e propongono la collaborazione su repository Github, chiedendo test su librerie “innovative” o componenti software da installare via npm. I pacchetti distribuiti includono codice malevolo offuscato che esegue payload in grado di raccogliere credenziali, variabili d’ambiente, token API, configurazioni cloud e altre informazioni riservate presenti nei sistemi degli sviluppatori.

I moduli npm vengono pubblicati con nomi simili a librerie legittime per aumentare la probabilità di installazione accidentale. Il codice dannoso impiega tecniche di persistence che sfruttano script postinstall e meccanismi di callback tipici dell’ecosistema Node.js, garantendo l’esecuzione su sistemi Windows, macOS e Linux.

Una volta attivato, il payload invia i dati raccolti a server C2 controllati dagli attaccanti, che possono così estendere l’attacco a pipeline CI/CD, repository privati e infrastrutture cloud collegate ai progetti compromessi.

Risposta della comunità npm e strategie di mitigazione

Socket e altri operatori di sicurezza hanno rilevato e rimosso rapidamente i pacchetti malevoli, ma la campagna evidenzia la crescente vulnerabilità della software supply chain open source. Le indagini mostrano che l’attività è stata coordinata e persistente, con aggiornamenti dei moduli dannosi in tempi molto rapidi per eludere i controlli automatici. Il rischio si estende anche a team che usano controlli superficiali sulle dipendenze, evidenziando la necessità di strumenti di auditing avanzati, verifica automatica dei package e formazione degli sviluppatori sull’analisi del codice di terze parti.

Gli attacchi supply chain di matrice nordcoreana si distinguono per la capacità di passare inosservati sfruttando fiducia, collaborazione e l’apertura tipica dei flussi di lavoro open source. Le implicazioni toccano anche il tema della sicurezza nazionale e della protezione delle infrastrutture critiche digitali, poiché componenti vulnerabili possono essere reimpiegati in applicazioni di larga scala o inseriti in prodotti commerciali.

Implicazioni e trend futuri

L’operazione Contagious Interview rappresenta una nuova escalation nell’utilizzo di campagne APT in ambito supply chain open source. Gli analisti prevedono che la frequenza e la sofisticazione di questi attacchi aumenterà nei prossimi anni, complice la crescita del software riutilizzabile, delle pipeline automatizzate e della collaborazione internazionale tra sviluppatori. I vendor di sicurezza e le community open source dovranno accelerare lo sviluppo di tecniche di detection comportamentale, controllo delle firme digitali e sandboxing delle dipendenze per proteggere ecosistemi ormai troppo grandi per essere controllati manualmente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.