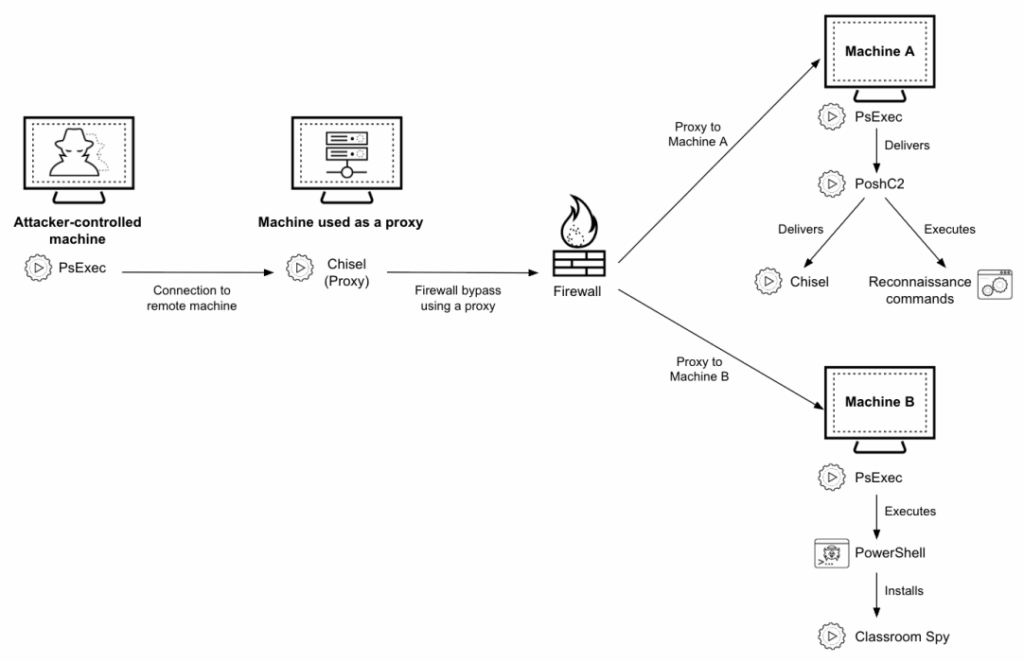

Gli attacchi informatici alle organizzazioni finanziarie africane rappresentano una minaccia crescente per l’intero ecosistema economico del continente. Le operazioni più recenti osservate evidenziano come i cybercriminali adottino una strategia strutturata e scalabile, sfruttando strumenti open source e tecniche di mascheramento avanzato per violare i sistemi e monetizzare gli accessi tramite la vendita sul dark web. La catena di attacco, condotta da un cluster di attività identificato come CL-CRI-1014, si basa sull’utilizzo di framework noti come PoshC2, Chisel e Classroom Spy, e segue un playbook coerente che si è distinto per efficacia e capacità di eludere i controlli di sicurezza tradizionali. Questo nuovo modello di minaccia si inserisce in uno scenario in cui la sicurezza delle banche e delle altre realtà finanziarie africane si trova sotto costante pressione, esponendo l’intero settore a rischi di compromissione e frode su vasta scala.

Analisi operativa delle tattiche di CL-CRI-1014 nel settore finanziario africano

L’operato degli attori legati a CL-CRI-1014 mostra una tendenza consolidata all’adozione di strumenti pubblicamente disponibili sia per la penetrazione iniziale, sia per la persistenza e il movimento laterale all’interno delle infrastrutture target. In particolare, l’arsenale tecnico prevede l’impiego sistematico di PoshC2, framework di attacco open source spesso usato da penetration tester e cybercriminali, e di Chisel, utility per il tunneling basata su architettura client-server, fondamentale per aggirare le difese di rete. La novità rispetto a campagne precedenti risiede nell’uso di Classroom Spy, software di amministrazione remota pensato per ambienti didattici, adattato come payload principale per il controllo delle macchine compromesse.

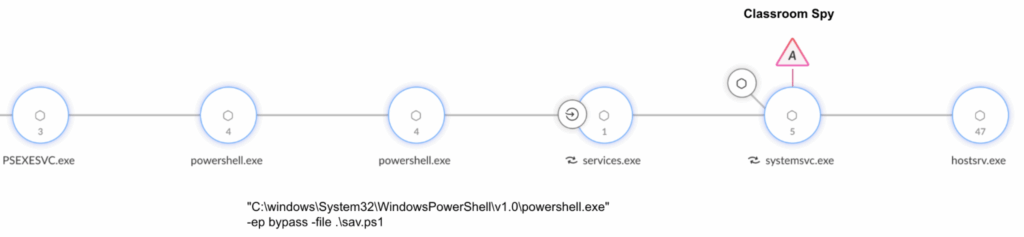

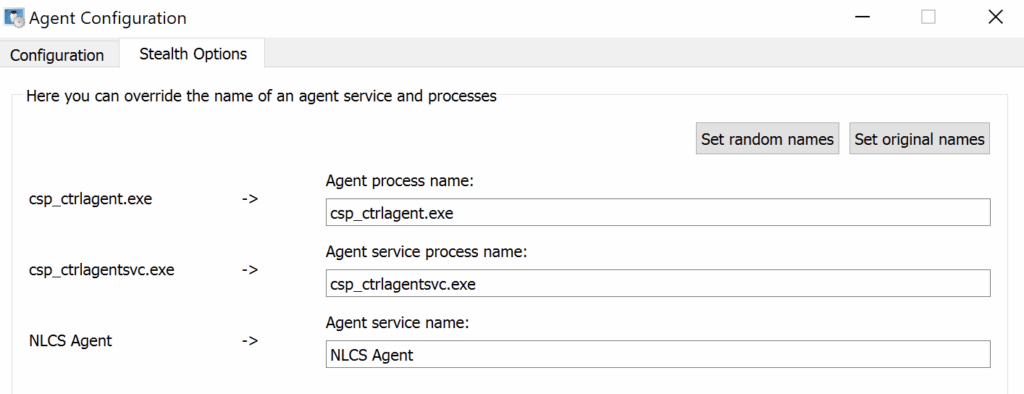

Il ciclo di attacco prevede l’utilizzo di script PowerShell per il dispiegamento rapido e invisibile di Classroom Spy, estratto e installato come servizio attraverso archivi ZIP opportunamente confezionati. Una volta insediato, l’agente viene camuffato tramite la modifica di nomi e percorsi dei binari, sfruttando funzionalità di stealth tipiche dei tool professionali di amministrazione IT, così da rendere complessa l’identificazione tramite normali sistemi di monitoraggio.

Tecniche di mascheramento e impersonificazione di processi legittimi

L’elemento centrale della strategia di evasion adottata riguarda il sofisticato mascheramento degli strumenti malevoli. Gli operatori modificano icone, firme digitali, nomi di processo e percorsi per simulare la presenza di software autentico, emulando prodotti di brand noti come Microsoft, Cortex e VMware. Il ricorso a signature forgery consente la creazione di file apparentemente firmati da entità legittime, riducendo la probabilità che i controlli automatici rilevino l’anomalia e rallentando così le attività di risposta degli incident responder.

Nella pratica, questa tecnica permette agli attaccanti di distribuire payload come Chisel e PoshC2 sotto mentite spoglie, spesso collocandoli in directory di sistema tipiche dei prodotti che intendono impersonificare. Questo modus operandi eleva il livello di sofisticazione della minaccia e richiede, da parte dei difensori, l’impiego di tecniche di threat hunting avanzate focalizzate su indicatori di compromissione più sottili rispetto ai tradizionali pattern di malware.

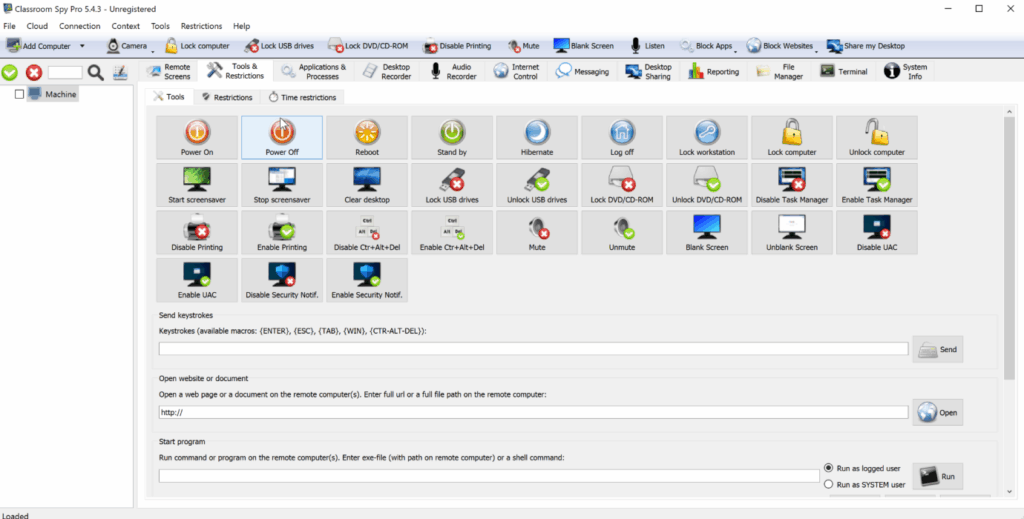

Evoluzione degli strumenti di controllo remoto: dal MeshAgent a Classroom Spy

Storicamente, le campagne di CL-CRI-1014 avevano privilegiato l’utilizzo di MeshAgent, software open source per la gestione remota di dispositivi. Nelle ondate più recenti, però, è emersa una predilezione per Classroom Spy, soluzione orientata originariamente al monitoraggio informatico in contesto scolastico, ma facilmente adattabile in ambito offensivo grazie alle sue ampie capacità di sorveglianza, come il monitoraggio live dello schermo, keylogging, controllo di mouse e tastiera, raccolta di file, accesso remoto a terminali, e registrazione di dati audio e video tramite webcam. La versatilità multipiattaforma di Classroom Spy – compatibile con Windows, macOS, Linux, iOS e Android – amplia ulteriormente il raggio d’azione degli attaccanti.

Installato in modalità silenziosa tramite script automatizzati, Classroom Spy viene spesso rinominato con sigle ingannevoli (systemsvc.exe, vm3dservice.exe, vmtoolsd.exe) per mimetizzarsi tra i processi di sistema legittimi, sfruttando le opzioni di stealth native del software.

Gestione avanzata della persistenza e utilizzo di PoshC2

L’adozione di PoshC2 rappresenta una delle scelte più strategiche da parte degli attaccanti legati al cluster CL-CRI-1014. Questo framework open source offre numerosi moduli di attacco e consente la generazione di impianti scritti in diversi linguaggi, tra cui PowerShell, C#.NET e Python, che possono essere distribuiti rapidamente su differenti architetture. La sua capacità di integrazione con strumenti di automazione e l’infrastruttura modulare lo rendono particolarmente adatto a operazioni su larga scala, soprattutto quando l’obiettivo è il mantenimento di un accesso persistente all’interno di reti finanziarie ben difese.

La persistenza viene garantita tramite molteplici strategie, tra cui la creazione di servizi di sistema, l’aggiunta di scorciatoie nella cartella di avvio degli utenti (formato LNK) e la programmazione di task pianificati che sfruttano nomi e descrizioni ingannevoli (ad esempio, “CortexUpdater.exe” o “Palo Alto Cortex Services”). Queste tecniche, abbinate alla capacità di personalizzare i payload per l’ambiente di destinazione – con credenziali rubate e indirizzi IP interni hardcoded – consentono di evitare la detection tramite controlli standard e garantiscono un livello di resilienza superiore in caso di attività di risposta o bonifica.

Lato comunicazione, PoshC2 supporta l’uso di proxy e tunneling per la trasmissione cifrata delle istruzioni tra server di comando e controllo e le macchine infette, aggirando le policy di sicurezza basate sul traffico di rete e rendendo molto complesso il monitoraggio delle esfiltrazioni di dati o la mappatura dei movimenti laterali.

Tunneling, proxy e superamento delle difese di rete con Chisel

Un elemento chiave nella catena d’attacco di CL-CRI-1014 è rappresentato dall’impiego di Chisel, utility di tunneling che consente la creazione di canali di comunicazione segreti all’interno di reti compromesse. Basato su architettura client-server, Chisel trasforma la macchina vittima in un proxy capace di veicolare traffico verso server controllati dagli attaccanti, superando firewall e sistemi di controllo degli accessi grazie alla capacità di sfruttare il protocollo SOCKS. In questo modo, gli operatori possono orchestrare movimenti laterali e scaricare ulteriori payload senza dover interagire direttamente con le macchine target da fonti esterne, riducendo drasticamente la superficie di esposizione agli occhi dei defender.

Un aspetto particolarmente sofisticato è l’uso di impianti PoshC2 appositamente modificati per eseguire Chisel in modalità proxy, con configurazioni tailor-made per l’ambiente di destinazione. Questa soluzione permette di adattare le operazioni a specificità infrastrutturali delle realtà finanziarie africane, abbattendo le probabilità di rilevamento tramite pattern statici o firme di traffico note.

Mascheramento avanzato tramite signature forgery e artefatti simulati

L’offensiva di CL-CRI-1014 si caratterizza inoltre per la capacità di mascherare i propri strumenti come prodotti di fornitori IT legittimi. La modifica di icone, nomi di processo e directory di installazione si abbina a una sofisticata attività di signature forgery, ossia la creazione di firme digitali false che imitano quelle rilasciate da vendor autorevoli. Questa tecnica si rivela estremamente efficace nel ritardare la rilevazione manuale e automatica degli artefatti malevoli, obbligando gli analisti a investigare in profondità per distinguere i file genuini da quelli alterati.

Gli operatori utilizzano inoltre tecniche di packing avanzate: in alcuni casi, gli impianti PoshC2 sono stati osservati in forma compressa tramite packer scritti in linguaggi di nicchia come Nim, in modo da attivarsi solo in presenza di domini Active Directory legittimi. Questo comportamento anti-analisi aumenta la difficoltà di reverse engineering e complica il lavoro di chi si occupa di threat intelligence, alzando il livello della sfida difensiva.

Indicatori di compromissione e analisi degli artefatti osservati

Il monitoraggio delle campagne ha permesso di identificare numerosi indicatori di compromissione (IoC) legati all’attività di CL-CRI-1014. Tra questi spiccano gli hash SHA256 dei principali payload (PoshC2, Chisel, Classroom Spy) e una lista di domini utilizzati per la comunicazione con i server C2. Questi elementi rappresentano un punto di partenza fondamentale per le attività di threat hunting all’interno delle organizzazioni potenzialmente esposte.

Di seguito alcuni esempi di indicatori rilevati nel corso dell’indagine:

| Tipo | Valore |

|---|---|

| SHA256 PoshC2 | 3bbe3f42857bbf74424ff4d044027b9c43d3386371decf905a4a1037ad468e2c |

| SHA256 Chisel | bc8b4f4af2e31f715dc1eb173e53e696d89dd10162a27ff5504c993864d36f2f |

| SHA256 Classroom Spy | 831d98404ce5e3e5499b558bb653510c0e9407e4cb2f54157503a0842317a363 |

| Dominio | finix.newsnewth365[.]com |

| Dominio | vigio.finartex[.]com |

| Dominio | tnn.specialfinanceinsider[.]com |

Questi dati, assieme agli altri hash e domini individuati, devono essere integrati nelle strategie di difesa degli operatori del settore finanziario e costantemente aggiornati in risposta all’evoluzione delle tattiche offensive rilevate sul campo.

Impatto sulla sicurezza delle istituzioni finanziarie africane e risposta difensiva

L’attività del cluster CL-CRI-1014 ha dimostrato una notevole capacità di adattamento agli strumenti di sicurezza tipici delle infrastrutture bancarie e finanziarie africane. L’approccio degli attaccanti, centrato sull’uso di strumenti open source largamente disponibili e la continua variazione dei payload, riduce drasticamente l’efficacia dei controlli basati esclusivamente su firme statiche. Questa dinamicità operativa permette di eludere non solo le soluzioni antivirus tradizionali, ma anche molti sistemi avanzati di rilevamento delle minacce, rendendo particolarmente critiche le attività di incident response e threat hunting.

Le istituzioni finanziarie colpite si trovano a dover fronteggiare un rischio sistemico che si estende dalla sottrazione di credenziali e dati sensibili, fino alla possibilità di attacchi secondari compiuti da gruppi terzi che acquistano l’accesso iniziale sui mercati clandestini. Questo modello, denominato initial access broker, accentua il rischio di violazioni multiple e successive, spesso difficilmente collegabili alla compromissione originaria a causa della frammentazione delle fasi operative fra diversi attori criminali.

Le tecniche difensive più efficaci devono pertanto superare la semplice reazione ai singoli indicatori e prevedere un’azione proattiva e continua di analisi comportamentale delle reti, con monitoraggio costante degli endpoint, verifica periodica dei privilegi degli account e controlli sulle attività anomale di sistema. L’adozione di piattaforme di XDR (Extended Detection and Response) e strumenti di threat intelligence specializzati diventa imprescindibile per individuare tempestivamente indicatori deboli e attività sospette che si discostano dai pattern usuali, come la creazione di task programmati non autorizzati, la presenza di processi mascherati e l’utilizzo di tool legittimi in modo anomalo.

Tecnica avanzata: Signature forgery, persistence e detection tramite YARA

Un aspetto tecnico di particolare rilievo nella difesa contro minacce come quelle di CL-CRI-1014 è l’implementazione di sistemi avanzati di rilevamento basati su regole YARA e monitoraggio degli artefatti digitali. L’analisi delle signature forgery richiede la definizione di pattern comportamentali che vadano oltre la corrispondenza del certificato, analizzando l’integrità degli eseguibili e le modalità con cui vengono installati e attivati i servizi all’interno dei sistemi.

Le regole YARA possono essere sviluppate per rilevare comportamenti anomali specifici, come l’utilizzo di PowerShell per estrarre e installare software in modalità stealth, la presenza di file eseguibili con nomi tipici di software di sicurezza o virtualizzazione e la comunicazione ricorrente verso domini noti associati a campagne malevole. L’integrazione di queste regole nei processi di security monitoring consente di identificare precocemente l’attività degli attori anche in assenza di indicatori di compromissione già noti.

Per rafforzare ulteriormente la postura difensiva, le istituzioni devono prevedere audit regolari delle configurazioni di Active Directory, la segmentazione delle reti interne e la revisione costante dei privilegi degli utenti, limitando l’esposizione delle credenziali e adottando sistemi di autenticazione multifattore. Solo un approccio multilivello e adattivo può garantire una protezione efficace contro minacce in continua evoluzione come quelle rilevate nel contesto africano.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.