Una nuova ondata di minacce informatiche sta colpendo trasversalmente software di sviluppo, infrastrutture IT aziendali e dispositivi di stampa in tutto il mondo, ridefinendo le priorità di sicurezza per professionisti, system integrator e amministratori di rete. L’individuazione di una falla critica nell’Open VSX Registry, marketplace di riferimento per le estensioni Visual Studio Code, ha evidenziato il potenziale di attacchi supply chain in grado di colpire milioni di sviluppatori e di compromettere pipeline CI/CD e ambienti cloud-native. Contemporaneamente, la scoperta di otto vulnerabilità nei firmware di 689 modelli Brother, estesa anche a dispositivi Fujifilm, Ricoh, Toshiba e Konica Minolta, ha svelato come un difetto nell’algoritmo di generazione della password admin consenta accessi non autorizzati, escalation di privilegi e, in alcuni casi, impossibilità di risolvere il problema tramite aggiornamento software. Nel frattempo, Microsoft ha pubblicato la KB5060829 per Windows 11, una delle patch cumulative più attese del 2025, con 38 miglioramenti che toccano sicurezza, migrazione dati e interfaccia utente. L’approfondimento mette a confronto i dettagli tecnici e le implicazioni operative per ciascuna minaccia, offrendo una guida completa alle azioni da intraprendere.

Open VSX Registry: una falla supply chain che minaccia l’intero ecosistema di estensioni

La vulnerabilità scoperta dagli analisti nella piattaforma Open VSX Registry ha aperto scenari di attacco supply chain di portata globale. Il registry, utilizzato per distribuire e sincronizzare estensioni per Visual Studio Code e decine di editor compatibili, risultava esposto a un difetto nei permessi e nei controlli di autenticazione, che avrebbe consentito a un attaccante determinato di ottenere privilegi amministrativi sull’infrastruttura. Una volta ottenuto il controllo, il malintenzionato avrebbe potuto rimuovere, alterare o sostituire qualsiasi estensione pubblicata, eseguendo attacchi su vasta scala contro pipeline DevOps, ambienti di sviluppo cloud e repository aziendali.

L’analisi tecnica evidenzia come il difetto abbia origine nella gestione dei token di accesso e nei flussi di autenticazione tra backend e interfaccia di pubblicazione. L’impatto reale si traduce nella possibilità di inserire codice malevolo all’interno delle estensioni più scaricate, intercettare aggiornamenti automatici e agire in maniera silente su decine di migliaia di postazioni. La tempestiva reazione del team Open VSX e la collaborazione con i principali vendor hanno permesso di correggere la vulnerabilità e di isolare le chiavi di autenticazione, ma il caso impone una riflessione urgente sulla sicurezza della supply chain software: la verifica delle firme digitali, il monitoraggio delle anomalie nelle pubblicazioni e la segregazione dei privilegi restano imprescindibili per chi gestisce ambienti di sviluppo critici.

Stampanti Brother e password admin prevedibili: impatto hardware e attacchi “low cost” sulle reti aziendali

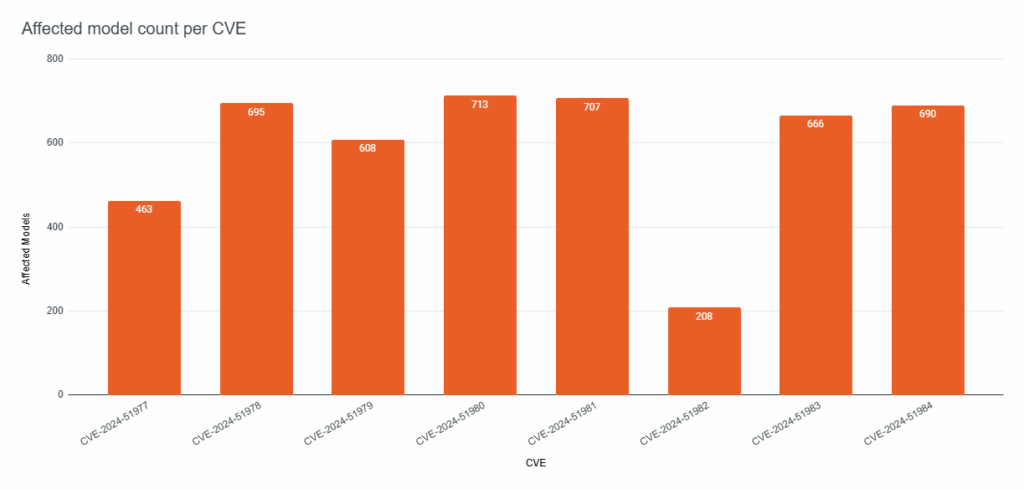

La serie di vulnerabilità individuate da Rapid7 nelle stampanti Brother coinvolge un totale di 689 modelli, con riflessi anche su dispositivi Fujifilm, Ricoh, Toshiba e Konica Minolta. La più grave, identificata come CVE-2024-51978, deriva da un errore logico nell’algoritmo di generazione della password amministratore: la chiave di default, teoricamente univoca per ogni unità, è ottenuta da una combinazione del numero seriale del dispositivo, una stringa “salt” statica, hash SHA256 e una successiva codifica base64, per poi essere troncata e modificata in modo prevedibile. Un attaccante, ottenuto il seriale (esfiltrabile tramite altre vulnerabilità o anche semplici scansioni di rete), può ricostruire la password admin e accedere all’interfaccia di gestione da remoto.

| CVE | Description | Affected Service | CVSS |

|---|---|---|---|

| CVE-2024-51977 | An unauthenticated attacker can leak sensitive information. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 5.3 (Medium) |

| CVE-2024-51978 | An unauthenticated attacker can generate the device’s default administrator password. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 9.8 (Critical) |

| CVE-2024-51979 | An authenticated attacker can trigger a stack based buffer overflow. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 7.2 (High) |

| CVE-2024-51980 | An unauthenticated attacker can force the device to open a TCP connection. | Web Services over HTTP (Port 80) | 5.3 (Medium) |

| CVE-2024-51981 | An unauthenticated attacker can force the device to perform an arbitrary HTTP request. | Web Services over HTTP (Port 80) | 5.3 (Medium) |

| CVE-2024-51982 | An unauthenticated attacker can crash the device. | PJL (Port 9100) | 7.5 (High) |

| CVE-2024-51983 | An unauthenticated attacker can crash the device. | Web Services over HTTP (Port 80) | 7.5 (High) |

| CVE-2024-51984 | An authenticated attacker can disclose the password of a configured external service. | LDAP, FTP | 6.8 (Medium) |

Questa falla permette non solo di modificare le impostazioni e accedere a scansioni e rubrica memorizzate, ma anche di lanciare attacchi più gravi sfruttando le altre CVE: dal buffer overflow per esecuzione di codice arbitrario (CVE-2024-51979) alla disclosure di credenziali di servizi esterni (CVE-2024-51984), fino al crash delle macchine tramite comandi non autenticati. Il rischio è aggravato dall’impossibilità di correggere retroattivamente la generazione della password via firmware per tutti i modelli già in uso: Brother ha dichiarato che il problema potrà essere risolto solo nei nuovi dispositivi prodotti, mentre per le unità già installate l’unica mitigazione resta il cambio manuale della password admin da parte degli utenti e la restrizione dell’accesso alle interfacce di amministrazione, in particolare via Internet e su reti non segmentate.

L’analisi delle CVE mostra come la superficie d’attacco sulle stampanti in ambienti aziendali e pubblici sia spesso sottovalutata: una volta compromessi, questi dispositivi possono diventare ponte per attacchi laterali, exfiltrazione di dati, pivoting nella rete e furto di informazioni sensibili. Rapid7 e JPCERT/CC hanno pubblicato bollettini dettagliati per tutti i vendor coinvolti, invitando a cambiare immediatamente le password di fabbrica, applicare gli aggiornamenti firmware disponibili e limitare le interfacce esposte via HTTP, HTTPS, IPP e altri protocolli non protetti.

Patch Windows 11 KB5060829

L’aggiornamento KB5060829 per Windows 11 24H2 introduce 38 correzioni e miglioramenti, rispondendo alle esigenze di utenti privati e aziende che puntano su continuità operativa, rapidità nell’onboarding di nuove macchine e sicurezza rafforzata. Tra le novità principali figura la PC-to-PC Migration, una soluzione integrata che permette la copia sicura e automatica di file, profili e impostazioni tra vecchio e nuovo dispositivo senza ricorrere a software terzi o cloud esterni. Questa funzionalità si aggiunge alle ottimizzazioni della taskbar – ora più personalizzabile, con anteprime delle finestre migliorate – e alla revisione delle notifiche, pensata per ridurre le interruzioni e rendere più semplice la gestione delle priorità.

Dal punto di vista della sicurezza, la patch aggiorna i moduli di Windows Defender, introduce nuove regole per la protezione contro exploit e attacchi fileless, corregge vulnerabilità note nei servizi di rete e incrementa la stabilità delle sessioni Remote Desktop e dei driver di stampa. Gli amministratori possono contare su una maggiore granularità nella gestione degli aggiornamenti e su report più dettagliati relativi a fix critici, consentendo un approccio proattivo alla manutenzione dei sistemi.

Difesa supply chain, mitigazioni hardware e nuove best practice operative

Il quadro che emerge da queste vulnerabilità e aggiornamenti è quello di un ambiente sempre più interconnesso e difficile da proteggere, dove la sicurezza della supply chain software e dei dispositivi embedded richiede una vigilanza costante. Per gli ambienti di sviluppo, diventa obbligatorio monitorare la catena di approvvigionamento delle estensioni e implementare controlli di integrità su ogni aggiornamento applicato. Per quanto riguarda le stampanti, la segmentazione delle reti, la chiusura dei servizi non necessari, il cambio periodico delle password e il patch management rapido rappresentano le uniche contromisure realmente efficaci. Gli aggiornamenti Windows 11, infine, suggeriscono un modello di gestione IT più agile, in cui automazione, reporting centralizzato e attenzione ai dettagli della user experience diventano parte integrante della strategia di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.