La sicurezza delle infrastrutture digitali è sotto pressione per una serie di vulnerabilità sfruttate attivamente e nuovi vettori di attacco che minacciano sia ambienti enterprise sia infrastrutture critiche. Tra gli allarmi più recenti spiccano l’emergenza legata a CitrixBleed 2 su Citrix NetScaler, l’abuso di interfacce di debug Java JDWP per mining e persistenza malevola, la diffusione della botnet Hpingbot di nuova generazione e l’aggiornamento del catalogo CISA con vulnerabilità sfruttate in attacchi reali.

Cosa leggere

Exploit pubblici CitrixBleed 2

Ricercatori di sicurezza hanno pubblicato exploit pubblici per la vulnerabilità CitrixBleed 2 (CVE-2025-5777), che affligge Citrix NetScaler ADC e Gateway. Il bug permette a un attaccante remoto, non autenticato, di leggere segmenti di memoria non inizializzata tramite richieste HTTP POST malformate al login, estraendo token di sessione, credenziali e dati sensibili. L’attacco consente il dirottamento delle sessioni utente e il bypass dell’autenticazione a più fattori, mettendo a rischio infrastrutture critiche, servizi pubblici, finanziari e cloud.

Le evidenze di attacchi in-the-wild sono già documentate da più fonti, con numerose sessioni di utenti compromesse tramite ripetute richieste POST e tecniche di session hijacking. Nonostante le dichiarazioni di Citrix sull’assenza di exploit pubblici, la situazione evolve rapidamente, come mostrano i log di attività sospette e le segnalazioni di sessioni forzate al logout. Gli esperti raccomandano l’aggiornamento immediato dei sistemi, il controllo dei log di accesso e la chiusura delle sessioni attive solo dopo aver analizzato la compromissione, al fine di non facilitare accessi illeciti post-patching.

JDWP exposed: mining criptovaluta e persistence via servizi debug non protetti

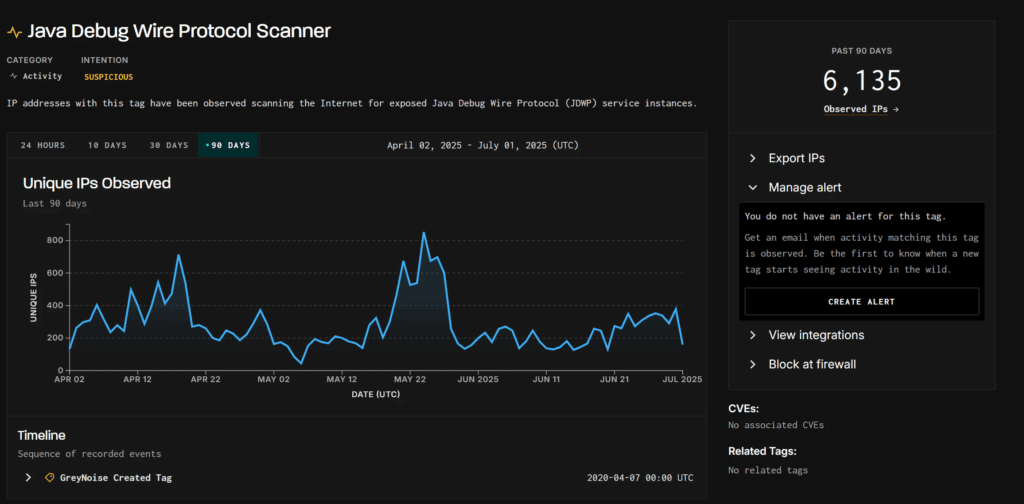

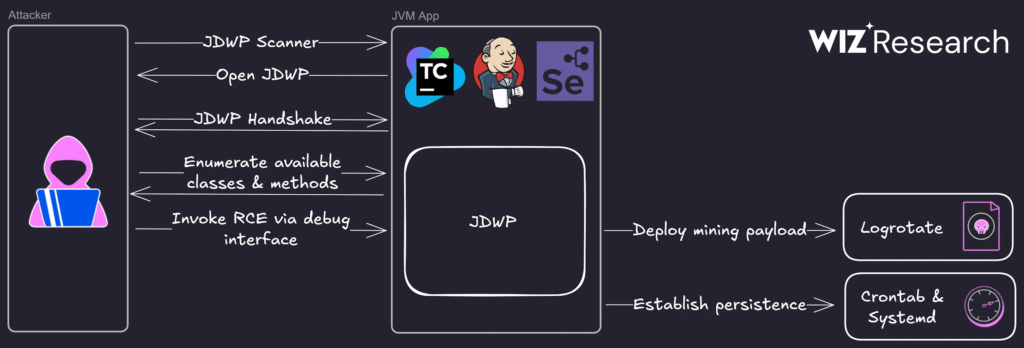

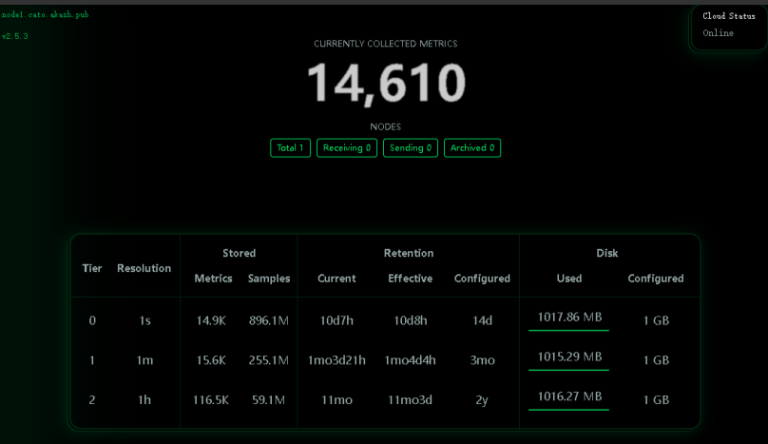

Un’ulteriore minaccia riguarda l’esposizione di interfacce Java Debug Wire Protocol (JDWP), spesso lasciate aperte per esigenze di sviluppo o test su servizi come Jenkins, TeamCity, Tomcat e Spring Boot. Attori malevoli scansionano in modo massivo la rete alla ricerca di endpoint JDWP esposti (porta 5005), sfruttando la possibilità di eseguire codice arbitrario tramite handshake non autenticati. Una volta compromesso il servizio, vengono scaricati loader che installano miner personalizzati (ad esempio XMRig), ottimizzati per eludere i controlli di sicurezza e garantire persistenza tramite cron job o altri meccanismi tipici di Linux.

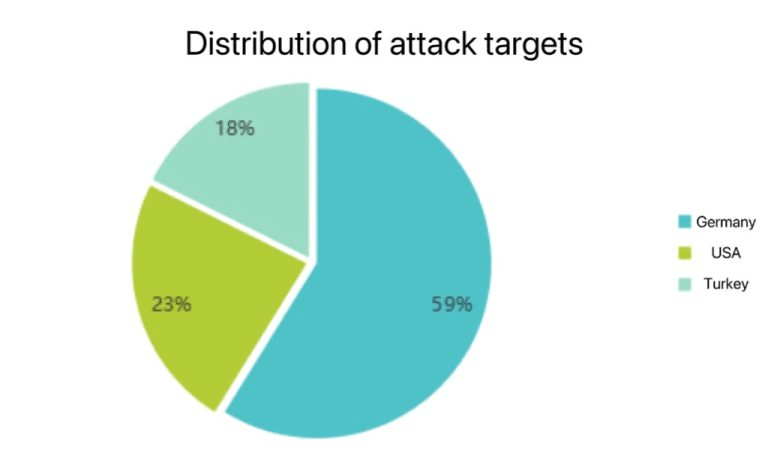

Le infezioni sono in crescita esponenziale: in una sola giornata sono stati rilevati oltre 2.600 IP compromessi, con una prevalenza di sistemi localizzati in Cina, Stati Uniti, Germania, Singapore e Hong Kong. L’attività malevola sfrutta l’anonimato e la facilità di compromissione degli ambienti di sviluppo lasciati esposti per errore, rappresentando una minaccia concreta anche per le aziende che adottano pratiche DevOps poco rigorose nella gestione delle superfici di attacco.

Hpingbot: una nuova botnet Go-based per DDoS, SSH brute-force e payload modulari

Parallelamente, NSFOCUS ha identificato la rapida diffusione della botnet Hpingbot, una minaccia multi-piattaforma scritta in Go che prende di mira server Linux e Windows. Hpingbot sfrutta credenziali deboli SSH tramite attacchi brute-force e password spraying, utilizzando canali come Pastebin per la comunicazione C2 e la distribuzione di script malevoli. Dopo aver stabilito il controllo, la botnet può scaricare e installare ulteriori payload, attivare attacchi DDoS tramite strumenti come hping3 o funzioni integrate, e lanciare campagne di malware diversificate in funzione dell’architettura rilevata.

Le versioni più recenti della botnet incorporano meccanismi avanzati di persistence, moduli per attacchi TCP/UDP flood e funzionalità di aggiornamento autonomo, rendendola uno strumento polivalente per gruppi cybercriminali sia opportunistici che strutturati. L’evoluzione rapida della botnet dimostra come la modularità e la scrittura in linguaggi cross-platform rappresentino un vantaggio strategico per la scalabilità e la resilienza delle infrastrutture malevole.

CISA aggiorna il KEV Catalog: nuove CVE sfruttate attivamente e rischi per la supply chain

A conferma della gravità della situazione, la CISA ha aggiornato il proprio Known Exploited Vulnerabilities (KEV) Catalog, includendo quattro vulnerabilità confermate come attivamente sfruttate:

- CVE-2014-3931 Multi-Router Looking Glass (MRLG) Buffer Overflow Vulnerability

- CVE-2016-10033 PHPMailer Command Injection Vulnerability

- CVE-2019-5418 Rails Ruby on Rails Path Traversal Vulnerability

- CVE-2019-9621 Synacor Zimbra Collaboration Suite (ZCS) Server-Side Request Forgery (SSRF) Vulnerability

Questi bug, di varia natura e impatto, rappresentano una minaccia concreta sia per il settore pubblico sia per quello privato, coinvolgendo strumenti spesso utilizzati per la gestione di infrastrutture critiche e piattaforme di collaborazione. CISA esorta tutte le organizzazioni a implementare tempestivamente le patch e a rafforzare le procedure di vulnerability management, in quanto queste vulnerabilità costituiscono spesso il punto d’ingresso per campagne di attacco complesse e a più stadi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.