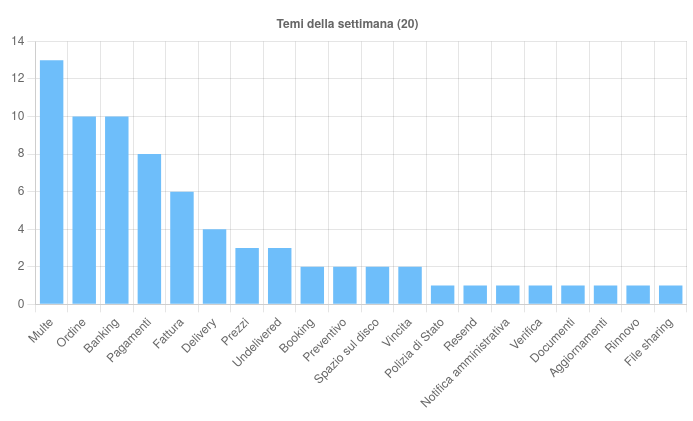

CERT-AGID identifica campagne malevole nella settimana dal 12 al 18 luglio 2025, con 83 attività totali che colpiscono lo scenario italiano. La squadra di emergenza informatica governativa analizza 48 campagne dirette contro obiettivi nazionali e 35 generiche che impattano il Paese. Gli esperti condividono 1091 indicatori di compromissione per enti accreditati. Tra queste, spicca la diffusione di Formbook via macro Office, che mira ad aziende coinvolte in gare e progetti sensibili. Le tattiche sfruttano email phishing con allegati PDF e documenti protetti. CERT-AGID osserva un aumento di phishing tematico su PagoPA e SPID. Gli attaccanti impiegano domini registrati di recente o compromessi. Le campagne generano rischi per settori energetici e pubblici. CERT-AGID coordina con partner per mitigare minacce. Gli analisti notano la persistenza di malware come AgentTesla e Lokibot nelle settimane precedenti. La sintesi settimanale evidenzia evoluzioni in social engineering. Le organizzazioni subiscono furti di dati sensibili. CERT-AGID raccomanda verifiche rigorose su allegati.

Le campagne riflettono trend globali di cybercrime. Gli esperti prevedono escalation con AI in phishing. CERT-AGID pubblica advisory per awareness. Le minacce colpiscono pubblica amministrazione e imprese private. Gli attaccanti evadono blocchi Microsoft su macro. CERT-AGID monitora flussi IOC per una response rapida. Le campagne causano disruption operative. Gli utenti ignorano avvisi Mark of the Web.

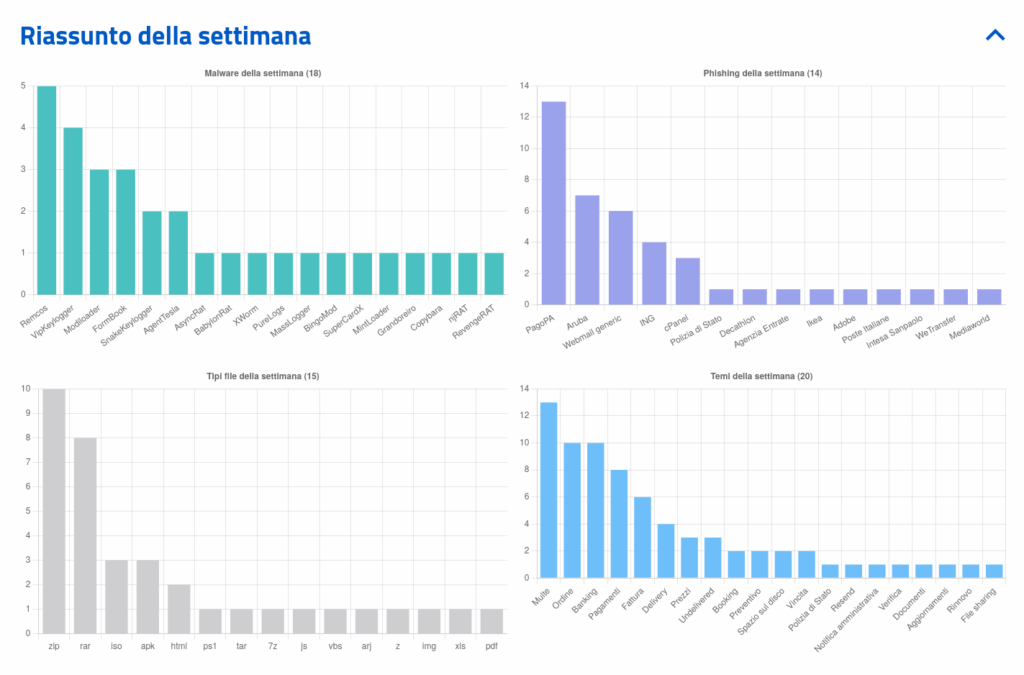

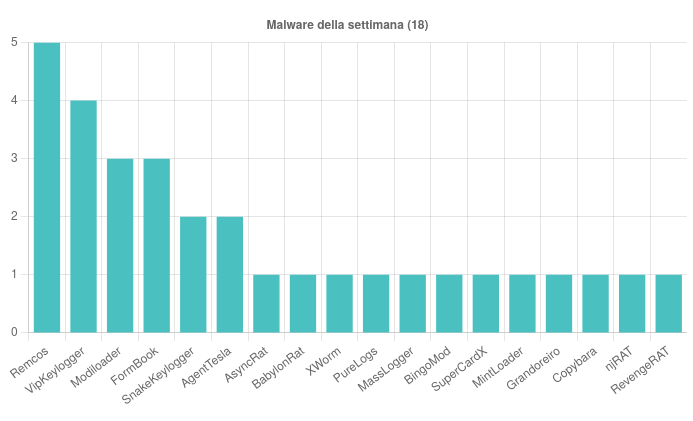

Sintesi delle campagne settimanali

CERT-AGID rileva 83 campagne malevole nella settimana specifica. La squadra classifica 48 come mirate all’Italia. Gli attaccanti lanciano 35 attività generiche con impatto locale. CERT-AGID distribuisce 1091 IOC agli enti. Le campagne includono phishing su temi nazionali. Gli esperti analizzano vettori come email e SMS. CERT-AGID nota una crescita di frodi PagoPA da marzo. Gli attaccanti inviano messaggi per pagamenti falsi, sfruttando avvisi multe stradali.

CERT-AGID collabora con il team PagoPA per disattivare i domini. Gli analisti censiscono 45 campagne phishing da marzo e producono 520 IOC correlati. Le minacce persistono con andamenti costanti. Gli esperti osservano picchi da maggio. CERT-AGID pubblica grafici su trend. Le campagne colpiscono utenti individuali. Gli attaccanti usano PEC per credibilità. CERT-AGID registra una diminuzione di SMS negli anni precedenti. Le attività evolvono verso canali digitali.

CERT-AGID confronta con il report 2024 e nota l’aumento di campagne via PEC. La verifica avviene settimanalmente. Le sintesi precedenti mostrano 79 campagne per il periodo 28 giugno–4 luglio, con 47 mirate all’Italia. In quel periodo, gli IOC raggiungevano 2723. CERT-AGID osserva pattern ricorrenti. Le campagne generiche interessano l’Italia indirettamente. Il team coordina con CSIRT internazionali. Gli esperti prevedono varianti estive. CERT-AGID monitora domini sospetti e nota perdite economiche causate da queste attività. Gli utenti cadono in trappole di social engineering. CERT-AGID enfatizza l’educazione cyber. Le organizzazioni implementano filtri email. CERT-AGID condivide best practices e segnala malware persistenti. Gli attaccanti adattano tattiche rapidamente. CERT-AGID aggiorna il proprio database IOC. Le campagne riflettono minacce ibride sempre più sofisticate.

Focus su campagna Formbook

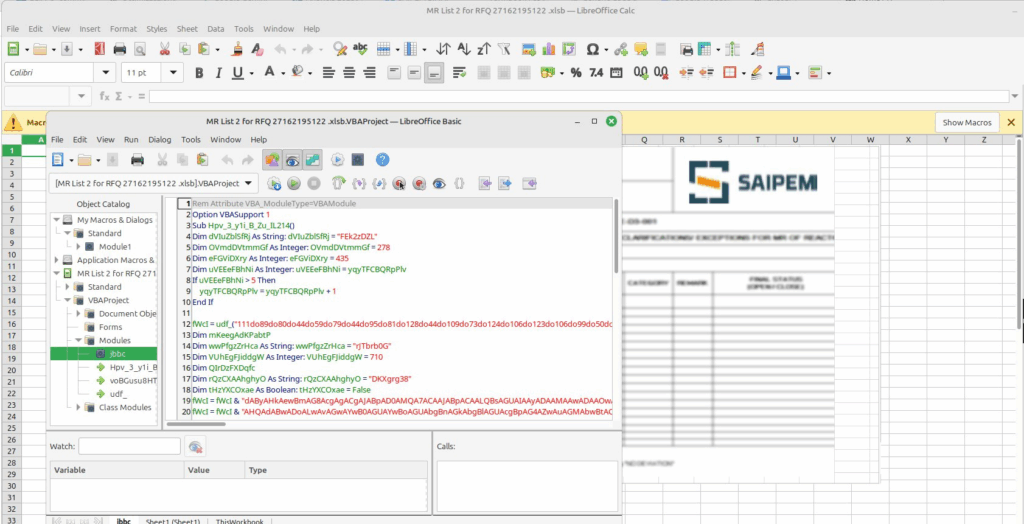

CERT-AGID analizza la campagna Formbook, individuando una diffusione attraverso macro Office. Gli attaccanti mirano a aziende impegnate in gare e progetti sensibili. Gli esperti identificano email mirate verso clienti del settore energetico, contenenti PDF con logo aziendale ufficiale. Gli allegati includono link per scaricare documenti protetti, conducendo a file ZIP protetti da password ospitati su piattaforme di file sharing. CERT-AGID rileva la presenza di documenti DOC e XLSB infetti, in cui le macro attivano una catena di installazione del malware. Gli attaccanti impiegano domini compromessi o registrati ad hoc, talvolta simili a quelli aziendali legittimi. La campagna si basa su dinamiche credibili di business, sfruttando errori umani e versioni obsolete di Office, non più protette da blocchi attivi sulle macro.

Il malware viene scaricato da domini registrati di recente, mentre gli indicatori tecnici vengono pubblicati in formato JSON contenente hash e URL sospetti. CERT-AGID limita la distribuzione di questi dettagli ai soli enti accreditati. L’uso di file ZIP protetti consente di evadere controlli automatici iniziali. Le aziende coinvolte sono esposte a rischi di furto di proprietà intellettuale, in particolare nei settori energetici.

Gli analisti prevedono varianti future su temi legati a progetti strategici, mantenendo lo schema operativo basato su macro attivate dall’utente. CERT-AGID coordina la risposta con le potenziali vittime e aggiorna costantemente l’advisory su Formbook. Le organizzazioni vengono invitate a formare il personale e a rafforzare le difese nei contesti di appalti e bandi.

Tecniche di distribuzione malware

Gli attaccanti distribuiscono le campagne malevole principalmente via email phishing, sfruttando allegati PDF con link che conducono a file ZIP protetti. Una volta aperti, gli archivi contengono documenti Office con macro attive, capaci di scaricare componenti dannosi. La catena di esecuzione è semplice ma efficace, anche grazie all’uso di domini appena registrati o siti legittimi compromessi. CERT-AGID individua tecniche di evasione come il bypass del Mark of the Web, sfruttando il fatto che molti utenti ignorano gli avvisi di sicurezza di Windows. Le macro VBA risultano spesso offuscate, con script progettati per garantire la persistence all’interno del sistema compromesso. I payload sono spesso criptati e compressi, mentre vengono utilizzati strumenti di packing per evitare la rilevazione da parte degli antivirus. Negli scorsi mesi, sono state osservate campagne simili legate a AgentTesla e Lokibot, nonché tentativi di phishing via SPID e PagoPA, con link fraudolenti che imitano comunicazioni ufficiali. Gli attaccanti utilizzano PEC certificate per aumentare la fiducia dell’utente e superare i controlli. Gli esperti di CERT-AGID prevedono integrazioni future con intelligenza artificiale, che potrebbero generare testi di phishing sempre più realistici. Si raccomanda l’adozione del multi-factor authentication, la segmentazione della rete interna, e l’utilizzo di sandbox per analizzare gli allegati prima dell’apertura.

Indicatori di compromissione e mitigazioni

CERT-AGID diffonde 1091 indicatori di compromissione (IOC) relativi alla settimana analizzata. Questi includono hash di file malevoli, URL attivi per phishing e indirizzi IP riconducibili a server esteri. Vengono consigliati blocchi sui domini sospetti, scansioni periodiche dei file ricevuti, e il ricorso a soluzioni EDR per intercettare le esecuzioni anomale. Le IOC di Formbook sono raccolte in un JSON dedicato, disponibile per enti accreditati. CERT-AGID promuove il patching costante delle suite Office, la disabilitazione delle macro non necessarie e l’adozione di programmi di awareness training per tutti i livelli aziendali. Le attività di mitigazione si estendono anche ai provider di servizi email, che collaborano per filtrare in modo proattivo i contenuti sospetti. CERT-AGID collabora con CSIRT europei e aggiorna il proprio database settimanalmente, mantenendo il livello di attenzione su campagne attive e varianti malware.

Confronti con settimane precedenti

Il confronto tra le ultime settimane evidenzia una stabilità nel numero di campagne malevole (83), ma mostra forti variazioni nei volumi di IOC distribuiti.

| Settimana | Campagne totali | Mirate Italia | Generiche | IOC |

|---|---|---|---|---|

| 12-18 luglio 2025 | 83 | 48 | 35 | 1091 |

| 5-11 luglio | 83 | 48 | 35 | 1091 |

| 28 giugno–4 luglio | 79 | 47 | 32 | 2723 |

| 21–27 giugno | 59 | 31 | 28 | 1899 |

| 31 maggio–6 giugno | 47 | 20 | 27 | 751 |

CERT-AGID evidenzia come i numeri si mantengano costanti nel mese di luglio, con un picco nei dati IOC osservato a fine giugno. I confronti con i report 2024 mostrano una crescita dell’uso delle PEC certificate, mentre gli attacchi via SMS risultano in calo. I pattern stagionali permettono agli esperti di anticipare i picchi estivi, e l’integrazione di dati storici rafforza le capacità previsionali del team.

Impatto su settori italiani

Le campagne malevole colpiscono in particolare i settori energetici, le pubbliche amministrazioni e il comparto sanitario. CERT-AGID rileva la sottrazione di dati sensibili, perdite economiche significative e l’interruzione di servizi. Gli attaccanti puntano ai dati di progetto e alla proprietà intellettuale, con conseguenze sulla competitività delle imprese italiane. Gli attacchi a SPID e PagoPA mettono in pericolo identità digitali e comportano frode finanziarie per gli utenti. CERT-AGID collabora con istituti bancari e autorità pubbliche per contrastare la diffusione delle truffe. Gli impatti si estendono a telecomunicazioni e sanità, in un contesto che mostra un’evoluzione verso minacce ibride. Le organizzazioni adottano modelli di sicurezza zero-trust, rafforzano i processi di compliance con il CAD, e implementano piani di risposta agli incidenti. CERT-AGID promuove la formazione continua e monitora i possibili effetti geopolitici delle campagne in corso.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.