Due gruppi distinti ma strategicamente allineati — Fire Ant e Scattered Spider — hanno condotto campagne offensive mirate contro infrastrutture VMware ESXi, con impatti significativi su aziende nei settori retail, trasporti, aviazione e assicurazioni. Le incursioni hanno messo in luce la debolezza strutturale degli ambienti virtualizzati, con Fire Ant orientato allo spionaggio persistente e Scattered Spider mosso da motivazioni finanziarie, culminanti in attacchi ransomware rapidi e devastanti. Entrambi gli attori sfruttano vulnerabilità note e tecniche avanzate, dimostrando che gli hypervisor VMware rappresentano oggi un tallone d’Achille per molte organizzazioni, anche quelle più mature in termini di sicurezza. Secondo Google Threat Intelligence Group, il livello di sofisticazione degli attacchi è aumentato, al punto che anche organizzazioni con infrastrutture avanzate sono risultate vulnerabili. Gli impatti sono stati gravi: furto di credenziali, accessi non autorizzati a vCenter, interruzioni operative e perdite economiche significative. Le analisi forensi rivelano una sovrapposizione tattica tra Fire Ant e UNC3886 da un lato, e tra Scattered Spider e UNC3944 dall’altro, evidenziando come il cyberspazio sia diventato terreno di convergenza tra spionaggio statale e crimine organizzato transnazionale.

Campagna Fire Ant: spionaggio cinese e vulnerabilità VMware

Il gruppo Fire Ant ha portato avanti una campagna di spionaggio avanzata contro infrastrutture VMware, in particolare host ESXi e ambienti vCenter Server. Le operazioni osservate nel 2025 si distinguono per persistenza, adattabilità e capacità di operare in ambienti fortemente segmentati. Gli analisti di Sygnia hanno rilevato che gli attaccanti, legati al gruppo UNC3886, adottano tecniche stealth, modificano configurazioni di rete e implementano backdoor multiple per garantire accesso duraturo. In numerosi casi, Fire Ant ha sfruttato vulnerabilità critiche per eseguire movimenti laterali, ottenendo accesso a dispositivi di rete edge, bilanciatori di carico F5 e snapshot di memoria contenenti domain controller. Tra le vulnerabilità sfruttate figurano CVE-2023-34048, usata in modalità zero-day contro vCenter Server, e CVE-2023-20867, che consente interazioni remote con guest VM tramite PowerCLI. Gli attacchi non si limitano a ottenere l’accesso, ma mirano a mantenerlo il più a lungo possibile: i file malevoli vengono distribuiti tramite impianti Python, come autobackup.bin, che opera come daemon e consente esecuzione comandi remoti, upload e download file, tunneling V2Ray e offuscamento tramite filename di tool forensici. Il gruppo si distingue anche per l’utilizzo di macchine virtuali non registrate, con payload rinominati per eludere la rilevazione. Le autorità di Singapore hanno ufficialmente attribuito attacchi a UNC3886, affermando che il gruppo rappresenta una minaccia reale per le infrastrutture critiche della regione Asia-Pacifico. L’ambasciata cinese ha respinto le accuse, mentre Sygnia e Yoav Mazor insistono nel sottolineare che le attività del gruppo vanno ben oltre il contesto regionale. Fire Ant continua a operare indisturbato grazie a una combinazione di exploit noti, modifiche ai sistemi di logging (inclusa la terminazione del processo vmsyslogd) e persistenza cross-segment che sfugge ai normali sistemi di detection.

Scattered Spider: ingegneria sociale e ransomware ad alta velocità

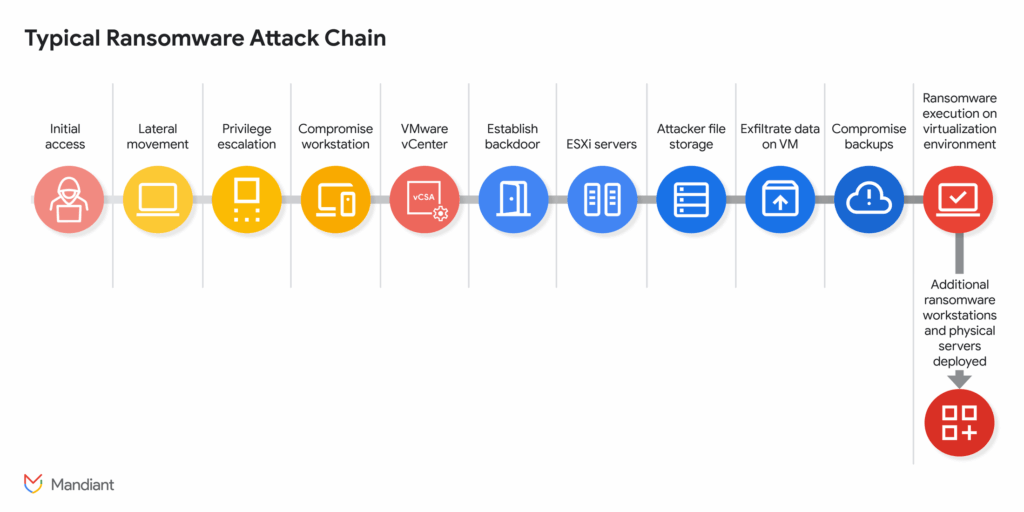

Diversamente da Fire Ant, il gruppo Scattered Spider — identificato anche come UNC3944 e Octo Tempest — si specializza in attacchi a VMware ESXi con finalità estorsive. I bersagli principali sono grandi aziende statunitensi nei settori retail, trasporti e assicurazioni, ma le attività del gruppo si estendono anche al Regno Unito e all’Europa. Gli attaccanti ricorrono a tecniche raffinate di ingegneria sociale, impersonando membri interni delle aziende per ottenere reset di password Active Directory tramite help desk IT. Una volta ottenuto l’accesso iniziale, gli aggressori proseguono fino al completo controllo degli ambienti vSphere, abilitando SSH su host ESXi, accedendo a vCenter Server Appliance, eseguendo swap dei dischi virtuali di Domain Controller e rubando dati sensibili come il file NTDS.dit.

L’intera sequenza, dal primo contatto alla criptazione finale delle macchine virtuali, avviene nell’arco di poche ore, un’efficienza senza precedenti secondo quanto riportato dai ricercatori di Mandiant. Gli attaccanti sfruttano la mancanza di visibilità nei layer hypervisor e bypassano agevolmente i controlli in-guest. Google Threat Intelligence Group evidenzia come queste tecniche siano ormai diffuse e prevedibili anche in attacchi ransomware futuri. Tra le vittime accertate vi sono giganti assicurativi come Aflac e Allianz Life, che hanno subito violazioni su oltre 1,4 milioni di clienti. Anche Marks & Spencer ha confermato l’uso di tecniche di impersonificazione con vocabolari tecnici e accenti regionali per convincere i help desk. Nonostante gli arresti eseguiti dalla National Crime Agency nel Regno Unito, le attività del gruppo persistono, dimostrando la sua resilienza operativa e la distribuzione su più cluster indipendenti.

Tecniche avanzate e implicazioni forensi

La capacità di Scattered Spider di eseguire attacchi con tale rapidità è legata alla sua specializzazione nei metodi non tecnici: piuttosto che ricorrere a exploit software, il gruppo preferisce l’inganno umano, spesso più efficace. Dopo aver ottenuto accesso iniziale, i membri mappano l’infrastruttura IT, identificano target privilegiati e procedono ad attacchi disk-swap, che consistono nello spegnimento temporaneo delle VM, la rimozione del disco virtuale, il suo attacco a una macchina non monitorata, l’estrazione dei dati e infine il ripristino del sistema. Il tutto avviene senza generare log significativi nel sistema guest, sfruttando appieno i privilegi dell’hypervisor. Questo modus operandi consente agli attaccanti di operare senza lasciare tracce evidenti, rendendo le attività estremamente difficili da rilevare. In fase finale, gli aggressori utilizzano SSH per caricare e distribuire il payload ransomware, criptando i file delle VM direttamente sui datastore VMware. Le copie di backup vengono eliminate, rendendo quasi impossibile il recupero senza pagamento.

Difese possibili e strategie di contenimento

A fronte delle tecniche sempre più complesse adottate da Fire Ant e Scattered Spider, le aziende si trovano nella necessità urgente di ripensare radicalmente la sicurezza degli ambienti VMware, spesso considerati finora come layer affidabili e isolati. Le linee guida proposte da Google Threat Intelligence Group indicano una serie di misure difensive che mirano a rafforzare sia la visibilità infrastrutturale, sia le politiche di accesso. In particolare, si raccomanda l’uso di execInstalledOnly, la disabilitazione di SSH su host ESXi, l’adozione di autenticazione multifattoriale rigorosa, e l’eliminazione delle VM orfane non più monitorate attivamente. Un’attenzione specifica va riservata ai log centralizzati, che devono poter tracciare anche attività su hypervisor e vCenter, superando i limiti della telemetria tradizionale. La segmentazione avanzata della rete riduce il raggio d’azione in caso di compromissione, mentre i controlli frequenti su account privilegiati rappresentano un presidio fondamentale contro attacchi che, come nel caso di Scattered Spider, si basano sulla escalation dei privilegi amministrativi. In parallelo, le aziende più esposte hanno avviato programmi formativi mirati contro le tattiche di impersonificazione telefonica, spesso sottovalutate nei contesti di sicurezza IT. I help desk diventano un anello debole se non preparati a identificare richieste fraudolente mascherate da operazioni interne. La consapevolezza del personale resta uno dei pilastri per contrastare la componente umana degli attacchi. Sul fronte tecnico, la patching delle vulnerabilità rappresenta un’azione imprescindibile. CVE-2023-34048, ad esempio, è stata utilizzata da Fire Ant come zero-day, prima della sua correzione da parte di Broadcom. Un ritardo nell’aggiornamento ha consentito l’accesso a sistemi sensibili per settimane, se non mesi. Altri exploit, come CVE-2022-1388 per i bilanciatori F5, mostrano come le campagne siano costruite per aggirare le difese non solo di VMware, ma dell’intera rete enterprise. L’integrazione di strumenti di detection nel layer infrastrutturale, come soluzioni di EDR compatibili con ambienti virtualizzati, è un ulteriore passo raccomandato. Questi strumenti devono essere in grado di osservare eventi al di sotto del sistema operativo guest, intercettando operazioni come la creazione di VM sospette, la modifica di configurazioni SSH, o l’upload anomalo di file tramite shell remota.

Convergenze operative e implicazioni strategiche

Sebbene Fire Ant e Scattered Spider abbiano motivazioni diverse, l’uno focalizzato sullo spionaggio, l’altro sulla monetizzazione tramite ransomware, entrambi condividono un approccio convergente nel targeting di ambienti VMware. Questa convergenza operativa, osservata dagli analisti di Sygnia e Google, dimostra che il layer hypervisor è diventato una superficie di attacco privilegiata, soprattutto in contesti dove i sistemi guest sono già protetti in modo avanzato. La sovrapposizione nei metodi di persistenza, nel targeting di vCenter Server e nella manipolazione dei datastore ESXi suggerisce un’evoluzione del threat landscape verso modelli ibridi, dove exploit tecnici e manipolazione umana si combinano per massimizzare l’efficacia e ridurre la visibilità. Questo spinge le aziende a superare il concetto tradizionale di sicurezza perimetrale, adottando strategie di detection multilivello che abbraccino anche gli hypervisor, solitamente trascurati. La geopolitica del cyberspazio emerge con forza: Fire Ant è chiaramente associato a un contesto statale e orientale, con connessioni accertate alla Cina, mentre Scattered Spider si muove in un contesto occidentale, decentralizzato e opportunistico, con operazioni documentate negli Stati Uniti e in Europa. L’interesse comune verso l’infrastruttura virtualizzata indica un trend globale in espansione, dove la virtualizzazione diventa non solo uno strumento per l’efficienza aziendale, ma anche un vettore di rischio sistemico.

Impatti globali e scenari futuri

Le conseguenze delle campagne 2025 di Fire Ant e Scattered Spider sono evidenti in numerosi contesti: interruzioni operative, perdite economiche milionarie, compromissione della fiducia nei servizi assicurativi, e indebolimento della sicurezza infrastrutturale. Settori nevralgici come quello aeronautico, retail e sanitario hanno subito ripercussioni non solo economiche, ma anche reputazionali. Organizzazioni come Allianz, Aflac, MGM Resorts e Marks & Spencer hanno registrato eventi gravi con impatti documentati su milioni di clienti. Le autorità europee, tra cui la Commissione Europea, stanno monitorando l’impatto sistemico di questi attacchi. Le investigazioni condotte in collaborazione con agenzie come la National Crime Agency britannica e l’Interpol hanno portato a diversi arresti, ma l’evidente persistenza delle attività indica una struttura operativa ridondante, resiliente e decentralizzata. I gruppi di threat intelligence prevedono che altre entità, incluse bande ransomware affiliate e APT statali, adotteranno le stesse tecniche, spingendo per una diffusione orizzontale delle metodologie. L’attenzione globale si concentra ora sulla necessità di regolamentare la sicurezza degli hypervisor, un livello spesso trascurato anche nelle normative più avanzate. Le aziende più lungimiranti hanno iniziato a investire in tool di protezione specifici per ambienti virtualizzati, integrando visibilità hypervisor nei loro incident response plan. Strumenti di analisi forense pre-boot, monitoraggio dei canali inter-VM e lockdown delle funzionalità di gestione vSphere diventano oggi essenziali quanto un firewall o un antivirus. L’attacco disk-swap su VMware ESXi, perfezionato da Scattered Spider, è un esempio paradigmatico della nuova generazione di minacce. Tramite l’interfaccia vSphere, gli attaccanti spengono una VM Domain Controller, staccano il disco virtuale e lo attaccano a una macchina non monitorata sotto il loro controllo. Dopo aver copiato il file NTDS.dit e altri dati sensibili, ripristinano il disco alla VM originale e la riavviano, senza interferenze visibili. Il processo sfrutta i privilegi root sull’hypervisor e non lascia tracce nei log guest, rendendolo ideale per operazioni stealth senza bisogno di exploit. L’impatto di questa tecnica dimostra che il livello di compromissione possibile in ambienti virtuali supera di gran lunga quanto visibile in superficie. Senza accesso esteso all’infrastruttura di virtualizzazione, nessuna misura on-host può garantire una difesa completa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.