Il panorama del cybercrime ha assistito a un’evoluzione pericolosa e composita delle minacce ransomware, con gruppi criminali capaci di integrare strumenti AI, targeting ibridi tra fisico e remoto, e l’espansione delle operazioni verso infrastrutture Linux. Le azioni di FunkSec, Gunra, LightBasin e SafePay hanno scandito alcuni degli episodi più significativi, tracciando nuove traiettorie di rischio per imprese, banche e infrastrutture digitali.

Cosa leggere

Decryptor per FunkSec: Rust, AI e backdoor crittografiche

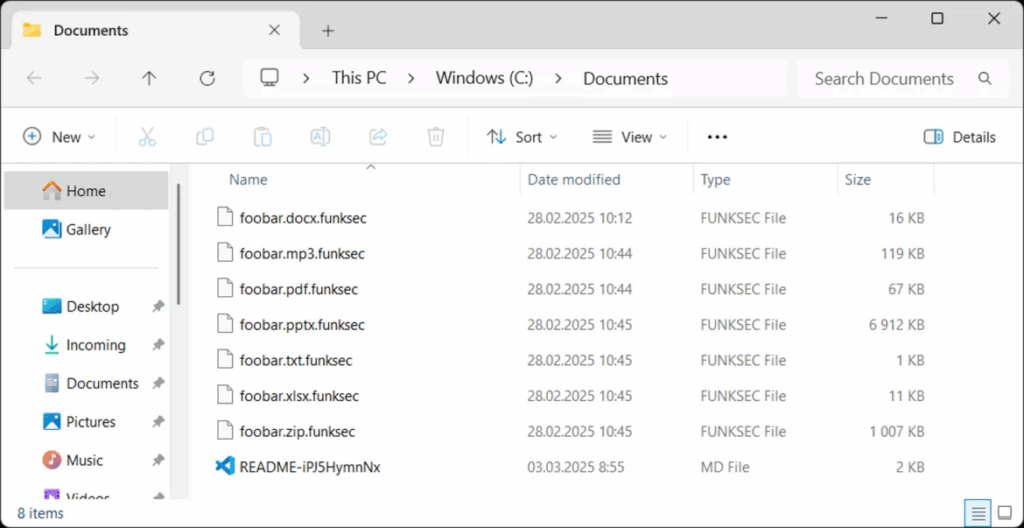

Il gruppo FunkSec, che ha iniziato le sue operazioni documentate a partire dal dicembre 2024, ha subito un arresto improvviso nel marzo 2025, lasciando dietro di sé 172 vittime, concentrate in Stati Uniti, India e Brasile. La particolarità del gruppo risiedono nella scelta del linguaggio Rust per lo sviluppo del malware, utilizzando librerie come orion-rs 0.17.7 con algoritmi Chacha20 e Poly1305, e un sistema di encryption a blocchi da 128 byte che incrementa la dimensione dei file criptati del 37%.

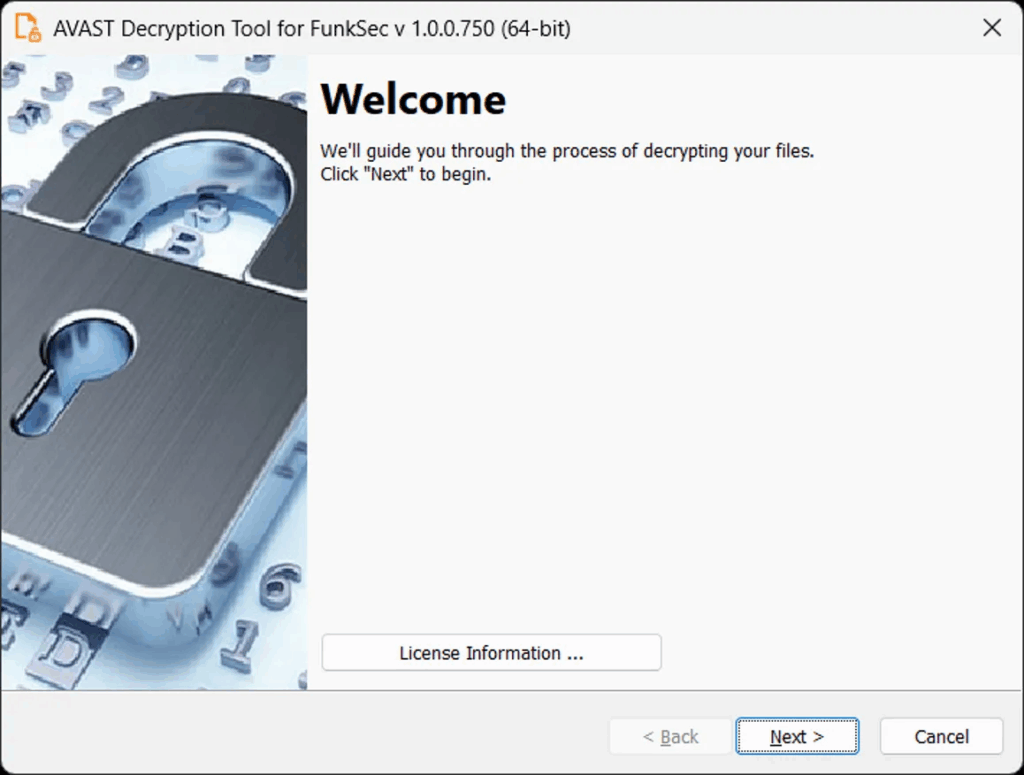

A fronte di queste minacce, Gen Digital ha rilasciato un decryptor gratuito tramite la piattaforma No More Ransom, supportato anche da Avast, che ha sviluppato versioni compatibili per ambienti Windows 64-bit e 32-bit. Il decryptor è stato costruito senza che venisse rivelato pubblicamente il metodo di sviluppo, ma secondo diverse analisi, potrebbe sfruttare una debolezza nella struttura dei metadata o nel padding utilizzato nei file cifrati.

Parallelamente, FunkSec ha fatto uso dell’intelligenza artificiale per automatizzare circa il 20% delle operazioni legate alla generazione di tool e modelli di phishing, contribuendo a rafforzare il proprio arsenale senza disporre di competenze particolarmente sofisticate. Alcune delle sue note di riscatto prendevano la forma di file README-{random}.md, mentre l’estensione di file cifrati era tipicamente .funksec.

Variante Linux di Gunra ransomware: 100 threads per encryption accelerata

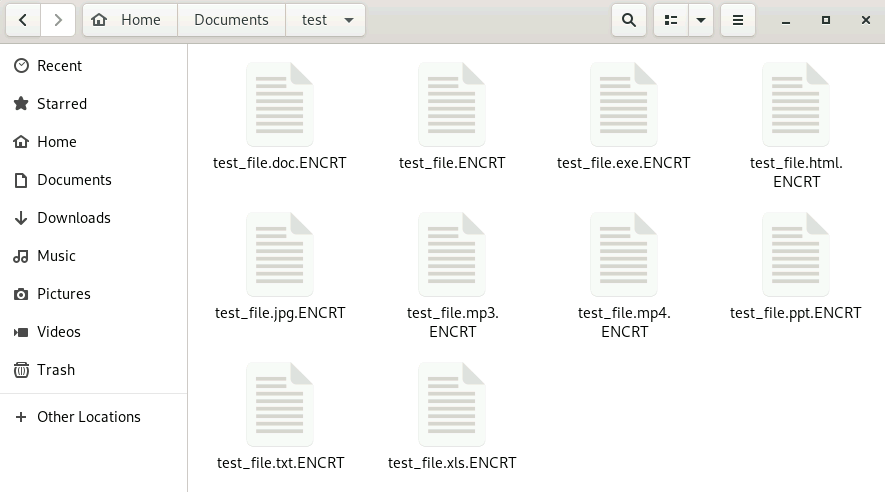

Il gruppo Gunra, già noto per attacchi ransomware su ambienti Windows, ha recentemente sviluppato una variante nativa per Linux. Analizzata da Trend Micro, questa nuova versione si distingue per l’uso massiccio della multi-threaded encryption, arrivando a lanciare 100 thread paralleli per file, con capacità di cifratura parziale per ottimizzare il tempo di attacco.

Questa evoluzione consente operazioni estremamente rapide su sistemi multi-core, riducendo drasticamente il downtime necessario per causare danni significativi. L’assenza di una ransom note indica una strategia orientata principalmente alla exfiltration rapida e alla doppia estorsione. Il malware utilizza encryption selettiva per minimizzare l’impatto sui sistemi di rilevamento comportamentale, e si inserisce in un trend sempre più rilevante di attacchi ransomware cross-platform. Le modalità di diffusione includono phishing mirato, l’uso di exploit zero-day e la persistence garantita tramite backdoor. L’obiettivo principale resta l’ambiente Linux, spesso sottovalutato in contesti aziendali nonostante la sua presenza diffusa in server mission-critical. Gunra ha dimostrato di adattarsi rapidamente, sfruttando vulnerabilità software per guadagnare accesso iniziale e spostarsi lateralmente in ambienti cloud.

Heist fallito con Raspberry Pi nella rete ATM

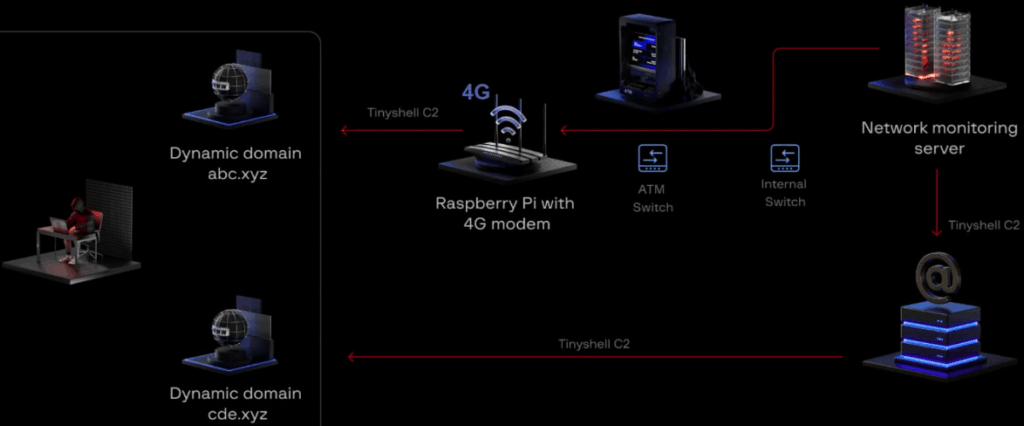

Una delle operazioni più inquietanti sul piano ibrido è attribuita al gruppo LightBasin, che ha tentato un sofisticato attacco installando un Raspberry Pi con modem 4G in una filiale bancaria. Il dispositivo, connesso allo switch di rete ATM, ha creato un canale outbound invisibile, aggirando i firewall perimetrali e permettendo l’accesso remoto ai sistemi interni della banca.

Durante l’analisi forense condotta da Group-IB, è stato rilevato l’uso di una backdoor open-source denominata TinyShell, mascherata da processo lightdm, per mantenere la persistenza e garantire il controllo remoto attraverso il beaconing periodico verso la porta 929. L’obiettivo finale del gruppo era l’installazione del Caketap rootkit, un componente sofisticato capace di manipolare le risposte dell’Hardware Security Module per autorizzazioni fraudolente agli sportelli ATM. Sebbene l’attacco sia stato interrotto prima della fase finale, l’incidente ha scatenato l’attenzione degli operatori bancari sulla necessità di monitoraggio fisico delle filiali e degli switch di rete. LightBasin è già noto alla comunità per azioni simili, e Mandiant lo ha associato a una serie di campagne bancarie sofisticate su Oracle Solaris.

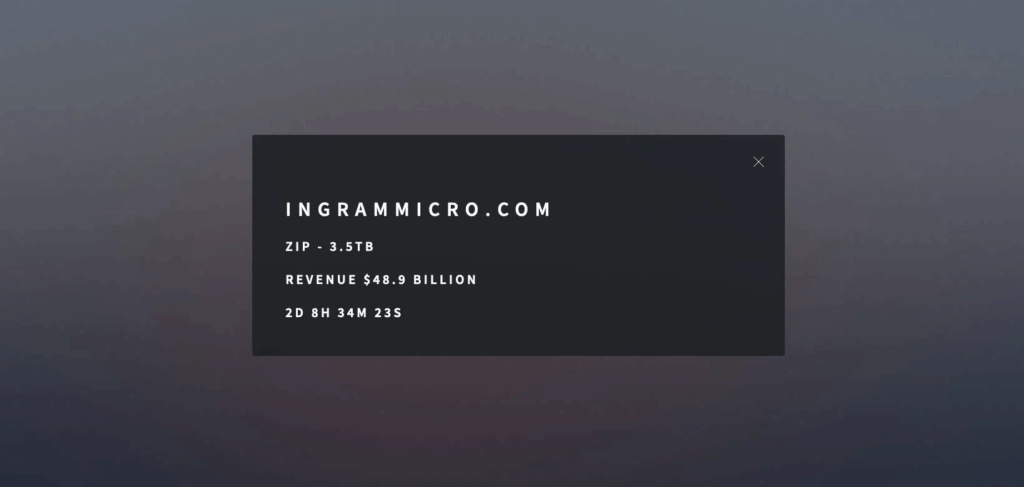

SafePay contro Ingram Micro: estorsione su 3.5 TB di dati

Il gruppo SafePay ha colpito il distributore globale Ingram Micro, annunciando la compromissione di 3.5 terabyte di dati e minacciando la pubblicazione entro il 1° agosto. L’attacco ha causato un outage multi-day su vari servizi, incluso il portale META security, con evidenti problemi di ripristino e comunicazione da parte dell’azienda.

Le vittime hanno riscontrato ritardi nella supply chain e nella gestione dei partner IT, mentre alcuni subdomini della piattaforma risultavano ancora offline il 9 luglio, data annunciata per il completo ripristino. Il gruppo SafePay, noto per operazioni di double extortion, ha combinato esfiltrazione e encryption dei dati, seguendo un modello consolidato che mira a colpire infrastrutture strategiche e ottenere il massimo impatto mediatico e finanziario. L’assenza di risposte ufficiali da parte dell’azienda ha sollevato critiche interne, mentre i provider cloud come Azure e AWS, utilizzati da Ingram Micro, hanno elevato il livello di allerta. Le implicazioni toccano aspetti di GDPR, compliance, e gestione delle crisi reputazionali. Le aziende che dipendono da Ingram Micro sono state costrette a diversificare le fonti e a investire in resilienza, segmentazione della rete e monitoraggio basato su AI.

Ricerca AI su FunkSec: phishing, encryptor e nuove barriere abbassate

La seconda fase dell’analisi su FunkSec rivela un utilizzo sempre più avanzato dell’intelligenza artificiale. Secondo una ricerca interna a Gen Digital, il gruppo ha fatto ricorso all’AI non solo per generare modelli di phishing, ma anche per costruire encryptor personalizzati, riducendo il gap tecnico che normalmente separa i gruppi meno esperti da quelli professionisti. Questo abbassamento della soglia di ingresso nella scena ransomware implica rischi emergenti per le aziende, poiché l’AI permette anche a attori inesperti di sferrare attacchi strutturati. FunkSec AI rappresenta dunque un caso studio nella nuova generazione di ransomware assistito, dove dataset pubblici, tool generativi e linguaggi moderni come Rust si combinano per costruire minacce su scala. L’uso di estensioni proprietarie, l’elusione di processi critici come chrome.exe o servizi print spooler, e l’aggiunta di metadata cifrati, dimostrano come il gruppo abbia integrato AI e crittografia avanzata in maniera modulare, mirando a specifici segmenti di file system ed evitando quelli a bassa redditività (.7z, .aac, .ai).

Escalation delle minacce e difese multilivello

I ransomware FunkSec e Gunra, insieme a gruppi come LightBasin e SafePay, hanno evidenziato una ibridazione crescente delle minacce, in cui attacchi fisici, linguaggi avanzati, e intelligenza artificiale si combinano per aggirare difese tradizionali. Le aziende più esposte si trovano a dover implementare difese multilivello, isolando le reti ATM da quelle interne, applicando principi di least privilege, e integrando sistemi EDR su server Linux. La segmentazione proattiva, il patching tempestivo, l’uso di backup offline e il monitoraggio AI-driven emergono come strumenti essenziali per mitigare gli impatti, ridurre falsi positivi e rafforzare la resilienza organizzativa. L’intervento della community, la condivisione di IOC, e iniziative come No More Ransom restano fondamentali per arginare l’escalation delle minacce. Ma è evidente che il 2025 ha già tracciato una direzione netta: il ransomware è sempre più veloce, ibrido e automatizzato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.