Una serie di eventi evidenziano la sofisticazione crescente delle minacce, la centralità dell’ingegneria sociale AI-driven che richiede anche un consolidamento strategico del mercato della cybersecurity. Sul fronte delle intrusioni, il gruppo Shinyhunters, già noto per attacchi ad alto profilo, ha colpito duramente diversi clienti Salesforce, esfiltrando dati sensibili e innescando campagne di estorsione mirate. In parallelo, Palo Alto Networks ha annunciato un’acquisizione da 25 miliardi di dollari per CyberArk, rafforzando la sua leadership nel controllo degli accessi privilegiati. Sul versante dell’analisi delle minacce, Palo Alto e Trend Micro tracciano le evoluzioni dei gruppi Muddled Libra e UNC3886, che sfruttano intelligenza artificiale e vulnerabilità zero-day in ambienti critici.

Attacchi Shinyhunters su Salesforce

Il gruppo Shinyhunters, tracciato come UNC6040, ha orchestrato un’ondata di attacchi contro clienti di Salesforce, impiegando tattiche di vishing avanzato che hanno consentito il furto di credenziali e token multifattore tramite social engineering. Fingendosi personale di supporto IT, gli attaccanti hanno convinto i dipendenti a inserire codici malevoli in ambienti Salesforce legittimi. Il trucco ha previsto l’uso di app OAuth rinominate, come una versione contraffatta del Data Loader, e link phishing per sottrarre sessioni Okta attive. Le vittime confermate includono Qantas, che ha registrato l’esfiltrazione di dati di oltre 5,7 milioni di utenti, Allianz Life con 1,4 milioni, e vari brand del gruppo LVMH, tra cui Louis Vuitton, Dior e Tiffany. Anche Adidas ha segnalato accessi non autorizzati. Nonostante Salesforce non presenti vulnerabilità dirette, gli attacchi dimostrano la fragilità dell’anello umano nella catena difensiva, evidenziando quanto il social engineering resti una leva primaria per gruppi organizzati. Gli attaccanti monetizzano gli accessi vendendoli su forum specializzati, minacciando leak pubblici in caso di mancato pagamento. L’analisi dei pattern mostra sovrapposizioni con il gruppo UNC3944, noto anche come Scattered Spider, suggerendo condivisione di tool e operatori. Alcuni arresti negli Stati Uniti e nel Regno Unito hanno rallentato le operazioni, ma non ne hanno fermato l’attività del tutto. Le aziende colpite stanno reagendo con una stretta sulle applicazioni connesse, introducendo autenticazione multifattore più rigorosa, limitando gli IP trusted e affidandosi a strumenti comportamentali come Salesforce Shield. La community di threat intelligence ha pubblicato IOC tempestivi, mentre la formazione interna dei dipendenti su vishing e attacchi vocali AI è ora una priorità. Il caso segna un salto di qualità nelle campagne di furto su piattaforme CRM cloud, colpendo settori come l’aviazione, l’assicurazione e il lusso, con implicazioni finanziarie e reputazionali elevate.

Deal Palo Alto per acquisire CyberArk

Il 25 luglio 2025, Palo Alto Networks ha annunciato l’acquisizione di CyberArk per un valore complessivo di 25 miliardi di dollari in una combinazione di contanti e azioni. L’operazione, destinata a concludersi nella seconda metà dell’anno fiscale 2026, rappresenta la più grande acquisizione mai realizzata da Palo Alto e risponde a un’esigenza strategica: rafforzare le capacità di gestione delle identità privilegiate in un mondo dove le identità machine-to-machine superano quelle umane di 40 a 1. CyberArk porta in dote competenze avanzate nella privileged access management, soprattutto in contesti enterprise e cloud-native. L’integrazione con la piattaforma Palo Alto consentirà una gestione unificata di identità, endpoint, reti e ambienti cloud. Il CEO Nikesh Arora ha enfatizzato la centralità di un approccio AI-first, capace di identificare e bloccare accessi anomali in tempo reale, integrando behavior analytics, contestualizzazione e automazione delle policy di accesso. L’operazione mira a semplificare l’architettura di sicurezza, riducendo la dipendenza da soluzioni multi-vendor e favorendo una piattaforma unica espandibile tramite add-on. I clienti CyberArk continueranno a ricevere supporto continuativo, mentre gli investitori beneficeranno di un valore aggiunto diretto e di sinergie future. Il mercato ha accolto positivamente la notizia, con un rialzo delle azioni e commenti favorevoli da analisti che vedono nell’unione una risposta concreta alle sfide dell’identità digitale nell’era degli agent AI autonomi.

Tattiche di Muddled Libra

Il gruppo Muddled Libra, già noto come Scattered Spider, ha ulteriormente raffinato le sue tecniche di attacco, abbandonando il solo furto di crypto wallet per puntare alla disruption diretta delle infrastrutture aziendali. Le ricerche di Unit 42 di Palo Alto rivelano una struttura composta da più team distribuiti, specializzati in vishing, persistence e attacchi laterali automatizzati. Gli attaccanti impersonano operatori help desk utilizzando voci deepfake generate da modelli vocali AI, ottenendo accesso a credenziali legittime e aggirando difese MFA. Una volta all’interno, distruggono macchine virtuali su ambienti ESXi, causando downtime prolungati e interruzioni di servizio. Le vittime principali includono realtà dei settori aviation, retail alimentare e finance, con impatti stimati superiori a 400 milioni di dollari per singola azienda. Muddled Libra sfrutta gap di visibilità in ambienti cloud-first, adottando una strategia che combina social engineering avanzato con tecniche distruttive su infrastrutture SaaS e IaaS. Il gruppo ha stretto alleanze operative con formazioni ransomware come DragonForce, aumentando l’efficacia della fase di estorsione. Le organizzazioni colpite sono invitate a rafforzare i controlli condizionali sugli accessi, applicare analisi comportamentale su larga scala e pianificare strategie di resilienza che coinvolgano anche il livello esecutivo, spesso escluso dai piani di risposta alle minacce. La sofisticazione del gruppo evidenzia la necessità di strategie anti-AI, in cui machine learning viene utilizzato per identificare deepfake, anomalie nei flussi di autenticazione e navigazione non convenzionale nelle reti. Muddled Libra segna un cambio di paradigma: dall’esfiltrazione alla distruzione mirata, con attacchi rapidi, modulari e adattivi.

Rivisitazione tattiche UNC3886

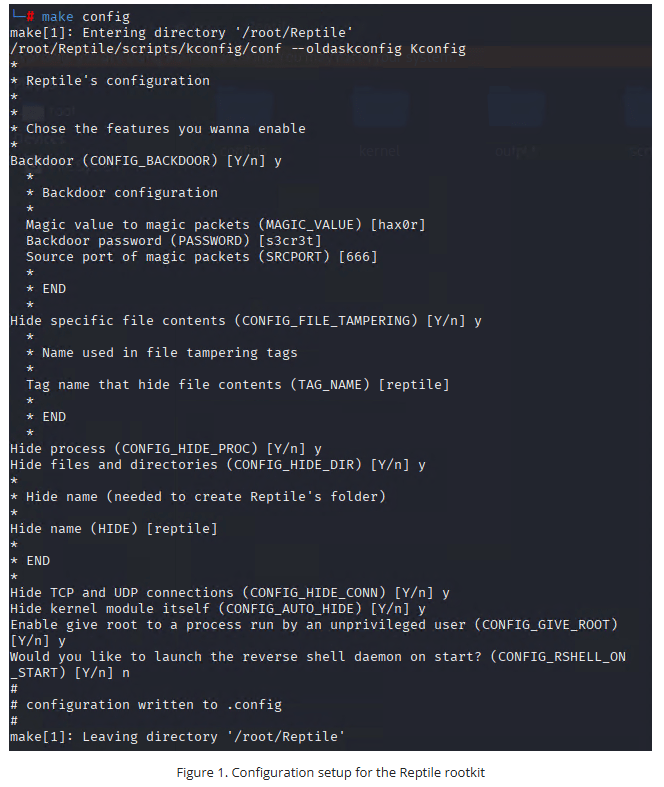

Trend Micro ha aggiornato il proprio report su UNC3886, un gruppo APT cinese attivo dal 2021 e focalizzato su target strategici nei settori difesa, telecomunicazioni e high-tech. Le campagne più recenti hanno colpito infrastrutture critiche in Asia-Pacifico e America Latina, sfruttando vulnerabilità zero-day in ambienti VMware, in particolare vCenter e ESXi, per ottenere persistenza di lungo periodo. UNC3886 utilizza rootkit a livello kernel, strumenti malware sviluppati in-house e protocolli di comunicazione offuscati per eludere il rilevamento. La loro capacità di movimento laterale in ambienti segmentati e la perizia nell’esfiltrazione di dati sensibili indicano un orientamento all’intelligence e all’espionaggio di lungo termine. Il gruppo impiega anche tecnologie AI per evadere le difese comportamentali e generare C2 dinamici. Trend Micro sottolinea l’importanza di patching tempestivo, monitoraggio dei log di ESXi e l’uso di EDR avanzati per mitigare il rischio. Le difese consigliate includono analisi comportamentale, isolamento delle istanze VMware, e verifica dei privilegi con audit frequenti della supply chain digitale. Il report fornisce indicatori di compromissione aggiornati e suggerisce una pianificazione più aggressiva del threat hunting interno. L’attività di UNC3886 conferma la crescente sofisticazione degli APT statali e la necessità di una collaborazione continua tra vendor, CERT e analisti threat intelligence per contenere la finestra di exploit.

Il 2025 si sta rivelando un anno cardine per la cybersecurity, segnato dall’escalation di attacchi avanzati basati su AI, dalla convergenza tra furto dati e sabotaggio operativo, e da un forte movimento di consolidamento delle piattaforme di difesa. Il social engineering AI-driven, come quello adottato da Muddled Libra, supera le barriere tradizionali della MFA telefonica, richiedendo nuovi approcci biometrici e una verifica a più livelli. In parallelo, gruppi APT come UNC3886 ridefiniscono il concetto di persistenza, operando in silenzio su hypervisor vulnerabili e bypassando intere architetture di sicurezza. La risposta delle imprese passa attraverso investimenti in tecnologie predittive, l’adozione di architetture zero trust estese all’identità macchina, e la scelta di piattaforme integrate, come quella che nascerà dalla fusione tra Palo Alto e CyberArk. In questo scenario, ogni incidente, acquisizione o ricerca rappresenta un tassello di un ecosistema che evolve, dove la velocità di adattamento è l’unico vero differenziale competitivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.