I ricercatori di FortiGuard Labs hanno scoperto una nuova campagna phishing che sfrutta email sofisticate e allegati malevoli per diffondere UpCrypter, un malware che funge da loader per RAT come PureHVNC, DCRat e Babylon RAT. L’operazione dimostra un’evoluzione marcata delle tecniche di offuscamento e social engineering, con impatti significativi per aziende e organizzazioni di diversi settori. Gli attaccanti utilizzano email dall’apparenza credibile, con allegati HTML che reindirizzano a pagine phishing personalizzate sul dominio della vittima, un dettaglio che aumenta notevolmente la probabilità di successo. Una volta avviato, il processo porta al download di script JavaScript offuscati e infine all’esecuzione di UpCrypter, che decifra ed esegue payload remoti, garantendo accesso persistente e controllo totale sui sistemi infetti.

Cosa leggere

Tattiche phishing e pagine malevole

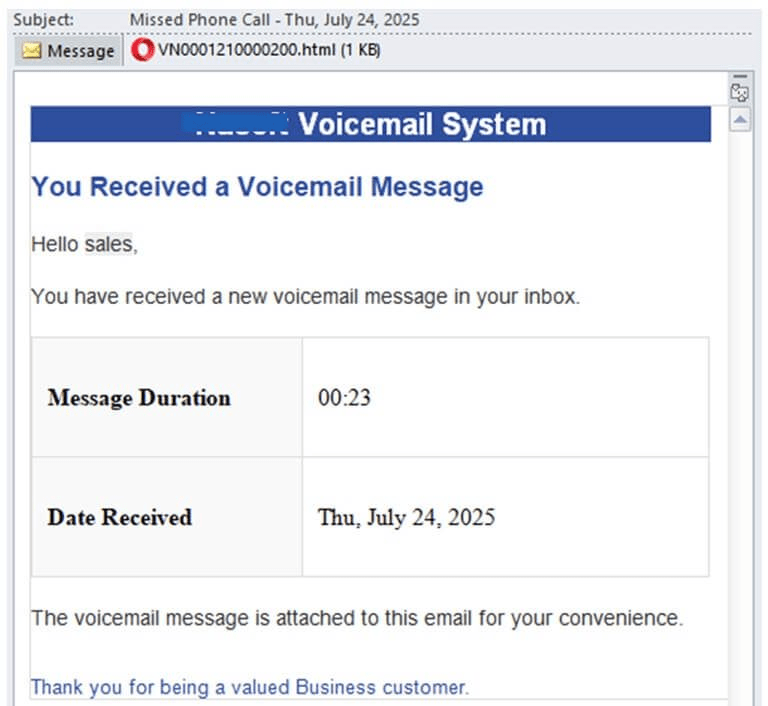

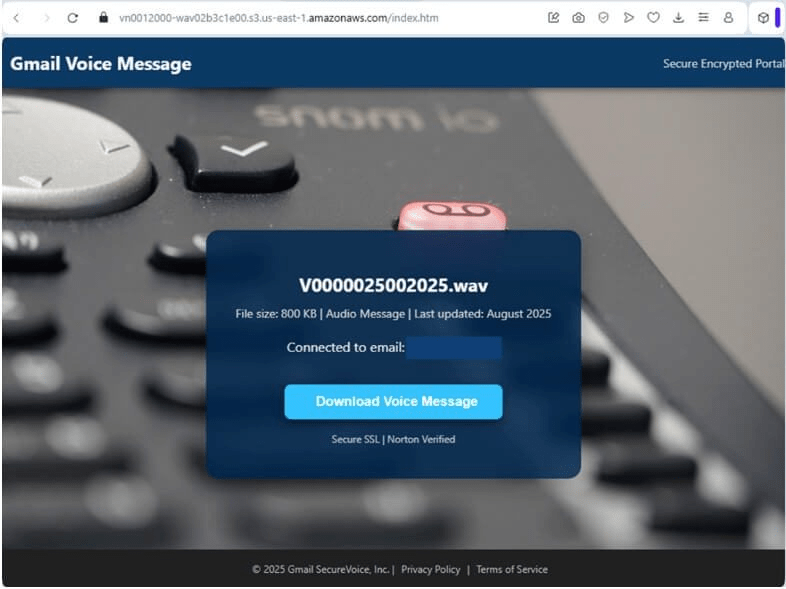

Le email di questa campagna presentano oggetti come “Missed Phone Call – ” o finti ordini di acquisto, con allegati HTML che reindirizzano automaticamente dopo pochi millisecondi a siti compromessi come tridevresins.com o maltashopping24.com. Gli script contenuti negli allegati sfruttano tecniche di obfuscation basate su XOR e Base64, sopprimono errori JavaScript e verificano parametri del browser per evitare analisi automatizzate. Le pagine di destinazione mostrano interfacce personalizzate con il logo e il dominio della vittima, proponendo falsi messaggi di voicemail o documenti di business e spingendo al download di un archivio ZIP contenente il dropper.

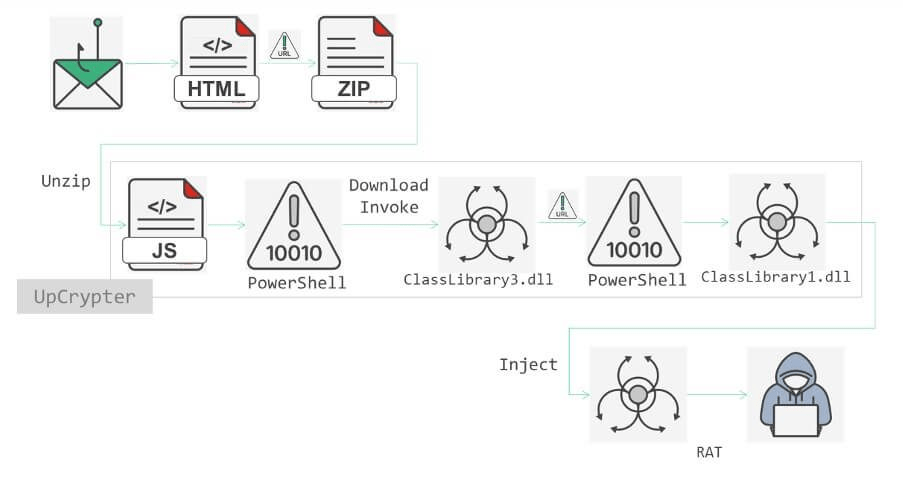

Analisi del dropper JavaScript

Il dropper è uno script fortemente offuscato distribuito in un file ZIP che decodifica stringhe con algoritmi custom, utilizza funzioni eval per l’esecuzione dinamica e raccoglie informazioni preliminari sul sistema. Contatta i server di comando e controllo, scarica UpCrypter e procede all’installazione con tecniche anti-sandbox e anti-analisi. Alcune varianti adottano anche VBS o PowerShell per eseguire escalation dei privilegi e garantire persistenza tramite modifiche al registry di Windows.

Funzionalità di UpCrypter

Una volta installato, UpCrypter decifra i payload ricevuti dai C2 ed esegue RAT direttamente in memoria. Tra le funzioni principali figurano l’iniezione in explorer.exe per mascherare i processi, la trasmissione cifrata che imita traffico HTTPS legittimo, la raccolta di screenshot e keylogging, l’accesso alla clipboard e il furto di credenziali, la persistenza tramite scheduled tasks e hook a livello kernel, oltre a tecniche anti-debugging e rotazione dinamica dei server C2.

Dettaglio tecnico: decrittazione dei payload

UpCrypter utilizza AES-256 in modalità CBC con chiavi hard-coded derivate da SHA-256 e IV incorporato. La decrittazione avviene interamente in memoria tramite chiamate a VirtualAlloc, con esecuzione diretta di shellcode e validazione HMAC per garantire l’integrità. L’uso di PKCS7 per il padding riduce anomalie e, caricando tutto in RAM, il malware evita tracce su disco e complica notevolmente le indagini forensi.

RAT distribuiti tramite UpCrypter

Il malware distribuisce tre RAT principali: PureHVNC, che fornisce un accesso remoto invisibile tramite VNC nascosto; DCRat, che funziona come backdoor completa in grado di eseguire comandi shell ed estrarre token di autenticazione; e Babylon RAT, che mira alle credenziali salvate nei browser e le esfiltra via FTP. Tutti questi strumenti condividono capacità di persistenza a lungo termine, evasione tramite certificati rubati e possibilità di mappare reti interne per ulteriori movimenti laterali.

Tecniche di evasione e persistenza

La campagna si distingue per l’uso di offuscamento multilivello, con stringhe codificate in Base64 annidati, variabili con nomi randomizzati, mutex per garantire l’unicità dell’esecuzione e watchdog thread che riavviano i processi terminati. Vengono utilizzati algoritmi di domain generation per la rotazione dei C2, traffico HTTPS camuffato da legittimo e comandi PowerShell per disabilitare Windows Defender. In alcuni casi, UpCrypter adotta il caricamento riflessivo di DLL, tecnica che permette l’esecuzione senza scrittura su disco e che complica notevolmente le attività di rilevamento.

Indicatori di compromissione

Gli indicatori emersi includono domini come tridevresins.com, maltashopping24.com e brokaflex.com, file come upcrypter.dll salvato in %AppData%, chiavi di registro create sotto HKCU\Software\Microsoft\Windows\CurrentVersion\Run\UpCrypter, mutex con prefissi dedicati come UpCrypter_*, traffico POST cifrato verso endpoint /api/v1 e user-agent mascherati in stile Mozilla/5.0 Windows NT. Fortinet ha pubblicato ulteriori IOC, inclusi hash e certificati rubati, tramite il circuito MISP.

Raccomandazioni di difesa

FortiGuard consiglia di abilitare MFA sugli account aziendali, filtrare gli allegati HTML a livello di gateway, adottare EDR con capacità di memory scanning, monitorare i cambiamenti sospetti del registro di sistema, formare i dipendenti per riconoscere email sospette e implementare policy di zero-trust con segmentazione di rete. A questo si aggiunge l’uso regolare di backup e procedure di incident response aggiornate, fondamentali per ridurre i tempi di recupero in caso di compromissione.

Implicazioni per aziende e evoluzione della campagna

Le aziende colpite rischiano perdita di proprietà intellettuale, esposizione di credenziali sul dark web, danni reputazionali e sanzioni regolatorie in caso di mancata protezione dei dati. I costi di remediation possono essere molto elevati e spingono molte organizzazioni ad adottare framework come NIST e ISO 27001. La campagna, attiva dal 2025, ha già mostrato capacità di adattamento, passando da temi di voicemail a finti ordini di acquisto e integrando RAT multipli. Gli analisti prevedono ulteriori varianti, con domini e tattiche di social engineering sempre più convincenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.