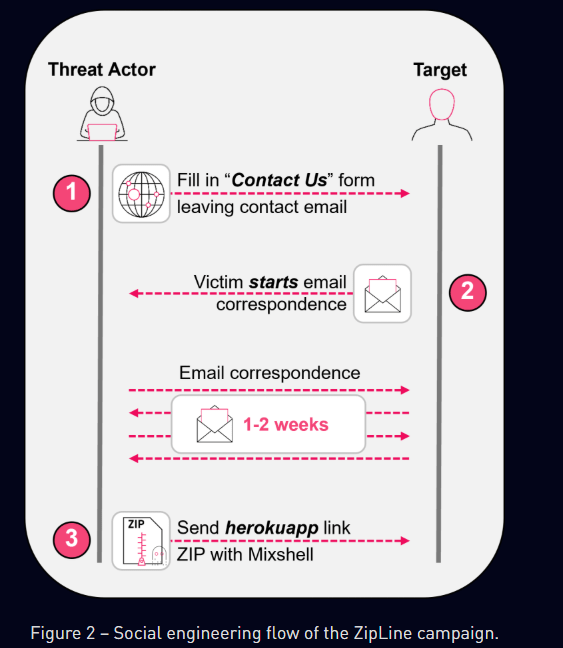

Ricercatori di Check Point hanno scoperto la campagna Zipline, una sofisticata operazione di phishing inverso che prende di mira aziende manifatturiere statunitensi considerate critiche per la supply chain. A differenza del phishing tradizionale, la campagna si basa su un’inversione del flusso: gli attaccanti compilano i moduli di contatto sui siti aziendali e sono quindi le stesse vittime ad avviare il primo scambio via email. Questa tecnica consente di eludere i filtri anti-spam e di costruire rapporti di fiducia con conversazioni che possono durare fino a due settimane. Fingendosi potenziali partner commerciali interessati a collaborazioni, gli attaccanti utilizzano temi attuali come le trasformazioni legate all’intelligenza artificiale per sembrare credibili. Quando la fiducia è consolidata, inviano archivi ZIP ospitati su piattaforme affidabili come Herokuapp. Al loro interno si trova un file .lnk malevolo che installa MixShell, un impianto in-memory capace di comunicare con un C2 basato su DNS.

Cosa leggere

Inizio del contatto tramite form

Gli attaccanti sfruttano i moduli “Contattaci” sui siti delle vittime, evitando così i controlli degli email gateway. La prima risposta arriva direttamente dall’azienda bersaglio, e da quel momento si instaura uno scambio prolungato che simula reali trattative di business. Vengono discussi temi come riunioni, accordi o partnership, fino all’invio di un presunto NDA contenuto in un file ZIP. Alcune varianti recenti includono email a tema AI Impact Assessment, un pretesto particolarmente efficace per il contesto industriale.

Gli archivi sono ospitati su sottodomini Herokuapp, sfruttando la reputazione della piattaforma per ridurre i sospetti. Altre misure di social engineering comprendono la registrazione di domini statunitensi intestati a LLC legittime e la creazione di siti template che danno ulteriore credibilità all’operazione.

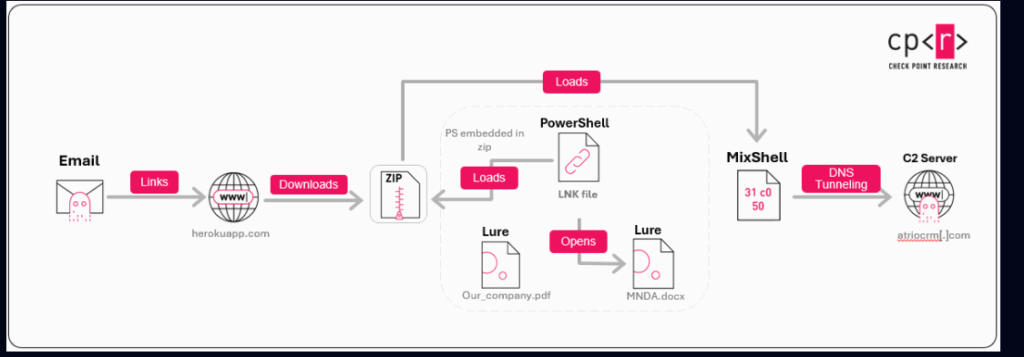

Catena di infezione Zipline

La catena malevola parte dall’apertura del file ZIP, che contiene documenti lure in formato PDF o DOCX insieme al file .lnk infetto. Quest’ultimo esegue uno script PowerShell che localizza il contenuto dell’archivio, bypassa l’AMSI e sostituisce placeholder per eseguire un payload nascosto. La persistenza viene ottenuta tramite TypeLib hijack sul CLSID del Web Browser di Windows, che richiama uno script JScript offuscato in Base64 al riavvio.

Dettaglio tecnico: persistenza TypeLib hijack

MixShell sfrutta un TypeLib hijack legato al CLSID EAB22AC0. La tecnica consiste nella creazione di chiavi di registro COM che puntano a uno script .sct malevolo, codificato in Base64. All’avvio di Explorer, lo script decodifica il payload, rialloca memoria RWX tramite reflection ed esegue il codice shell, bypassando gli scanner file-based. Questo metodo garantisce persistenza e resistenza alla rimozione, mostrando la sofisticazione del malware.

Analisi di MixShell

L’impianto MixShell opera completamente in memoria, evitando di lasciare tracce sul disco. Utilizza record DNS TXT per comunicare con il server di comando e controllo, adottando l’HTTP come fallback. Le sue capacità includono trasferimento file, esecuzione comandi, funzioni di proxy inverso e sessioni interattive. Può rubare credenziali, catturare screenshot e registrare i tasti digitati, sfruttando un tunneling DNS che elude i firewall aziendali. Il malware integra tecniche anti-debug, offuscazione dinamica delle stringhe e iniezioni in processi trusted per sfuggire ai controlli EDR. L’uso di beacon periodici e la riduzione del traffico lo rendono particolarmente difficile da rilevare.

Tattiche di social engineering

L’elemento più innovativo della campagna è l’approccio di phishing inverso: essendo le vittime a inviare il primo messaggio email, la percezione di rischio si riduce drasticamente. Gli attaccanti rafforzano la credibilità fingendosi partner industriali con interessi nell’innovazione e nei progetti legati all’IA, registrano domini associati a società statunitensi e costruiscono siti credibili con template professionali. L’invio dell’archivio ZIP avviene solo dopo giorni di conversazione, rendendo difficile per i sistemi automatizzati segnalare l’attacco.

Indicatori di compromissione

Le analisi di Check Point hanno evidenziato marker specifici come stringhe hardcoded all’interno degli archivi ZIP, l’uso di sottodomini Herokuapp per il download, modifiche al registro legate al CLSID EAB22AC0 e comunicazioni DNS TXT sospette. Le varianti evolvono costantemente, con infrastrutture che ruotano su domini e IP differenti.

Difese contro Zipline

Le aziende possono ridurre l’impatto di campagne simili implementando filtri avanzati sui form di contatto, adottando EDR in grado di rilevare esecuzioni in-memory, monitorando i cambiamenti di registro e bloccando traffico DNS TXT anomalo. La formazione del personale, con simulazioni dedicate a scenari di phishing inverso, è cruciale per riconoscere segnali sottili di compromissione.

Evoluzione della campagna

Zipline è iniziata con semplici pretesti legati a NDA commerciali, ma si è rapidamente adattata introducendo temi di attualità come l’IA. L’uso di infrastrutture scalabili, domini intestati a LLC legittime e malware persistenti come MixShell suggerisce un’operazione organizzata, destinata a espandersi oltre gli Stati Uniti. Gli analisti ritengono probabile l’integrazione futura di moduli ransomware per aumentare l’impatto degli attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.