Le autorità statunitensi hanno annunciato una ricompensa fino a 9,17 milioni di euro per informazioni che portino all’identificazione o alla localizzazione di hacker del FSB coinvolti in attacchi a infrastrutture critiche, mentre Censys ha denunciato abusi legati a richieste di accesso provenienti da attori statali che sfruttano università e ricercatori accademici come proxy per operazioni offensive. Questi sviluppi tracciano un quadro netto: minacce ibride e spionaggio informatico si intrecciano con supply chain della conoscenza e con l’uso distorto di strumenti legittimi. Gli Stati Uniti puntano su bounty mirati per indebolire la rete di Unità Militare 71330 del Centro 16 FSB e i suoi alias storici, mentre il mondo della ricerca discute come filtrare le richieste senza soffocare l’apertura scientifica. La convergenza tra exploitation di vulnerabilità note e policy di accesso ai dataset di scansione rende urgente una governance tecnica e giuridica più matura, fondata su trasparenza, accountability e cooperazione internazionale.

Bounty USA contro gli ufficiali del FSB: obiettivi e portata

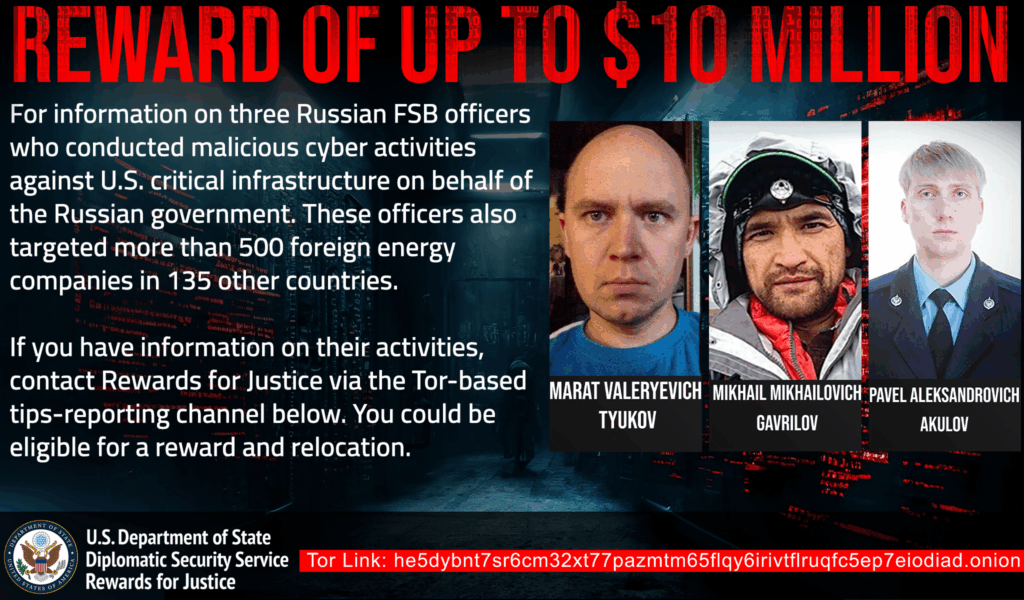

Il programma Rewards for Justice ha messo sul tavolo una ricompensa fino a 9,17 milioni di euro per informazioni utili contro Marat Valeryevich Tyukov, Mikhail Mikhailovich Gavrilov e Pavel Aleksandrovich Akulov, indicati come ufficiali del Centro 16 del FSB. Le indagini attribuiscono a queste figure una campagna pluriennale contro agenzie federali e operatori dell’energia, con più di 500 aziende colpite in oltre 135 Paesi. La scelta di una bounty così elevata segnala una strategia di disarticolazione dall’interno, pensata per attrarre informatori e favorire defezioni nella catena di comando, mentre il Tor sicuro e le misure di relocation promettono tutela per chi collabora. Questa impostazione riconosce che la conoscenza privilegiata delle TTP interne resta uno strumento determinante per anticipare intrusioni e movimenti laterali in reti sensibili.

Centro 16 FSB: profilo operativo e tattiche ricorrenti

Le attività attribuite al Centro 16 FSB combinano ricognizione globale, spear-phishing su misura e sfruttamento di falle note con tooling personalizzato. Gli alias storici come Berserk Bear, Blue Kraken, Crouching Yeti e le denominazioni industriali come Dragonfly evocano famiglie operative che hanno puntato a impianti energetici, enti regolatori e fornitori tecnologici. Gli operatori cercano persistence di lunga durata, curano i canali di C2 e investono in living-off-the-land per confondersi con il rumore di fondo. Il loro obiettivo non si limita alla raccolta di credenziali: la mappatura degli asset OT, il pivot tra IT e ICS e la preparazione di scenari di sabotaggio restano componenti strategici quando i target includono centrali, pipeline e grid operator.

CVE-2018-0171 su dispositivi Cisco: perché una vecchia falla resta pericolosa

Le autorità hanno richiamato l’attenzione su CVE-2018-0171, una RCE che affligge dispositivi Cisco ormai end-of-life. La persistenza di questa vulnerabilità illustra una verità scomoda: l’obsolescenza controllata resta una sfida irrisolta. Molte realtà mantengono in funzione apparati legacy per vincoli di budget o per il timore di downtime su reti mission critical. Gli attaccanti capitalizzano su questo debito tecnico, orchestrando scansioni massicce per individuare versioni vulnerabili, quindi iniettano payload per ottenere primi foothold da cui avviare escalation e lateral movement. La dinamica si ripete in telecomunicazioni, educazione e manifatturiero, con impatti che attraversano Nord America, Europa, Asia e Africa. La lezione è chiara: una CVE storica resta attivamente sfruttabile se l’ecosistema non adegua patching, segmentazione e asset management.

Impatto su infrastrutture critiche e governi locali: il perimetro si allarga

Le campagne attribuite al FSB hanno toccato governi locali USA, comunità tribali e settori aviation, minando servizi essenziali e continuità operativa. Gli attori lavorano a bassa rumorosità, combinano account compromessi con VPN di copertura, cifrano flussi di comando e usano proxy globali per eludere attribuzione rapida. L’obiettivo va oltre il furto di proprietà intellettuale: una ricognizione approfondita dei processi industriali produce conoscenza manipolabile in fasi successive, sia per sabotaggio sia come leva geopolitica. Ogni asset non inventariato e ogni eccezione non documentata diventa un punto cieco che prolunga la finestra di dwell time.

Censys: dal progetto accademico al termometro della superficie esposta

La crescita di Censys, nata come iniziativa accademica e poi trasformata in piattaforma commerciale, ha reso possibile una mappatura continua di servizi IPv4 e IPv6 a livello globale. Il dato più dirompente è l’ordine di grandezza: centinaia di milioni di servizi IPv4 visibili delineano una superficie d’attacco viva in rapida evoluzione. La piattaforma è diventata una fonte primaria per difensori, ricercatori e red team che intendono vedere come vedono gli attaccanti. Proprio questa visibilità la rende a sua volta oggetto di abusi: attori statali cercano di mascherare operazioni offensive dietro richieste accademiche formalmente legittime, sfruttando barriere linguistiche, prestigio istituzionale e lacune nei processi di due diligence.

Abusi statali e università proxy: il dilemma dell’accesso “aperto ma sicuro”

Il paper presentato a SIGCOMM ha messo in luce la zona grigia in cui policy di accesso e geopolitica si sovrappongono. Censys segnala richieste artefatte, piani di ricerca inconsistenti e identità poco verificabili che suggeriscono tentativi di coprire attività governative. La piattaforma ha risposto con tier di accesso, ritardi intenzionali sui dati più sensibili e controlli manuali per le richieste ad alto rischio. La comunità accademica si trova così a bilanciare apertura e responsabilità, perché un dataset in tempo quasi reale può facilitare tanto la difesa quanto l’exploitation. La presenza di messaggi vitriolici e occasionali minacce contro lo staff di piattaforme di scansione mostra quanto il dibattito sia ormai polarizzato e quanto occorra una cornice etica condivisa che differenzi ricerca legittima da copertura offensiva.

Scansioni di Internet come bene comune: trasparenza, ritardi e integrità scientifica

Se mappare Internet aiuta a scoprire sistemi esposti e a prevenire incidenti, l’uso secondario degli stessi dati richiede governance. Una possibile via consiste nell’adozione di modelli di trasparenza che esplicitino chi chiede cosa, con audit ex post su query e finalità dichiarate, salvaguardando al contempo la privacy di operatori e utenti finali. Ritardi calibrati e fidelity ridotta su segmenti sensibili possono spezzare il legame temporale che rende un pannello di esposizione immediatamente sfruttabile. La sfida sta nel non degradare la qualità della ricerca mentre si riduce l’appeal per campagne offensive camuffate.

Supply chain della conoscenza: quando la ricerca diventa vettore

Il nodo irrisolto è la supply chain della conoscenza. Università, laboratori e start-up operano in un ecosistema connesso dove biblioteche dati, API e strumenti di scanning circolano liberamente. Gli attori statali possono infiltrarsi con borse di studio, partnership e mandati di ricerca che celano finalità dual use. Serve una due diligence multilivello: verifica identità, piani sperimentali coerenti, sponsor dichiarati, e soprattutto accountability sulle ricadute. Un comitato etico tecnico-giuridico con potere di veto sulle richieste più sensibili aiuterebbe a ridurre il margine di abuso senza chiudere le porte alla ricerca genuina.

Dalla CVE alla resilienza organizzativa: oltre il patching di emergenza

Gli attacchi che sfruttano CVE note ricordano che il patching resta essenziale ma non sufficiente. La resilienza richiede inventari aggiornati, asset discovery continuo, segmentazione forte, controlli di egress, telemetria ad alta fedeltà e caccia alle minacce orientata a pattern di persistenza tipici di gruppi come quelli legati al FSB. La minimizzazione dei privilegi, la rotazione delle chiavi, la gestione delle versioni e l’hardening dei servizi esposti riducono la superficie utile agli avversari. Le esercitazioni congiunte tra SOC, OT security e risk management allineano i piani di risposta quando un foothold in IT cerca il salto verso ICS.

Il ruolo delle taglie nella strategia di contrasto: deterrenza e intelligence

La bounty statunitense agisce su due piani. Sul piano tattico, incentiva insider ed ex affiliati a fornire indicazioni verificabili su infrastrutture di C2, identità operative e collaboratori indiretti. Sul piano strategico, segnala che gli Stati Uniti intendono alzare il costo politico delle operazioni coperte da ombrello statale, includendo la dimensione reputazionale e la frammentazione delle reti avversarie. Quando una unità sa che il suo perimetro umano può produrre fughe di notizie ben remunerate, la cohesion interna si indebolisce e la superficie d’errore aumenta. In parallelo, la condivisione di IOC e TTP resta vitale per tradurre le soffiate in azioni difensive tempestive.

Etica della ricerca e sicurezza nazionale: una convivenza possibile

La denuncia di Censys suggerisce che la ricerca aperta non è incompatibile con la sicurezza nazionale, purché si adottino regole chiare e verifiche proporzionate. L’equità di accesso per studenti e ricercatori senza pedigree può convivere con tier progressivi se i criteri sono trasparenti, riproducibili e dotati di meccanismi d’appello. Le barriere linguistiche non devono trasformarsi in barriere sistemiche: strumenti di supporto e mentorship possono ridurre i falsi negativi che penalizzano la ricerca legittima. Allo stesso tempo, pattern rivelatori di finalità offensive — come urgenze immotivate, mancanza di ipotesi verificabili o sponsor opachi — vanno identificati e contenuti.

Verso una cooperazione strutturata: standard, audit e fiducia

Per uscire dalla logica emergenziale serve una cooperazione strutturata tra piattaforme di scanning, accademia, Agenzie nazionali e operatori privati. Standard di settore su log di accesso, metadati delle richieste, citabilità dei dataset e conservazione delle prove creano una catena di fiducia a prova di audit. La condivisione selettiva con ritardi tecnici per segmenti ad alto rischio tutela l’interesse pubblico, mentre accordi quadro definiscono responsabilità e limiti d’uso. In questo modo, la ricerca difensiva beneficia di dati affidabili, e gli abusi incontrano attrito sufficiente a scoraggiarne la scalabilità.

Anatomia di uno sfruttamento “old CVE, new ops”

Il successo operativo su CVE datate come CVE-2018-0171 deriva da una pipeline collaudata: enumerazione massiva con focus su banner, TLS fingerprints e idiosincrasie di protocollo; classificazione per versione e famiglia hardware; verifica non intrusiva della suscettibilità; sfruttamento modulare con payload stabili; stabilizzazione del C2 su canali ridondanti; mimetizzazione tramite comandi nativi e telemetria ridotta. Dal lato difensivo conviene rompere l’automazione dell’avversario: rinomina servizi, varia user-agent leciti, imponi mutual TLS dove possibile, nascondi banner, filtra protocolli legacy e controlla egress con regole che negano per default e consentono per eccezione. In ambienti OT, la mappa accurata dei flussi e la micro-segmentazione impediscono al foothold di trasformarsi in compromissione sistemica, mentre decoys e telemetria di alta qualità accelerano la rilevazione di pattern riconoscibili associati ai cluster del FSB.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.