La pubblicazione della guida SBOM in collaborazione con NSA e 19 partner internazionali, unita a ordini di patch immediate per vulnerabilità critiche e a nuove voci nel catalogo KEV, segnala una fase di accelerazione nella difesa della supply chain software e dei sistemi industriali. La guida ribadisce che la trasparenza dei componenti è il prerequisito per ridurre l’asimmetria informativa nei processi di gestione delle vulnerabilità, mentre i provvedimenti urgenti su Sitecore e Argo CD affrontano rischi di RCE, leak di credenziali e movimenti laterali. Sul fronte ICS, gli avvisi su Honeywell, ABB, ICONICS/Mitsubishi MC Works64, Mitsubishi Electric MELSEC-Q/L e Delta Electronics dimostrano che il perimetro OT resta un bersaglio sensibile e va protetto con patch, segmentazione e monitoraggio continui. L’insieme delle misure spinge aziende e PA a integrare SBOM nei cicli di vita del software e a prioritizzare la remediation guidata dal KEV, allineando pratiche operative e regolamentari.

SBOM: la visibilità che rende governabile la supply chain

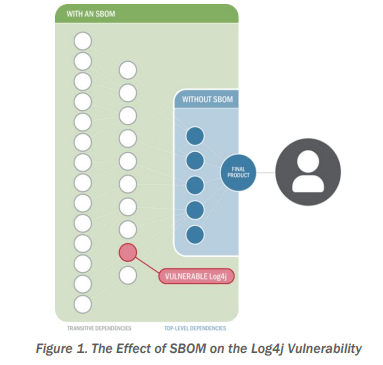

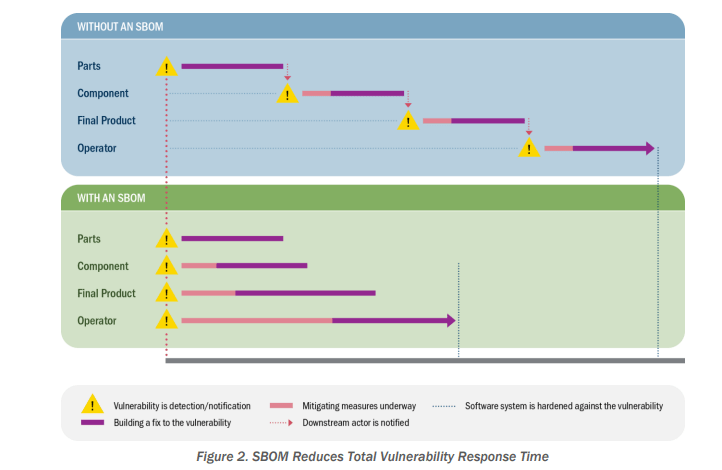

La guida congiunta promuove SBOM come registro formale dei componenti e delle dipendenze, utile a identificare rapidamente gli elementi vulnerabili, prioritizzare gli interventi e automatizzare i flussi di analisi. Il messaggio è netto: senza inventario affidabile dei componenti non esiste gestione del rischio riproducibile, né coordinamento tra fornitori, operatori e regolatori. La convergenza tra CISA, NSA e partner esteri crea una baseline internazionale per formati, scambio e qualità dei dati, e consolida l’adozione di SBOM come pratica di default nei contratti e nelle verifiche di conformità.

SBOM operativa: perché serve ora e dove incide di più?

L’adozione di SBOM riduce tempi di triage quando emergono zero-day e CVE nella filiera, consente query mirate per mappare l’esposizione e permette playbook di remediation fondati su dati oggettivi. L’efficacia cresce se l’SBOM è aggiornata, firmata, referenziata in build riproducibili e allineata a policy CI/CD che bloccano il rilascio in caso di componenti vietati o fuori SLA. La combinazione con feed KEV porta a priorità dinamiche: prima si chiudono le falle sfruttate attivamente, poi si completa la bonifica del resto.

Sitecore CVE-2025-53690: RCE da ViewState e machineKey di default

La CVE-2025-53690 riguarda una deserializzazione non sicura del ViewState in Sitecore, resa peggiore dall’uso improprio di machineKey di esempio rimaste in produzione da guide antecedenti al 2017. In scenari reali, gli attaccanti ottengono esecuzione di codice da remoto, impiantano persistenza, eseguono ricognizione AD e muovono lateralmente con strumenti misti open source e custom. CISA ha imposto alle agenzie FCEB la remediation entro il 25 settembre 2025 e ha inserito la falla nel catalogo KEV, mentre Sitecore ha avviato comunicazioni ai clienti e processi di rigenerazione automatica delle chiavi. Per gli ambienti XP/XM/XC e Managed Cloud, la priorità è patchare, ruotare le chiavi ASP.NET, verificare indicatori di compromissione e chiudere eventuali exposure su internet.

Cosa rende pericolosa la catena d’attacco su Sitecore?

L’abuso del ViewState aggira controlli applicativi e consente RCE con un tasso elevato di successo laddove la machineKey non sia unica. Da lì, la progressione tipica include dump credenziali, uso di tool come SharpHound, EarthWorm o RDP e exfiltration su canali legittimi. La bonifica efficace richiede scansione di compromissione, rotazione segreti, hardening IIS/ASP.NET e, ove opportuno, re-deploy da golden image. L’inserimento nel KEV sposta il difetto in classe “patch now”, imponendo deadlines stringenti per PA e un forte indiretto per il settore privato.

Tre nuove CVE nel KEV: Linux, Android e Sitecore in priorità

CISA ha aggiunto al KEV tre voci: una falla di escalation locale nel kernel Linux (CVE-2025-38352), una vulnerabilità di Android Runtime (CVE-2025-48543) e la già citata CVE-2025-53690 in Sitecore. L’inclusione nel catalogo certifica exploitation attiva e attiva obblighi di remediation per le agenzie federali; per le imprese, il KEV è la lista d’attacco di riferimento per allocare finestre di patch e change straordinari.

- CVE-2025-38352 Linux Kernel Time-of-Check Time-of-Use (TOCTOU) Race Condition Vulnerability

- CVE-2025-48543 Android Runtime Unspecified Vulnerability

- CVE-2025-53690 Sitecore Multiple Products Deserialization of Untrusted Data Vulnerability

L’aggiornamento del bulletin Android di settembre e i rilasci dei vendor Linux chiudono la finestra di rischio se applicati in tempi rapidi.

Argo CD CVE-2025-55190: token “view-only” che svelano credenziali

La CVE-2025-55190 in Argo CD (CVSS massimo) consente a token con permessi di sola lettura sui progetti di recuperare credenziali di repository tramite l’endpoint /api/v1/projects/{project}/detailed. Il difetto abbatte l’assunzione di separazione tra metadati e segreti e apre al clonaggio di codebase private, all’iniezione di manifesti malevoli e al pivot su risorse collegate. La correzione è disponibile nelle versioni 2.13.9, 2.14.16, 3.0.14 e 3.1.2; agli amministratori si richiede upgrade immediato, inventario e rotazione dei token, revisione dei ruoli e telemetria su chiamate all’endpoint interessato.

Perché l’impatto su Argo CD è sistemico per DevOps

In ambienti Kubernetes, Argo CD orchestra deploy e sync applicativi: il leak di credenziali compromette catene CI/CD, consente supply chain poisoning e amplifica i rischi di account takeover su VCS e registri di artefatti. Anche se l’exploit richiede un token valido, l’over-privileging e la scarsa igiene dei segreti nei cluster reali rendono l’attacco praticabile. La mitigazione passa da least privilege, secret management fuori dal Control Plane e policy di network segmentation tra Argo, secret store e git.

ICS: advisories su Honeywell, ABB, ICONICS/Mitsubishi MC Works64, MELSEC-Q/L e Delta

Sul fronte OT, CISA ha pubblicato avvisi che toccano improper authentication, SQL injection, tampering di informazioni, denial of service e perfino RCE in ambienti CNC. Tra i casi più rilevanti: ICONICS GENESIS64 e Mitsubishi MC Works64 con modifiche dati lato workstation, Mitsubishi Electric MELSEC-Q/L esposte a DoS e Delta Electronics CNCSoft-B con overflow orientati a RCE.

- ICSA-25-247-01 Honeywell OneWireless Wireless Device Manager (WDM)

- ICSA-25-217-01 Mitsubishi Electric Iconics Digital Solutions Multiple Products (Update A)

- ICSA-25-105-07 Delta Electronics COMMGR (Update A)

- ICSA-25-205-03 Honeywell Experion PKS (Update A)

- ICSA-25-191-10 End-of-Train and Head-of-Train Remote Linking Protocol (Update B)

Le raccomandazioni convergono su upgrade di firmware/software, hardening delle configurazioni, isolamento di rete, controllo accessi e monitoraggio delle anomalie operative per prevenire interruzioni e manipolazioni del processo.

Perché gli avvisi ICS cambiano la conversazione in fabbrica?

Le vulnerabilità OT impattano sicurezza fisica, qualità, uptime e compliance. In molte architetture, l’air-gap non esiste: PLC, HMI e server SCADA convivono con servizi IT e cloud, rendendo urgente la segmentazione e l’adozione di monitor OT con ispezione protocol-aware. Gli avvisi CISA accelerano l’aggiornamento di policy di manutenzione, includono controlli di firmware trust e favoriscono la convergenza tra team IT e ingegneria.

Dalla policy alla pratica: come operazionalizzare SBOM, KEV e patching

Una strategia efficace intreccia SBOM, KEV e vulnerability management. Primo: ingest delle SBOM nel CMDB, correlazione con asset discovery e attestation in build. Secondo: mappatura automatica delle SBOM contro il KEV per generare piani di remediation a scadenza e change straordinari. Terzo: rollback sicuri e canary per patch ad alto impatto. Quarto: telemetria end-to-end (endpoint, rete, identità) per misurare l’efficacia e scovare post-exploitation. L’obiettivo è ridurre il time-to-patch delle CVE attivamente sfruttate senza degradare l’operatività.

Focus Sitecore: verifiche tecniche imprescindibili dopo la patch

Oltre a installare gli update, è indispensabile rigenerare in modo unico le machineKey, verificare che non siano presenti artefatti di persistenz a (servizi, task, webshell), ispezionare log IIS/Windows per anomalie su ViewState, auditare moduli e handlers e imporre WAF in modalità virtual patching fino alla piena stabilizzazione. Nei Managed Cloud, chiedere al provider evidenze di rotazione chiavi, scansioni e hardening successivo.

Focus Argo CD: hardening dei permessi e dei segreti

La difesa inizia con upgrade alle versioni fissate, segue con revoca/rotazione dei token, bound stretti di RBAC, scansione dei project per esposizioni inattese e segregazione dei segreti su secret manager esterni cifrati e auditati. A livello di rete, limitare l’accesso all’API di Argo a sorgenti note, abilitare mTLS, impostare alert su endpoint sensibili e adottare policy che impediscano il checkout delle credenziali al di fuori di contesti autorizzati. (NVD, GitHub)

Focus ICS: dalla teoria alla resilienza di impianto

Gli avvisi su ICONICS/Mitsubishi e MELSEC-Q/L suggeriscono piani di fermo controllati, patch graduali per linee, redundancy testing e monitoraggio continuo del rumore di rete industriale. La segmentazione Purdue-like, l’uso di firewall industriali, il principio del minimo privilegio per gli operatori, la gestione delle sessioni RDP/VNC e l’inventario accurato di workstation HMI e server storici riducono l’ampiezza dell’impatto. (CISA)

Metriche che contano: dal tempo di patch al tasso di esposizione KEV

Due indicatori orientano la governance: il mean time to remediate per le CVE in KEV e il tasso di esposizione (% di asset con componenti affette e non patchate). Agganciare incentivi dei team a questi due numeri migliora la disciplina e riduce l’attrito tra release e sicurezza. La copertura SBOM diventa, a sua volta, metrica di maturità e discriminante nei contratti di fornitura.

Errore da evitare: trattare SBOM come documento statico

Un’SBOM non è un file “da mettere agli atti”, ma un oggetto vivo che segue versioni, varianti e ambienti. Deve essere versionata, firmata, convalidata e consumata da strumenti che correlano con telemetria e scanner. Senza questo ciclo, si perde la tracciabilità tra ciclo di rilascio e stato di rischio.

Implicazioni regolamentari e di mercato

Gli interventi CISA e la guida SBOM alimentano una spinta verso obblighi contrattuali, audit terzi e standard di scambio. I fornitori che dimostrano SBOM di qualità, patch velocity e processi riproducibili guadagnano vantaggio competitivo e riducono i costi di assicurazione e compliance. Per gli acquirenti, la due diligence include la verifica di policy di vulnerability disclosure, tempi medi di fix e evidenze di secure-by-design. L’insieme di guida SBOM, ordine di patch su Sitecore, inserimenti nel KEV e advisories ICS impone un cambio di marcia: la sicurezza si gioca su trasparenza dei componenti, priorità data-driven e patching disciplinato. Ridurre il time-to-patch per le CVE attivamente sfruttate, blidare pipeline DevOps come Argo CD e adottare controlli OT sensibili al processo sono i tre pilastri per abbassare il rischio sistemico. L’integrazione di SBOM nei cicli CI/CD, la correlazione con KEV e la capacità di ripristino controllato trasformano provvedimenti d’urgenza in resilienza strutturale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.