Sommario

L’ecosistema della sicurezza informatica attraversa una fase di attenzione elevata dopo una serie di eventi concatenati che hanno interessato grandi vendor e l’open source. Nel giro di pochi giorni sono emersi un bug anti-spam in Microsoft che ha bloccato link legittimi su Exchange Online e Teams, nuove azioni AI testate in Windows 11 File Explorer, il lancio di backup cloud end-to-end criptati da parte di Signal, patch per vulnerabilità critiche in SAP NetWeaver e un massiccio attacco supply-chain che ha compromesso pacchetti NPM con miliardi di download. Questo articolo analizza ciascun evento, il loro impatto operativo e le contromisure tecniche raccomandate per amministratori e team di sicurezza.

Problemi anti-spam in Exchange Online e Teams

Il 5 settembre un motore anti-spam di Microsoft ha iniziato a interpretare come pericolosi URL nidificati, causando il blocco di link legittimi in messaggi di posta e in conversazioni Teams. Il comportamento ha portato alla quarantena automatica di molte email e alla segnalazione di clic sospetti, pur riferendosi a risorse non malevole. L’intervento iniziale degli ingegneri ha usato una mitigazione temporanea che riduceva l’intervallo di quarantena a un’ora, ma questa modifica non ha risolto tutti i casi. La squadra di prodotto ha quindi deployato un fix che previene nuove quarantene, mentre un subset residuo di oltre 6.000 URL ha richiesto interventi manuali e recupero messaggi. L’evento è stato classificato come significativo a causa dell’impatto sulla collaborazione interna e sui flussi mail-to-ticket. Il fenomeno segue altri episodi di falsi positivi che avevano già colpito provider esterni in mesi precedenti, dimostrando come i modelli di rilevamento automatico possano introdurre frizioni operative quando le regole di normalizzazione degli URL non contemplano pattern complessi. Gli amministratori dovrebbero verificare regole di filtering personalizzate, controllare le policy di quarantena nel portale admin e applicare filtri di allowlist temporanei per domini di fiducia quando la diagnostica lo consente. È inoltre raccomandato abilitare strumenti di logging avanzato per tracciare pattern ripetitivi di falsi positivi e inviare i campioni al vendor per tuning del modello.

Azioni AI integrate in Windows 11 File Explorer

Microsoft ha reso disponibili nel Canary Channel di Windows 11, build 27938, una serie di “AI actions” che permettono operazioni veloci su file senza aprire applicazioni esterne. Con un click destro su immagini JPG, JPEG o PNG, l’utente può scegliere funzioni come la rimozione dello sfondo, la cancellazione di oggetti, lo sfocamento di porzioni o l’avvio di una ricerca inversa tramite Bing. Per documenti testuali sono previste azioni che estraggono riassunti direttamente dall’anteprima. Queste funzionalità si integrano con Copilot e con agenti locali nei PC Copilot+ basati su Snapdragon, e spostano parti del flusso di lavoro verso interazioni contestuali all’interno del file manager. Dal punto di vista della sicurezza, Microsoft ha introdotto una pagina in Settings > Privacy & security che registra e gestisce l’accesso delle app a modelli AI generativi. Questo controllo permette di limitare l’uso dei modelli a software affidabili e di ispezionare i permessi concessi. Le implicazioni pratiche includono un miglioramento della produttività per professionisti che eseguono editing rapido, ma richiedono test approfonditi prima del rollout: la gestione delle immagini sensibili, la tracciabilità delle modifiche applicate automaticamente e la verifica delle chiamate verso servizi esterni rappresentano aree critiche da monitorare. Le organizzazioni dovrebbero valutare policy DLP orientate anche alle trasformazioni AI-driven e aggiornare linee guida sull’uso di agenti che eseguono operazioni sui file locali.

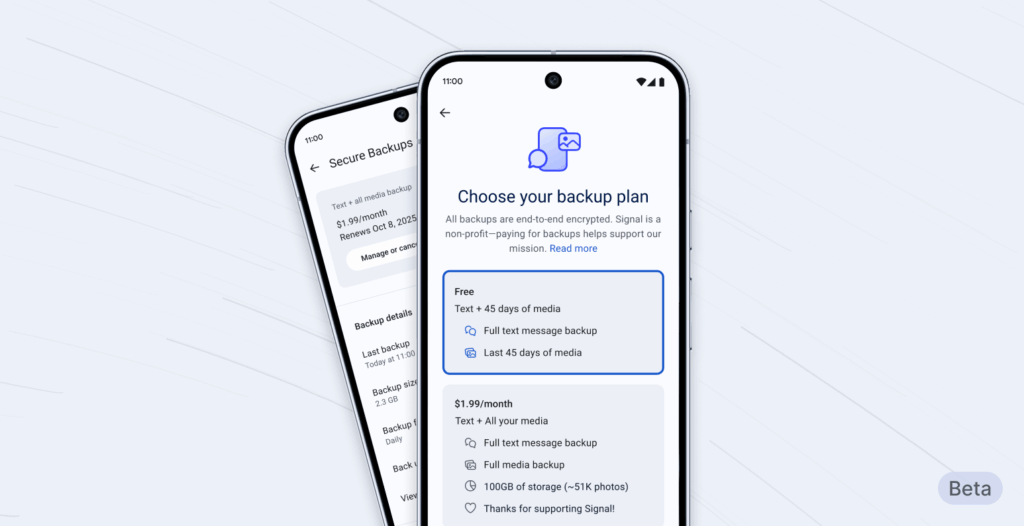

Backup cloud criptati: la nuova funzione di Signal

Signal ha introdotto una soluzione di backup cloud end-to-end che unisce portabilità e privacy. L’utente attiva la feature in modo opt-in e genera sul dispositivo una chiave di recupero di 64 caratteri che serve a decifrare i backup. Signal non conserva né può rigenerare quella chiave; la perdita della stringa equivale alla perdita irreversibile dei contenuti di backup. Il meccanismo impedisce a Signal di accedere ai dati, mantenendo la promessa di crittografia end-to-end anche in ambiente cloud. La funzionalità effettua backup giornalieri escludendo i messaggi a scomparsa entro 24 ore e consente un tier gratuito che conserva media recenti per 45 giorni con cap a 100 MiB. Il piano a pagamento, proposto a 1,83 euro al mese, offre fino a 100 GB per conservare la storia completa. Al momento la feature è in beta su Android con rollout programmato per iOS e desktop. Dal punto di vista operativo, la novità migliora la resilienza contro perdita o furto del device, ma introduce la responsabilità utente nella gestione della chiave. Le organizzazioni che richiedono controllo sui dispositivi aziendali dovranno valutare politiche di backup che bilancino privacy e compliance, ossia definire se consentire backup personali criptati su account cloud esterni o imporre soluzioni gestite compatibili con requisiti normativi.

SAP NetWeaver: patch e CVE critiche risolte

SAP ha pubblicato aggiornamenti che risolvono 21 vulnerabilità, incluse tre falle classificate come critiche su NetWeaver. La più severa, CVE-2025-42944, consente esecuzione di comandi arbitrari sul sistema operativo sfruttando una deserializzazione insicura in RMIP4, con exploit possibile senza autenticazione. Il punteggio CVSS 10.0 segnala il massimo livello di gravità. Ulteriori CVE ad alta gravità includono CVE-2025-42922, che permette upload arbitrario di file tramite il Deploy Web Service da parte di utenti autenticati ma non amministratori, e CVE-2025-42958, relativa a mancate verifiche di autenticazione che aprono vie di accesso non autorizzato a dati sensibili. Prodotti interessati comprendono NetWeaver, Business One, SLT e S/4HANA. SAP ha rilasciato note tecniche e patch con riferimenti come 3634501, 3643865 e 3627373. Per ambienti enterprise la priorità deve essere l’applicazione immediata delle patch, la segmentazione delle interfacce esposte e il monitoraggio delle porte e servizi RMIP4. In assenza di patch applicabili immediatamente, è essenziale ridurre l’esposizione di servizio a Internet e implementare controlli di rete che limitino l’accesso ai soli indirizzi di gestione autorizzati. La gestione dei log e l’analisi degli indicatori di compromesso (IOC) possono aiutare a identificare tentativi di sfruttamento pregressi.

Attacco supply-chain su pacchetti NPM: dinamiche e impatti

Un’operazione di compromissione di account maintainer ha portato all’iniezione di codice malevolo in pacchetti NPM molto diffusi. Gli aggressori hanno usato phishing mirato con email provenienti da domini simili a servizi di supporto (ad esempio npmjs.help) per costringere i maintainer a disattivare 2FA o aggiornare le credenziali. Il codice iniettato intercetta chiamate di rete nel browser, sostituisce indirizzi di wallet nelle transazioni crypto e manipola funzioni come fetch e XMLHttpRequest. Tra i pacchetti toccati figurano moduli con download estremamente elevati, con cifre aggregate che superano i 2,6 miliardi download settimanali. Esempi riportati includono pacchetti con centinaia di milioni di download come chalk, ansi-styles e debug. NPM ha proceduto alla rimozione delle versioni infette e alla revoca delle release compromesse, ma l’evento evidenzia la fragilità delle catene di distribuzione open source. Per mitigare rischi futuri, gli sviluppatori e le organizzazioni devono implementare pratiche di supply-chain security: verifiche di integrità dei pacchetti, blocco delle versioni con checksum noti, restrizioni sui package manager in produzione e policy di 2FA obbligatoria per maintainer critici. Tool di verifica automatica e sistemi di controllo delle dipendenze possono ridurre la finestra di esposizione. Inoltre, la comunità e i registry dovrebbero rafforzare processi anti-phishing e meccanismi di recovery per account maintainer compromessi.

Implicazioni per amministratori e misure pratiche

Gli eventi recenti configurano uno spettro di rischi che va dal falso positivo operativo alla compromissione diretta di risorse critiche. Le raccomandazioni pratiche per team IT e security includono la revisione delle policy di protezione dei contenuti e la verifica dei parametri dei modelli anti-spam per limitare impatti collaterali. Nei contesti Microsoft Exchange/Teams occorre validare le regole di quarantena, usare strumenti di whitelisting temporaneo per domini fidati e mantenere comunicazione con il vendor per ricevere aggiornamenti sullo stato delle correzioni. Per le integrazioni AI in ambiente desktop e file management è essenziale aggiornare le policy DLP e valutare la necessità di bloccare o limitare chiamate a modelli esterni quando trattano dati sensibili. Per i backup E2EE come quelli di Signal, le organizzazioni devono definire linee guida sulla gestione delle chiavi e sulla possibilità di utilizzare soluzioni aziendali compatibili con compliance. Per SAP e altri sistemi ERP la priorità resta l’applicazione tempestiva delle patch, il controllo delle interfacce esposte e l’adozione di segmentazione di rete. Infine, per la supply-chain open source è necessario adottare controlli di integrità nelle pipeline CI/CD, limitare l’uso di pacchetti non firmati in ambienti di produzione e promuovere pratiche di sicurezza per i maintainer.

Dal punto di vista tecnico, gli eventi mostrano due tendenze convergenti. La prima è l’aumento della superficie di attacco introdotta da integrazioni e automazioni complesse: modelli AI locali/remote, agenti in Explorer e backup cloud criptati richiedono nuovi controlli di confidenza e tracciabilità. La seconda tendenza è l’uso di tecniche classiche su vettori rinnovati: phishing avanzato per compromettere account maintainer e deserializzazione insicura in applicazioni enterprise continuano a produrre exploit ad alto impatto. Le contromisure efficaci combinano patching tempestivo, monitoraggio comportamentale, gestione delle chiavi, segmentazione di rete e hardening dei processi di gestione delle identità. È cruciale integrare la telemetry dai diversi stack — endpoint, email, applicazioni di collaboration e repository di dipendenze — per correlare eventi non ovvi e ridurre tempi di risposta. Sul piano operativo, l’automazione dei runbook per incident response e il continuo tuning dei modelli di rilevamento riducono il rischio di falsi positivi che impattano le operazioni quotidiane. In definitiva, l’orizzonte rimane quello di una difesa multilivello che unisca controlli tecnici a pratiche consolidate di governance.