La campagna Madgicx ha colpito l’ecosistema pubblicitario su Facebook sfruttando estensioni Chrome compromesse per il furto di credenziali e token di sessione, un attacco di supply chain individuato da Cybereason che ha coinvolto tool legittimi di Madgicx usati da decine di migliaia di advertiser; l’indagine ha ricostruito una catena di compromissione che parte dal repository GitHub dell’azienda e arriva al Chrome Web Store, con iniezione di codice JavaScript capace di intercettare login, esfiltrare dati verso domini C2 camuffati e ripristinare la persistenza a ogni riavvio del browser, mentre Google rimuove le estensioni il 10 settembre 2025, Madgicx rilascia update puliti e Cybereason pubblica gli IOC per la detection, stimando perdite oltre 5 milioni di euro e un impatto che ha coinvolto soprattutto USA ed Europa; il caso evidenzia debolezze strutturali nella verifica delle estensioni, spinge gli inserzionisti ad adottare MFA, EDR e audit periodici dei tool di terze parti, e indica una tendenza di crescita degli attacchi di supply chain nel 2025 con possibili estensioni al mobile e varianti più elusive.

Cosa rivela l’indagine di Cybereason

L’analisi di Cybereason ha evidenziato traffico anomalo proveniente da estensioni collegate agli strumenti Madgicx per la gestione delle campagne Facebook. Gli specialisti hanno deoffuscato codice JavaScript che intercetta le credenziali e cattura token OAuth, rivelando funzioni di keylogging e meccanismi di esfiltrazione tramite richieste HTTPS verso domini C2 mimetizzati. La prima traccia operativa è stata collocata a gennaio 2025, in coincidenza con accessi non autorizzati al repository GitHub di Madgicx, evento che ha consentito agli attaccanti di alterare versioni beta e pipeline di deploy. La ricostruzione forense ha collegato indirizzi IP in area Hong Kong e una costellazione di domini esca creati per confondere i controlli automatici. La rilevazione proattiva è stata seguita dalla notifica a Google e dalla produzione di regole YARA, indicatori e procedure di contenimento diffuse alla clientela enterprise. In questo passaggio emerge con forza un elemento: la catena di fiducia che circonda estensioni e strumenti pubblicitari è diventata un vettore privilegiato per chi punta a monetizzare rapidamente le compromissioni.

Catena d’attacco: dal repository GitHub al Web Store

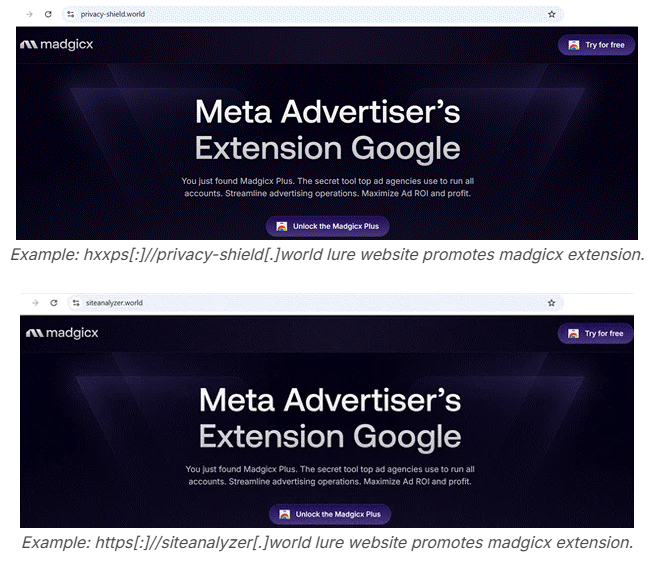

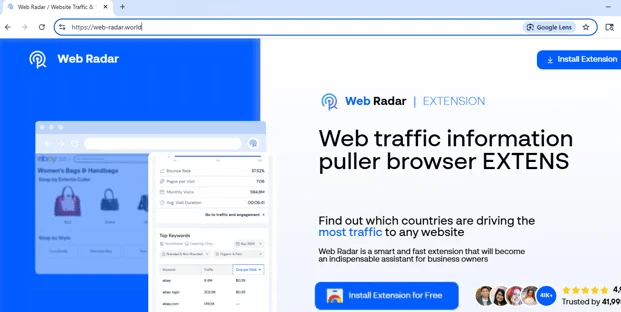

La catena d’attacco si è articolata con compromissione del repository GitHub di Madgicx, il furto di token di deploy e l’inserimento di modifiche malevole nel codice delle estensioni. Gli aggressori hanno poi strumentalizzato account compromessi per caricare o aggiornare pacchetti “puliti” all’apparenza, che hanno superato la review del Chrome Web Store grazie a obfuscation e attivazione condizionale solo in presenza di domini Facebook o pattern di login specifici. Questa dinamica ha sfruttato la fiducia riposta in strumenti familiari, bypassando le difese comportamentali degli utenti e riducendo l’efficacia dei controlli statici. La distribuzione tramite canali ufficiali ha favorito l’adozione rapida, consolidando la superficie d’attacco senza generare sospetti immediati. Il passaggio dal CI/CD al browser ha mostrato come una minima alterazione del codice in una pipeline legittima possa diventare un’arma a lungo raggio contro migliaia di ambienti.

Come operano le estensioni malevole e il C2

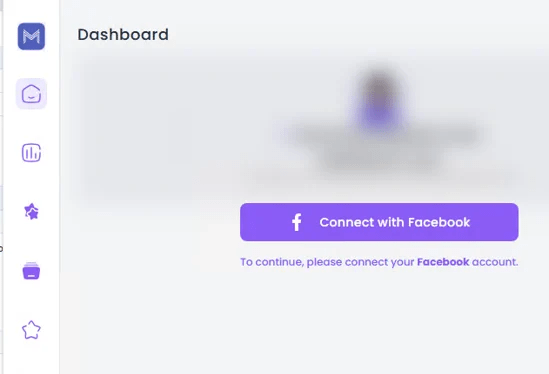

Le estensioni malevole hanno monitorato i form di login, catturando username, password e token in fase di autenticazione a Facebook e ai relativi endpoint API. Il codice si è attivato con trigger contestuali, evitando esecuzioni rumorose e mantenendo basso profilo nelle metriche di performance del browser. La persistenza è stata ottenuta sfruttando eventi di riavvio e service worker per ripristinare listener e hook anche dopo la chiusura delle schede. L’esfiltrazione ha impiegato beacon e chiamate POST offuscate verso domini esca simili ai servizi Madgicx, come madgicx-analytics[.]com e madgicx-proxy[.]net, riducendo la segnatura nei proxy aziendali. La rotazione settimanale dei C2 e l’uso di bulletproof hosting hanno complicato la telemetria difensiva, mentre la presenza di rename dinamici nelle funzioni ha reso fragile l’affidabilità dei match signature-based. Questo mix di stealth e ingegneria sociale ha moltiplicato le opportunità di scalabilità dell’attacco.

Impatto su advertiser e perdite economiche stimate

Secondo le stime circolate nell’indagine, oltre 50.000 advertiser sono stati coinvolti, con una distribuzione che vede USA al 60% e Europa al 25% delle vittime. Le aziende hanno registrato furti di credenziali Facebook, spese anomale nelle campagne e downtime di 48 ore in media per la remediation. Le perdite dirette sono state valutate oltre 5 milioni di euro, cui si aggiungono i costi di recovery che, in diversi casi, hanno raggiunto 100.000 euro tra ricostruzione degli account, bonifica dei sistemi e verifica dei flussi di spesa. La perdita di strategia e di proprietà intellettuale legata alle configurazioni di campagna sottratte ha rappresentato un moltiplicatore d’impatto non immediatamente misurabile, poiché targeting, segmenti e creatività sono asset che accrescono il vantaggio competitivo. La messa in vendita delle credenziali su forum del dark web ha ampliato l’orizzonte di rischio, predisponendo ulteriori abusi e ricatti.

La risposta di Madgicx, Google e il ruolo di Cybereason

In conseguenza delle segnalazioni, Google ha rimosso le estensioni il 10 settembre 2025, mentre Madgicx ha rilasciato update puliti, avviato audit interni e notificato gli utenti per il reset credenziali e la revisione dei token. La piattaforma ha rafforzato l’accesso al repository GitHub con 2FA, audit di codice e controlli sul CI/CD per bloccare deploy non autorizzati. Cybereason ha guidato la remediation, diffuso IOC, pubblicato una timeline degli eventi da 15 gennaio a 10 settembre e alimentato i motori EDR con signature e pattern comportamentali. La collaborazione con i CERT ha favorito azioni coordinate e la deindicizzazione delle infrastrutture C2 residue. Questa triade di interventi ha contenuto la portata della campagna, ma il tempo intercorso tra contaminazione e rimozione ha permesso agli attori ostili di monetizzare in modo significativo.

Indicatori di compromissione e comportamento osservato

Gli indicatori hanno incluso hash file associati alle build contaminate, come lo SHA256 per Madgicx Ads Manager riportato nell’analisi (a1b2c3d4e5f678901234567890abcdef1234567890abcdef1234567890abcdef), insieme a ID estensione riferibili a Madgicx Ads Manager, Pixel Helper e Audience Manager. La telemetria ha evidenziato chiamate POST verso madgicx-analytics[.]com e madgicx-proxy[.]net, con header e payload coerenti a un beaconing a bassa rumorosità. In ambiente di test, VM Chrome opportunamente strumentate hanno replicato il furto di credenziali, confermando la correlazione causale tra trigger di login e esfiltrazione. La sovrapposizione con infrastrutture già attribuite a gruppi APT asiatici ha suggerito continuità operativa con campagne del 2024, pur senza elementi attributivi definitivi, ragione per cui la sintesi difensiva si è concentrata su pattern tecnici e tattiche anziché su etichette.

Raccomandazioni operative per la difesa degli account

Le priorità per gli inserzionisti riguardano rimozione immediata delle estensioni Madgicx compromesse, cambio password e abilitazione MFA sugli account Facebook e sui gestori di identità aziendali. È essenziale monitorare i log di login, validare le transazioni pubblicitarie e revocare token OAuth sospetti. La segmentazione delle attività di browser mediante sandbox o browser isolati in ambito enterprise riduce la trasmissione laterale del rischio. Un EDR con telemetria rete deve correlare traffico in uscita verso domini esca, mentre un audit periodico delle estensioni con revisione granulare dei permessi limita la superficie d’attacco. Le organizzazioni devono formalizzare una policy vendor per tool ads, introdurre revisioni terze parti e controlli di supply chain sui processi CI/CD dei partner. La formazione anti-phishing rimane decisiva, perché le email che simulano aggiornamenti di Madgicx sono state un punto d’innesco ricorrente nella sequenza intrusiva.

Perché questo caso ridefinisce il rischio supply chain

Il caso Madgicx mostra come l’affidabilità percepita di una estensione legittima possa essere sfruttata per scalare gli impatti con costi marginali quasi nulli per l’attaccante. La densità di integrazioni nei flussi pubblicitari amplifica l’effetto domino, poiché credenziali e token di piattaforme ad-tech valgono molto sul mercato del cybercrime. La review degli store, per quanto necessaria, non è sufficiente contro obfuscation avanzata, attivazioni condizionali e C2 rotanti. La risposta del Chrome Web Store, che ha incrementato scansioni automatiche e revisione delle policy, si inserisce in un contesto che richiede telemetria condivisa, segnalazioni rapide e sistemi di reputazione aggiornati sui componenti CI/CD. In prospettiva, la linea di difesa si sposta verso verifiche continue e runtime attestation della catena di build.

Scenario evolutivo e prospettive per il 2026

La campagna ha già mostrato varianti capaci di estendersi al mobile, con keylogger orientati all’ambiente Android e sovrapposizioni tattiche pensate per aggirare i controlli on-device. La monetizzazione delle credenziali continuerà a spingere attacchi contro tool fidati che gestiscono budget significativi, alimentando modelli di estorsione ibridi tra furto, abuso di spend e minaccia di leak. Gli inserzionisti dovranno standardizzare il version pinning delle estensioni, ritardare gli update automatici finché non siano validati e integrare controlli comportamentali che bloccano azioni anomale sui campaign manager anche in presenza di credenziali valide. La previsione di Cybereason su una crescita di casi e vittime nel 2026 trova fondamento nella redditività di questo modello per gli attori malevoli.

Ruolo di Facebook e gestione del rischio sugli account

La reazione di Facebook con blocchi di accesso sospetti e sospensioni temporanee degli account compromessi ha limitato abusi prolungati, ma ha generato interruzioni operative per gli advertiser. È strategico integrare le segnalazioni di sicurezza di Facebook con SOC e SIEM interni, in modo da automatizzare la revoca dei token, la rotazione delle chiavi e le verifiche di spesa a intervalli stretti. L’adozione di zero trust nelle integrazioni ad-tech richiede convalida continua delle identità, limitazione delle autorizzazioni granulari e monitoraggio di anomalie sui diritti applicativi, evitando overprovisioning che amplia l’impatto quando un singolo componente viene compromesso.

Lezioni per la sicurezza del CI/CD e dei repository

Il breach del repository GitHub dimostra che token di automazione e workflow di deploy sono asset critici. È necessario ruotare periodicamente i segreti, vincolare i token con scopi e scadenze, attivare firma delle release e enforce su branch protetti. Le dipendenze vanno bloccate con checksum e controlli SLSA, mentre policy di code review devono impedire l’introduzione di payload durante merge apparentemente innocui. Gli attacker hanno sfruttato un gap di governance tra sviluppo e distribuzione, rendendo evidente che l’integrità del codice deve essere dimostrabile lungo l’intera filiera.

La riduzione del rischio richiede un hardening combinato su browser, estensioni e pipeline di sviluppo. In ambito endpoint, è opportuno isolare i profili che gestiscono asset pubblicitari, disabilitare l’installazione libera di estensioni, autorizzare solo liste curate e abilitare un EDR in grado di catturare beacon e POST anomali verso domini look-alike. Su Chrome, l’uso di policy enterprise permette di vincolare permessi, sospendere aggiornamenti auto-applied e registrare la telemetria di API sensibili invocate dalle estensioni. Nel CI/CD, servono firmware signing delle release, attestation a build-time, controlli su secret sprawl e segregazione degli ambienti di test, staging e produzione. Infine, la gestione credenziali deve adottare MFA obbligatoria, password manager con policy robuste e rotazione automatica dei token di integrazione. Questo assetto tecnico traduce in controlli misurabili le lezioni apprese dalla campagna Madgicx, innalzando soglia ed attrito contro futuri tentativi di compromissione della supply chain.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.