La campagna di TA415 — nota anche come APT41, Wicked Panda o Brass Typhoon — utilizza phishing mirato che spoofa l’identità del congressista repubblicano John Robert Moolenaar, presidente del Comitato Selezionato della Camera sul Partito Comunista Cinese, per colpire agenzie governative USA, think tank e organizzazioni accademiche impegnate sui dossier USA-Cina e USA-Taiwan; l’esca annuncia un briefing chiuso l’11 agosto 2025 e veicola un archivio protetto da password che include il loader Python WhirlCoil, mentre il C2 sfrutta servizi cloud legittimi come Google Sheets e Zoho WorkDrive e la persistenza viene consolidata con Visual Studio Code Remote Tunnels, in una finestra operativa tra luglio e agosto 2025 coerente con i negoziati commerciali ad alto livello tra Washington e Pechino. L’operazione evidenzia la volontà di raccolta d’intelligence economica su potenziali risposte legislative e sui tavoli negoziali, con ancoraggio infrastrutturale su Chengdu e legami attribuiti a Chengdu 404 Network Technology e ad attori connessi al Ministero della Sicurezza di Stato come I-Soon, delineando una traiettoria di minaccia sostenuta dallo stato che combina tecniche sottili, uso creativo di strumenti developer e abuso di servizi cloud per mimetizzarsi nel traffico ordinario.

Spoofing dell’identità e bersagli della campagna

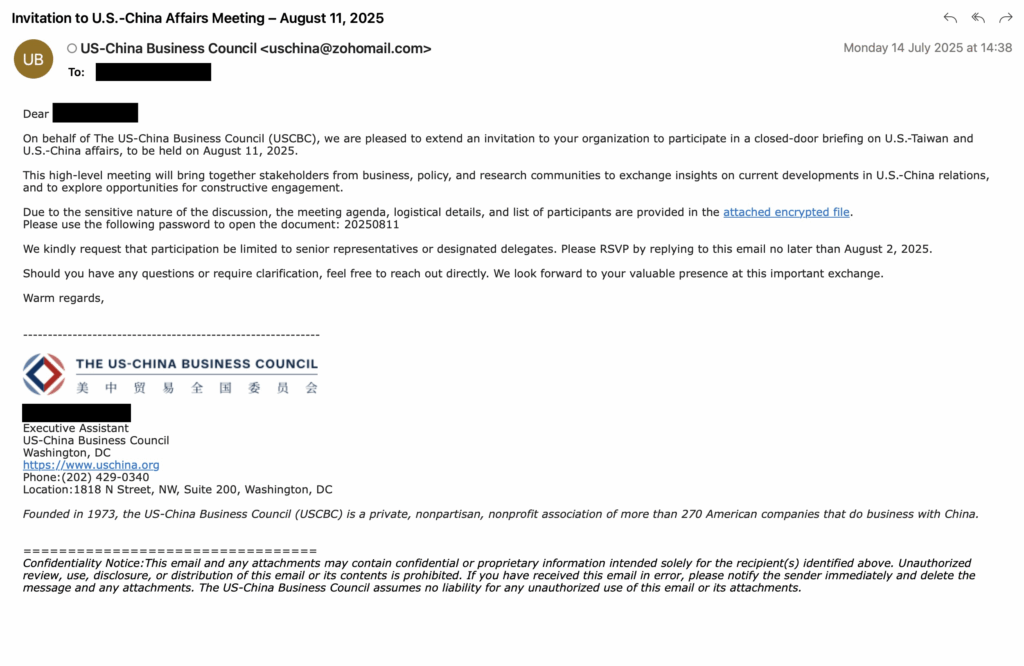

L’esca principale replica tono, stile e priorità politiche del deputato John Robert Moolenaar, sfruttando intestazioni credibili e un mittente su zohomail.com per dissimulare un invito a un briefing riservato sugli sviluppi nei rapporti USA-Cina e USA-Taiwan. Il testo promette agenda sensibile, documenti di background e la partecipazione di esperti di alto profilo. Il framing riduce la soglia di diffidenza del target, che include funzionari federali, ricercatori di think tank e accademici con accesso a analisi di policy e draft legislativi. L’impersonificazione del presidente del Comitato sulla Cina amplifica l’autorevolezza, mentre l’indirizzo operativo [email protected] contribuisce a un’apparenza di neutralità istituzionale adatta alla tematica. Gli obiettivi dichiarati della campagna convergono sulla situational awareness in tempo reale: misurare orientamenti politici, anticipare linee negoziali, captare documenti di lavoro e valutazioni tecniche con impatto su tariffe, controlli export, limitazioni agli investimenti e catene del valore. La scelta di canali e soggetti suggerisce un interesse costante per intelligence economica immediatamente riusabile in strategie commerciali e diplomazia coercitiva.

Timeline, obiettivi strategici e contesto politico

La finestra temporale, tra luglio e agosto 2025, coincide con una fase di alta densità negoziale tra Washington e Pechino. TA415 sincronizza il phishing con l’agenda pubblica e para-pubblica del dibattito USA-Cina, unendo temporalità delle email a segnali di stampa e a briefing istituzionali. L’obiettivo operativo è influenzare la probabilità di apertura delle esche quando la domanda informativa è massima e quando i policy stakeholder lavorano su scadenze ravvicinate.

Il valore informativo dei target è elevato: un analista in un think tank può veicolare sintesi interne; un accademico coinvolto in consulenze governative può fornire insight su bozze di legge; un funzionario custodisce memo e note diplomatiche. In questo quadro, TA415 insegue vantaggi asimmetrici con metodi a basso rumore e alta resilienza, riducendo la probabilità di rilevazione immediata e prolungando la dwell time.

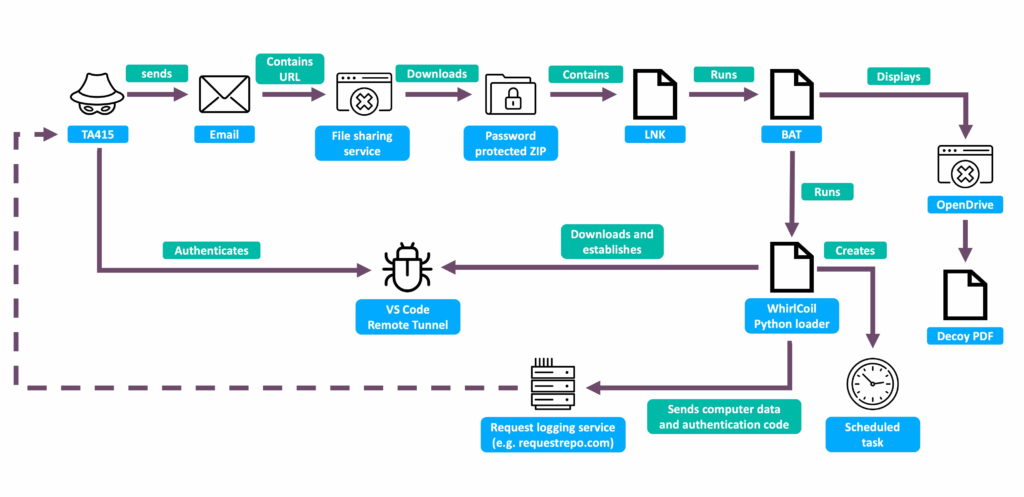

Catena d’infezione: archivi cifrati e loader WhirlCoil

Il vettore include un allegato cifrato con password fornita nel testo o in un invio successivo. La scelta anti-sandbox elude molte pipeline automatiche: senza la password, i meccanismi di scansione non estraggono i contenuti. All’interno, il caricatore Python WhirlCoil svolge il ruolo di stage iniziale, con logiche di decrittazione, anti-analisi e bootstrap di ulteriori componenti.

L’uso di WhirlCoil riflette una preferenza per tooling flessibile e portabile. L’ambiente Python è diffuso in ecosistemi accademici e research-policy, dove librerie e interpreti sono presenti o facilmente installabili. L’adozione di un loader scriptabile consente adattamenti rapidi per target differenti, cambiando percorso di esecuzione, metodi di persistenza e routine di raccolta dati.

Decrittazione, staging e opsec nell’avvio

Una volta decompresso l’archivio, WhirlCoil ricostruisce blob cifrati e innesca stage modulare con chiamate verso domain e storage legittimi. La logica fileless o semi-fileless limita artefatti su disco. Il codice si appoggia a variabili d’ambiente e a processi di sistema per mimetizzarsi, evitando pattern che signature-based engine potrebbero riconoscere. La telemetria appare come normale traffico user-driven, specie se la workstation esegue già browser, IDE o client cloud.

Esecuzione controllata e resilienza a errori

Il loader gestisce fallback e timeout per ambienti con ispezione TLS o proxy autenticati. Se una rotta fallisce, il flusso tenta servizi ridondanti, ripianificando retry per orari di minore sorveglianza. L’intero ciclo mantiene basso profilo, evitando beacon regolari e privilegiando interazioni opportunistiche legate all’operatività dell’utente.

Persistenza stealth con Visual Studio Code Remote Tunnels

La persistenza su Visual Studio Code Remote Tunnels sfrutta una feature legittima progettata per sviluppo remoto. L’avversario può registrare un tunnel che espone porte locali a un endpoint cloud controllato, consentendo accesso a shell, file system e processi senza aperture firewall dedicate o software custom. L’impianto si confonde con workflow di ricerca o coding, molto comuni nei think tank e nei laboratori universitari. L’uso di Remote Tunnels conferisce vantaggi operativi: accesso persistente dietro NAT, nessuna richiesta di VPN, ridotto need-to-touch su configurazioni di rete. Nelle policy permissive dei contesti accademici, la caratteristica appare lecita e non sospetta. La revoca richiede inventari accurati e controlli centralizzati sugli account developer, spesso assenti in ambienti di ricerca decentrata.

Comando e controllo su cloud legittimi

Il C2 aggancia Google Sheets come data store per tasking e telemetria. L’accesso avviene con API ufficiali e token che rendono il traffico indistinguibile da quello di utenti legittimi. Le celle fungono da canale covert: istruzioni in una scheda, risultati in un’altra, con timestamp che imitano editing collaborativo. Su Zoho WorkDrive, il gruppo deposita payload o configurazioni, mascherando ogni fetch come sincronizzazione di file. Questa living-off-trusted-SaaS riduce l’attack surface osservabile. I gateway vedono TLS verso domini popolari, i SIEM registrano user-agents standard, e gli EDR faticano a isolare pattern malevoli dentro processi autorizzati. Le regole a lista bianca per la produttività cloud diventano un punto cieco, che TA415 sfrutta con precisione.

Attribuzione, infrastrutture e collegamenti societari

L’attribuzione a **TA415/**APT41 poggia su tattiche e artefatti coerenti con precedenti cluster associati a Chengdu. I riferimenti a Chengdu 404 Network Technology e contiguità con entità legate al MSS come I-Soon ricalcano relazioni operative e sub-appalto tipici del modello cinese: contractor che cooperano, capabilities condivise, e riuso di infrastrutture a basso profilo. L’insieme dipinge una minaccia ibrida, dove interessi statali e unità commerciali convergono in campagne d’intelligence. La scelta di spoofare figure parlamentari USA risponde a un beneficio immediato: massimizzare aperture su destinatari qualificati e ottenere legittimazione sociale al contenuto dell’invito. Il lure attorno all’11 agosto 2025 incardina la narrazione su un evento credibile, calibrato su segnali di policy già pubblici.

Impatto su agenzie, think tank e università

Gli impatti attesi includono esfiltrazione selettiva di memo, draft, note confidenziali e dataset interni. Nei think tank, un singolo account può aprire repository condivisi, consentendo raccolta capillare di materiale di lavoro. Nelle università, l’avversario sfrutta permessi larghi per navigare tra gruppi di ricerca, recuperando preprint, analisi econometriche e documenti di consulenza. Nelle agenzie, il rischio riguarda caselle di posta, drive condivisi e portali interni con policy briefs. L’elemento critico è la tempestività. TA415 non punta solo a grandi colpi, ma a vantaggi incrementali in tempo reale. Ogni memo anticipato può aggiustare la postura negoziale di Pechino o orientare messaggi diplomatici e linee di comunicazione verso stakeholder terzi.

Segnali di compromissione e difese pratiche

I segnali includono inviti insolitamente autorevoli con allegati cifrati, accessi API a Google Sheets fuori dall’orario tipico, e registrazioni di Remote Tunnels per account che non gestiscono codice. Anche pattern di editing su documenti cloud che non corrispondono a team reali possono suggerire canali C2 camuffati. Il linguaggio dei messaggi, pur curato, può contenere calchi da testi istituzionali e formule generiche ricorrenti. Le difese efficaci combinano controlli d’identità sul mittente impersonato, policy di decrittazione offline per allegati non richiesti, telemetria sugli add-on developer come Remote Tunnels, monitoraggio API per Google Workspace e Zoho, e runbook di revoca credenziali con rotazione token. La sensibilizzazione mirata dei policy professional riduce il tasso di apertura e alza il rumore difensivo.

Confronto con precedenti campagne TA415/APT41

La campagna mantiene continuità con APT41 su tre assi: uso di servizi cloud per C2, impersonificazione di autorità legittime e tooling modulare in linguaggi dinamici. La novità sta nella raffinata integrazione di Visual Studio Code Remote Tunnels, ideale in ambienti ricerca-policy. Questa scelta dimostra apprendimento adattivo: dove i beacon classici vengono bloccati, il gruppo si allinea a strumenti innocui per persistenza e comando. Anche il lure denota maturità operativa. L’invito a briefing è alta-frequenza nelle community di policy, ma bassa-frequenza nella popolazione generale, riducendo segnalazioni di massa e prolungando la longevità della campagna. L’uso della password sugli allegati è coerente con pratiche legittime di condivisione documentale, abbassando ulteriormente la soglia di sospetto.

Implicazioni per la sicurezza economica USA

Gli Stati Uniti già bilanciano controlli export, screening investimenti e misure tariffarie con meccanismi multilaterali. L’intelligence sottratta da TA415 può offrire a Pechino anticipazioni strategiche su soglie, deroghe e tempistiche, facilitando contromosse e strategie d’influenza su partner e attori privati. La penetrazione in ecosistemi di policy non mira soltanto a documenti: anche reti relazionali, affinità tematiche e linee di frattura tra scuole di pensiero forniscono leva negoziale. Nel medio periodo, il rischio sistemico si sposta sui processi: se strumenti cloud e feature developer restano aperti per vocazione, il paradigma difensivo deve passare da blacklist a controlli comportamentali e verifica di contesto. La gestione delle identità per ricercatori e analisti diventa tanto critica quanto quella per sviluppatori e ingegneri. Il pilastro tecnico dell’operazione è l’abuso di fiducia in strumenti legittimi. La rilevazione richiede telemetria fine su tre piani. Nel piano endpoint, occorre profilare invocazioni Python atipiche collegate a processi documentali, monitorare accessi fileless e correlare moduli di rete che instaurano sessioni TLS verso domini SaaS con pattern di lettura/scrittura fuori baseline. Nel piano identità-cloud, serve audit continuo su credenziali applicative, token e scopi OAuth, con alert per modifiche di scope su Google Sheets e attività di servizio in Zoho WorkDrive che non mappano a job noti. Nel piano developer-features, si devono inventariare e validare i Remote Tunnels, vincolandoli a gruppi e profili di rischio, imponendo policy di scadenza e re-attestazione periodica. La combinazione di detection comportamentale, controllo identità e igiene dei flussi cloud rappresenta la contro-misura minima per degradare l’efficacia di TA415 senza compromettere la produttività di ambienti policy-driven.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.