Nel 2025 l’ecosistema Windows vive una doppia accelerazione: l’arrivo dei Copilot+ PCs a architettura Arm ridisegna la base installata con AI on-device e autonomia estesa, mentre la centralità di Microsoft 365 porta con sé rischi di sicurezza crescenti tipici delle piattaforme dominanti. In parallelo, Valve conferma la fine del supporto Steam 32-bit dal 1° gennaio 2026, una decisione che impatta una quota minima di utenti ma segna la chiusura di un’era. Le organizzazioni pianificano refresh accelerati con l’end of support di Windows 10 fissato al 14 ottobre 2025 e valutano ESU in euro, migrazioni a Windows 11 o scenari Windows 365. Il quadro si completa con vulnerabilità in SharePoint e statistiche sui backup che conservano URL di phishing e allegati malevoli, amplificando la superficie d’attacco. La traiettoria è chiara: successo di mercato e standardizzazione producono benefici misurabili su prestazioni, consumi e produttività, ma alzano la posta in gioco per difese e governance.

Copilot+ e Arm nel software Windows: stato dell’arte

L’introduzione dei Copilot+ PCs porta nel mainstream laptop con NPU in grado di superare oltre 40 trilioni di operazioni al secondo, coniugando autonomia “tutto il giorno” e reattività nelle attività quotidiane. L’obiettivo dichiarato è spostare carichi di AI come trascrizioni, riassunti, classificazioni e assistenza contestuale sul dispositivo, riducendo latenza e dipendenza dalla rete. La strategia Arm di Microsoft si concentra sull’esperienza d’uso, coprendo scenari personali e professionali con un ecosistema che punta a concentrare il 90% dei minuti utente su app native o ottimizzate.

L’iniziativa App Assure e l’Arm Advisory Service sostengono ISV e clienti enterprise nella migrazione, garantendo compatibilità applicativa e riduzione dei rischi nei progetti di adozione. La metrica più osservata dai decisori IT resta la trasparenza della transizione: l’utente non deve percepire differenze in apertura file, collaborazione cloud e uso degli strumenti di sicurezza. In questo contesto, il refresh indotto dall’end of support di Windows 10 spinge le organizzazioni a rivalutare TCO, durata batteria, gestione parche e postura di sicurezza pensata “Arm-first”.

Compatibilità nativa e transizione senza attrito

La spinta ISV verso build native Arm copre suite di produttività, collaborazione, navigazione, creatività e security, riducendo compromessi storici nelle fasi iniziali di ogni cambio architetturale. La compatibilità si valuta su plugin, componenti aggiuntivi, driver e integrazioni con SaaS e directory aziendali, con App Assure a fare da rete di sicurezza per casi residuali. La parola chiave è continuità: gli utenti devono poter passare a Copilot+ mantenendo workflow e policy esistenti, con guadagni tangibili su prestazioni termiche e silenziosità.

Sicurezza e produttività con AI on-device

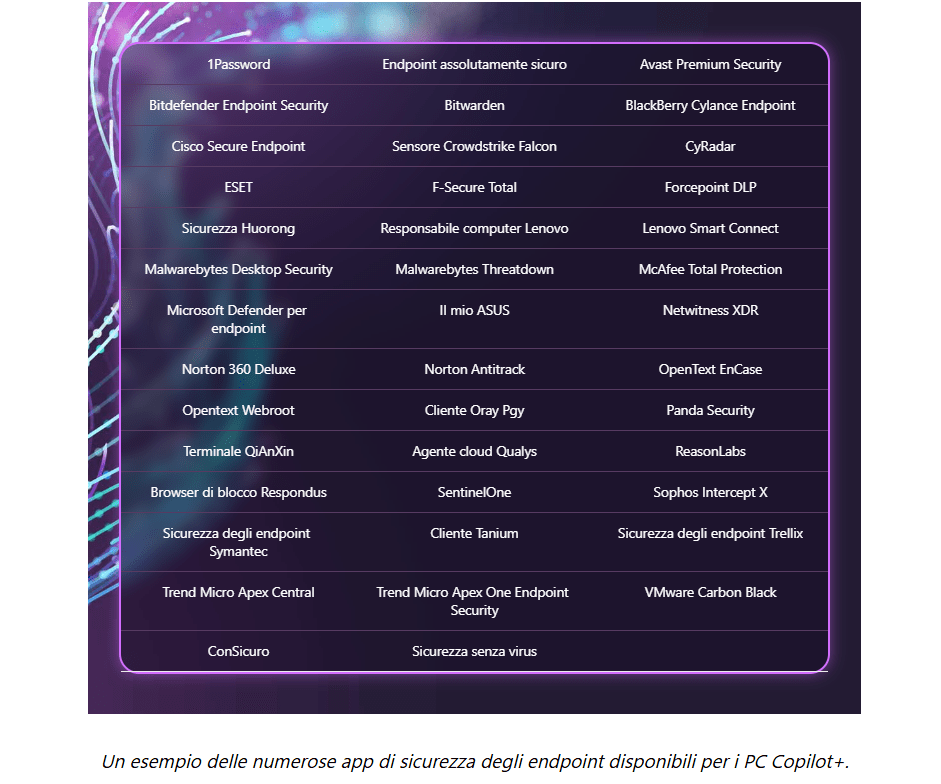

La convergenza tra AI locale e security endpoint consente rilevazioni comportamentali più rapide e operazioni di triage direttamente sul client. L’ampiezza dell’ecosistema su Arm emerge dall’elenco dei prodotti endpoint protection e affini: esempi come Microsoft Defender for Endpoint, CrowdStrike Falcon Sensor, SentinelOne, Sophos Intercept X, Bitdefender Endpoint Security, ESET, Trend Micro Apex One, VMware Carbon Black, Symantec Endpoint Security, Trellix Endpoint Security, F-Secure, WithSecure, Cisco Secure Endpoint, Panda Security, ReasonLabs, NetWitness XDR, Qualys Cloud Agent e soluzioni consumer come Norton 360 Deluxe, McAfee Total Protection, Avast Premium Security, Malwarebytes Desktop Security illustrano la disponibilità di controlli e telemetrie chiave su Arm. A corredo, l’adozione di password manager come 1Password o Bitwarden, strumenti DLP come Forcepoint, capacità forensic con OpenText EnCase e componenti ITOM come Tanium Client e Lenovo Computer Manager favoriscono continuità operativa in ambienti ibridi.

VPN, ZTNA e accessi remoti su Arm

L’abilitazione di VPN e ZTNA su Copilot+ è cruciale per la mobilità sicura. Le principali opzioni includono client enterprise come Cisco AnyConnect, Palo Alto GlobalProtect, Zscaler Client Connector, Check Point Remote Access, FortiClient, F5 BIG-IP Edge Client, SonicWall NetExtender e servizi consumer come NordVPN, Proton VPN, ExpressVPN, Surfshark, Private Internet Access, IPVanish, con il tassello architetturale di Microsoft Global Secure Access per integrazioni Zero Trust con Azure. L’insieme permette di mantenere sessioni stabili, policy coerenti e telemetrie avanzate anche su Arm, riducendo attriti nella connessione da remoto e negli ambienti BYOD.

Steam chiude il capitolo 32-bit: cosa cambia

La decisione di Valve di cessare gli aggiornamenti di Steam su Windows 32-bit dal 1° gennaio 2026 fotografa l’inevitabile declino di un’architettura ormai residuale. La Steam Hardware Survey indica solo lo 0,01% di utenti su questa variante, il che riduce l’impatto pratico. Le installazioni esistenti potrebbero continuare a funzionare, ma la mancanza di security fix rende insostenibile il mantenimento nel tempo. I giochi 32-bit restano giocabili su sistemi a 64-bit, ma il client e le sue dipendenze evolvono verso driver e librerie moderni. Il messaggio operativo è semplice: migrare a Windows 10/11 64-bit non è solo consigliabile, è necessario per preservare sicurezza e funzionalità.

Windows 10 verso la fine del supporto ed ESU

Il 14 ottobre 2025 segna la fine del supporto per Windows 10. Le organizzazioni valutano ESU per prolungare gli aggiornamenti di sicurezza, con prezzi indicativi di 28 euro per ambienti home e 56 euro per enterprise su base annuale. Microsoft suggerisce percorsi di upgrade a Windows 11, il ricorso a Windows 365 per alcune classi di utenti e meccanismi agevolati che includono l’attivazione di Windows Backup e l’uso di Microsoft Rewards. La gestione ibrida che ne deriva implica revisione di immagini di riferimento, policy di compliance, inventari hardware e telemetrie per assicurare omogeneità nella postura di sicurezza tra legacy e moderno.

Microsoft 365: dominio, superfici d’attacco e rischio sistemico

Con circa 400 milioni di posti pagati, Microsoft 365 concentra email, collaborazione e archiviazione in un’unica piattaforma, riproducendo il “paradosso del successo” visto con Windows negli anni Novanta: più adozione, più incentivo per gli attaccanti. Outlook, SharePoint, OneDrive e Teams costituiscono vettori comunicanti: compromettere un servizio facilita il pivot sugli altri, alimentando movimento laterale e esfiltrazione. Questo effetto moltiplicativo emerge quando phishing in Outlook apre la strada a download in SharePoint, sincronizzazioni in OneDrive e interazioni in Teams, con token e permessi che, se non governati, estendono l’impatto su interi tenant.

Zero-day e SharePoint: dal bug all’exploit

Le vulnerabilità recenti in SharePoint hanno incluso uno zero-day come CVE-2025-53770, sfruttato a partire dal 7 luglio 2025 e capace di colpire oltre 75 server, con esecuzione di codice da remoto e impatti immediati su integrità e riservatezza. L’urgenza di patching in questi contesti non riguarda solo l’host vulnerabile, ma anche workflow e integrazioni che spesso si appoggiano a connettori e app con permessi elevati. Il ritardo tra rilascio e deploy delle correzioni crea una finestra di rischio che, nei periodi di picco lavorativo, può diventare sfruttabile su larga scala.

Backup e retention: quando l’archivio conserva il phishing

I backup di email e documenti svolgono un ruolo ambiguo. Analisi operative come quelle citate da Acronis indicano che il 40% degli URL di phishing può rimanere conservato nelle email archiviate, con oltre 200.000 messaggi contenenti malware. La retention protratta senza sanitizzazione trasforma il ripristino in un vettore di re-introduzione delle minacce, soprattutto se sandbox e filtri non vengono rieseguiti su contenuti recuperati da cold storage. Il risultato è un debito di rischio che si somma al lavoro quotidiano dei SOC e dei team IT.

Metriche d’adozione e implicazioni operative

Il quadro di adozione desktop vede Windows 11 intorno al 60,39% secondo rilevazioni di agosto 2025, con Windows 10 al 35,08%. Questi valori definiscono priorità per sviluppatori e team di sicurezza, che ottimizzano prima dove si concentra il traffico reale. Nel segmento Arm, la metrica del “90% dei minuti utente” su app native indica maturità: significa che prestazioni, UX e stabilità sono sufficienti a sostenere la giornata lavorativa, mentre i casi residuali vengono gestiti con supporto e piani di remediazione.

Implicazioni per i team di sicurezza

La centralità di Microsoft 365 richiede telemetrie coerenti tra endpoint e cloud, con controllo fine di token, scopi OAuth e app registrate. In ambienti che adottano Copilot+ su Arm, la riduzione del consumo e la maggiore autonomia aumentano la finestra di produttività, ma impongono policy di aggiornamento che tengano conto di cicli energetici e orari di ricarica. Strumenti come Defender for Endpoint e soluzioni XDR di terze parti sfruttano segnali locali e indicatori cloud, mentre DLP e CASB governano flussi tra tenant e SaaS esterni. Il patching accelerato su SharePoint resta un indicatore critico di igiene, insieme alla sanitizzazione dei backup che contengono phish e malware storici.

Governance dei backup e sanitizzazione dei contenuti

La gestione retention-aware nei backup email impone workflow di riscan per allegati e URL prima del ripristino su cassette o casistiche legali. Senza sanitizzazione, gli archivi diventano serbatoi di minacce riutilizzabili. L’approccio corretto prevede catalogazione degli hash, de-tunneling degli URL aggregatori, re-scans con motori aggiornati e quarantena distinta per messaggi sospetti. Il tutto deve integrarsi con SIEM e SOAR, così da trasformare la memoria storica in vantaggio difensivo e non in rischio latente.

Produttività su Arm e AI locale: casi d’uso concreti

Nel lavoro d’ufficio, Copilot+ abilita riassunti locali di documenti, ricerche semantiche in cartelle, rilievo di pattern nelle conversazioni e bozze create con prompt contestuali, senza inviare dati sensibili al cloud. La latency ridotta e l’elaborazione privata si traducono in tempi di risposta migliori e minori costi di egress. Per i SOC, i client Arm filtrano log e artefatti direttamente in locale, inviando al cloud solo eventi significativi e feature pre-estratte, con vantaggi su banda e rumore.

Transizione software e dipendenze di sistema

Il passaggio a 64-bit come baseline, sancito di fatto dallo stop a Steam 32-bit, impone di inventariare applicazioni legacy e driver. Laddove persistano componenti 32-bit critici, la mitigazione prevede containerizzazione, VDI o app virtualization. Sul fronte Arm, le dipendenze si riallineano con build native o strati di compatibilità che preservano stabilità e performance accettabili; l’obiettivo è ridurre progressivamente le eccezioni che complicano la gestione e la sicurezza. La modernizzazione Arm su Windows e la centralizzazione dei flussi di lavoro in Microsoft 365 seguono lo stesso principio ingegneristico: spostare il carico dove rende di più, che si tratti di NPU locali o di SaaS altamente integrati. Questo design produce efficienza e scalabilità, ma eleva la criticità del controllo degli attacchi. Il modello di rischio va aggiornato su tre assi: architettura (allineamento 64-bit, fine del 32-bit e adozione Arm), piattaforme collaborative (governo di token, permessi, app e connettori in Microsoft 365) e ciclo di vita dei dati (backup che devono diventare sorgenti verificate e non serbatoi di minacce). La validazione tecnica richiede telemetrie correlate tra endpoint Arm, directory, SaaS e archivi, con patching e sanitizzazione come routine, non come eccezione. In questo equilibrio, Copilot+ e Microsoft 365 offrono vantaggi competitivi misurabili, a condizione di orchestrare sicurezza, compatibilità e governance con la stessa cura riposta nelle prestazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...