RedNovember, gruppo di cyber-spionaggio sponsorizzato dalla Cina e noto in precedenza come TAG-100, ha condotto operazioni su scala globale tra il 2024 e il 2025 colpendo organizzazioni governative, di difesa e tecnologiche. Gli analisti di Insikt Group attribuiscono al gruppo un’elevata probabilità di legami con lo stato cinese, con sovrapposizioni operative a Storm-2077. Le campagne hanno sfruttato vulnerabilità nei dispositivi perimetrali come firewall, VPN e server email, puntando a settori critici come aerospazio, difesa e diplomazia. Tra le vittime figurano ministeri degli esteri in Asia e Africa, contractor militari statunitensi e organizzazioni intergovernative del Sud-Est asiatico. L’uso di exploit proof-of-concept e tool open-source come Pantegana, Cobalt Strike e SparkRAT ha permesso a RedNovember di abbassare le barriere d’ingresso, rendere più difficile l’attribuzione e scalare rapidamente le operazioni.

Scoperte chiave

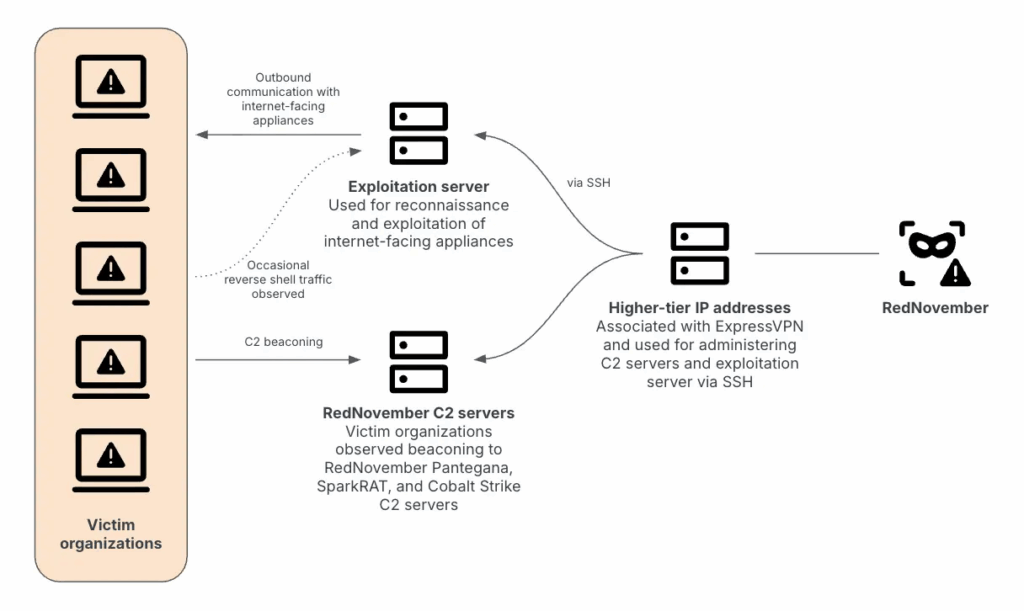

Le indagini hanno rivelato che RedNovember impiega framework di comando e controllo come Pantegana, Cobalt Strike e SparkRAT, integrandoli con infrastrutture di anonimizzazione come ExpressVPN e forse Warp VPN. Le operazioni hanno incluso spearphishing, sfruttamento di vulnerabilità e targeting di portali OWA, Zimbra Collaboration Suite, appliance Fortinet FortiGate, Cisco ASA, Palo Alto GlobalProtect e router Huawei. In aprile 2025 il gruppo ha concentrato la ricognizione su Ivanti Connect Secure VPN in più paesi, tra cui contractor militari statunitensi e un importante quotidiano americano. Le attività di RedNovember hanno mostrato un chiaro legame con eventi geopolitici, come visite diplomatiche in Sud America e tensioni in Taiwan, evidenziando obiettivi strategici allineati agli interessi cinesi.

Contesto storico

Originariamente identificato come TAG-100, RedNovember ha evoluto le proprie capacità sfruttando strumenti open-source per ridurre i costi e aumentare la scalabilità delle operazioni. Questo approccio riflette una tendenza comune ai gruppi statali cinesi, che preferiscono sfruttare vulnerabilità persistenti nei dispositivi esposti a internet per mantenere accesso iniziale e garantire presenza duratura nelle reti compromesse. L’impiego di exploit weaponized a partire da proof-of-concept pubblici ha permesso al gruppo di accelerare le campagne e di ridurre il rischio di rilevamento, delegando a tool di largo uso il compito di mascherare la propria presenza. La scelta di concentrarsi su dispositivi edge — firewall, VPN e load balancer — evidenzia la consapevolezza delle limitazioni di visibilità e logging in questi apparati, spesso trascurati nelle strategie di sicurezza.

Analisi tecnica

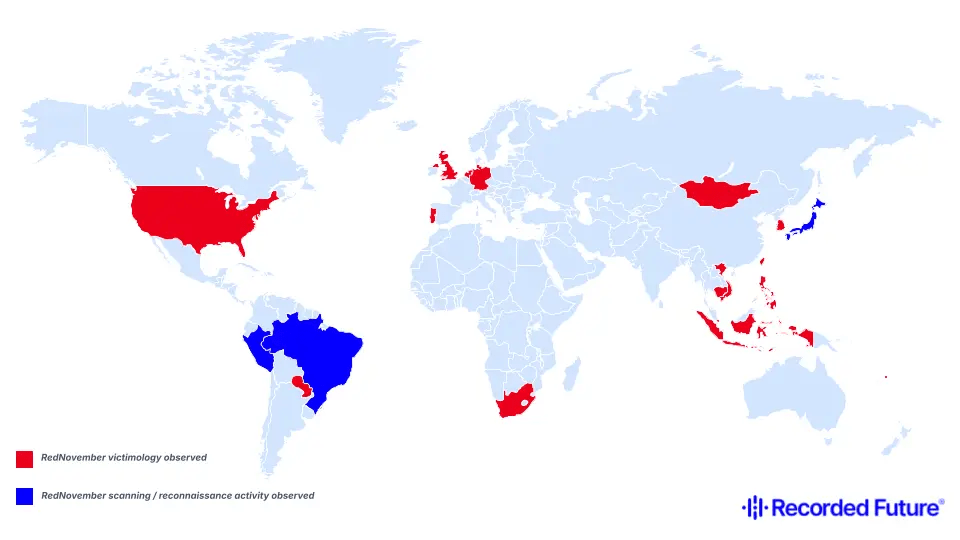

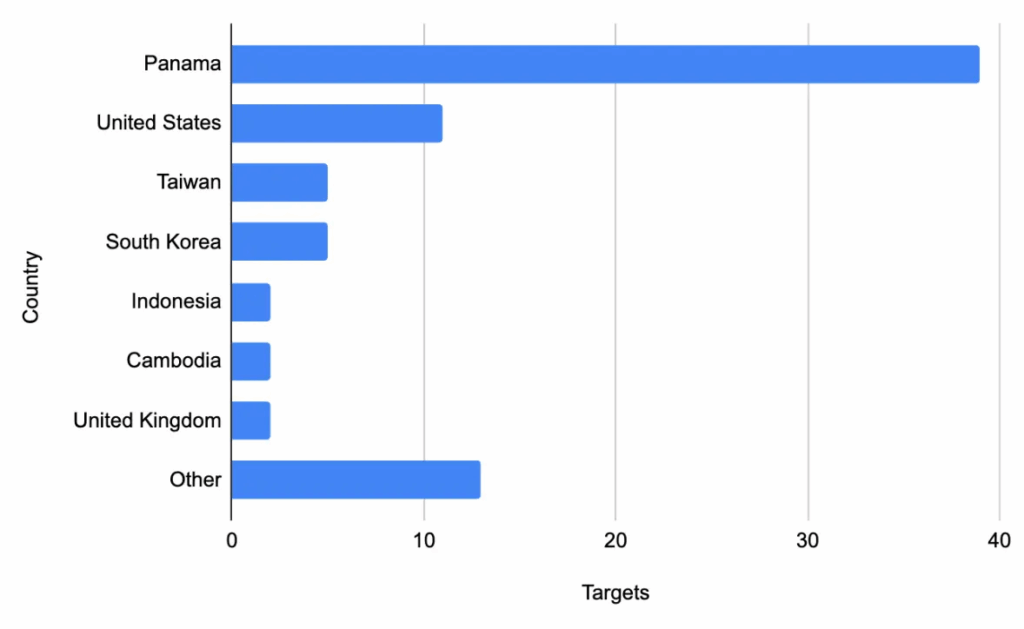

Tra la seconda metà del 2024 e la metà del 2025, RedNovember ha compromesso organizzazioni in tutto il mondo con tattiche mirate a infrastrutture critiche. I ricercatori hanno osservato attacchi a oltre 30 organizzazioni governative panamensi, a portali OWA in Sud America prima di visite di stato cinesi e a organizzazioni europee del settore spaziale. Le tecniche adottate comprendono ricognizione massiva su dispositivi VPN, uso di malware per la persistenza e gestione delle connessioni tramite VPN commerciali. In più casi sono state individuate compromissioni prolungate, come nel caso di un’organizzazione intergovernativa del Sud-Est asiatico, rimasta sotto attacco fino a marzo 2025. L’infrastruttura di comando e controllo si basa su framework modulari che consentono di adattare velocemente le campagne e mantenere controllo a lungo termine. Le evidenze mostrano una forte attenzione verso Stati Uniti, Taiwan e Corea del Sud, con ricadute dirette sulla sicurezza delle reti diplomatiche e industriali.

Vittimologia e targeting

Le vittime di RedNovember includono ministeri degli esteri, organizzazioni intergovernative, contractor della difesa e aziende tecnologiche. In Asia sono stati colpiti server email e appliance VPN di governi, mentre in Africa un Cisco ASA ha subito compromissioni confermate. In Europa, un ministero responsabile dei musei è stato preso di mira tramite un client 3CX, mentre contractor della difesa statunitense sono stati bersaglio di spearphishing ed exploit mirati.

Anche il settore aerospaziale e spaziale europeo è entrato nel mirino, confermando un ampliamento del raggio operativo. L’allineamento temporale degli attacchi con eventi geopolitici suggerisce un obiettivo strategico preciso: raccogliere intelligence per favorire gli interessi cinesi in aree critiche. RedNovember continua così a rappresentare una minaccia persistente e globale, capace di adattarsi e sfruttare con efficacia le debolezze dei dispositivi edge e delle infrastrutture esposte a internet.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.