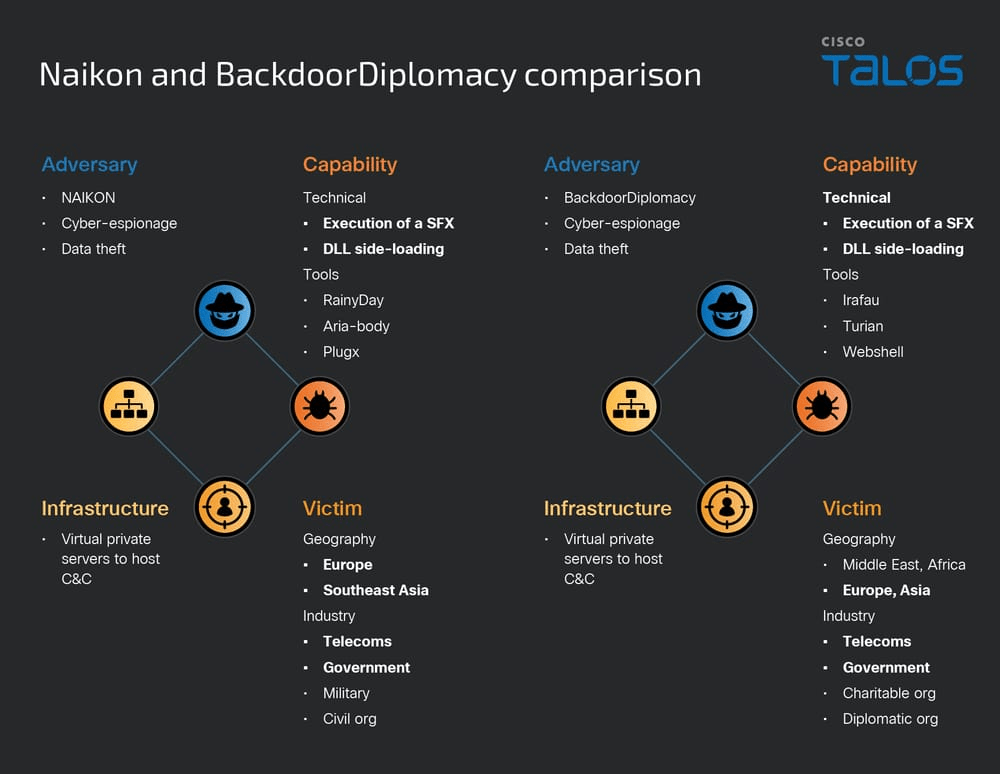

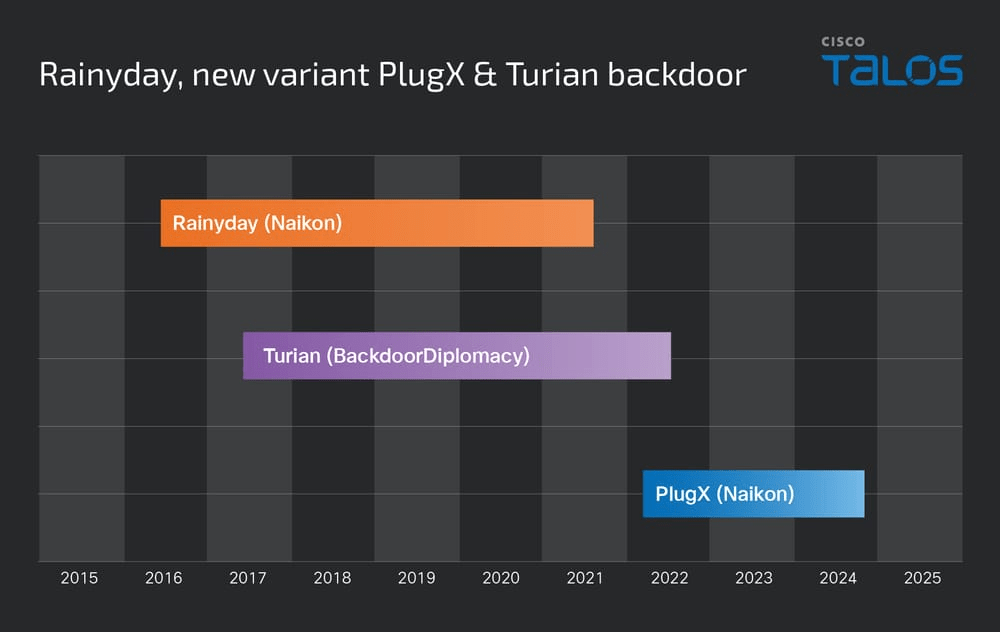

La campagna Rainyday e il backdoor Turian impiegano una nuova variante di PlugX che abusa del DLL search-order hijacking per ottenere esecuzione remota e persistenza su sistemi Windows. I ricercatori di Talos Intelligence rilevano un pattern operativo attivo nel 2025: loader che sideloadano DLL maligni tramite eseguibili legittimi, payload crittografati che vengono decriptati ed eseguiti in memoria e canali C2 camuffati per esfiltrazione e controllo remoto. L’evoluzione tecnica mostra riuso di routine di unpacking, chiavi condivise e meccanismi anti-analisi che indicano una toolchain consolidata tra famiglie malware. Le organizzazioni che non aggiornano e non applicano hardening sulle ricerche DLL rimangono ad alto rischio di compromissione.

La campagna Rainyday e le tattiche impiegate

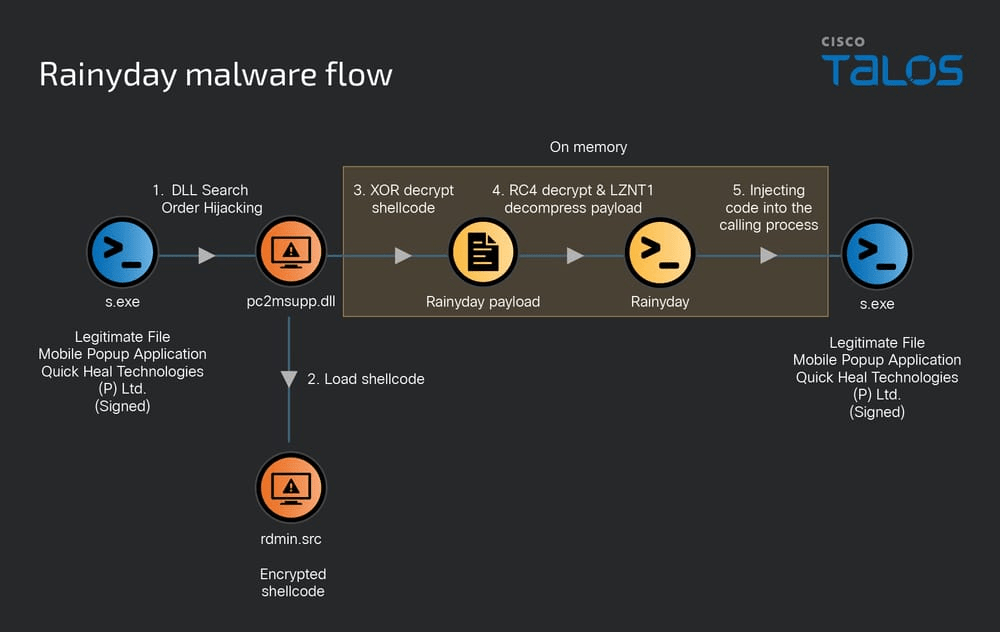

I toolkit osservati nella campagna Rainyday iniziano spesso con vettori phishing o con delivery secondario che porta a loader collocati accanto a eseguibili legittimi. Gli attaccanti piazzano DLL con nomi simili a quelli legittimi nelle directory prioritizzate da Windows, in modo che il processo target le carichi al posto delle librerie genuine. Questa forma di hijacking dell’ordine di ricerca DLL permette esecuzione di codice senza modificare binari firmati e riduce la probabilità di blocco da parte di endpoint protection basate su file signature.

I loader raccolgono fingerprint di sistema, determinano se la macchina è interessante e procedono al download di payload successivi solo su target validi. Talos documenta pattern di inserimento del payload in cartelle “Initial” accanto all’eseguibile, con routine di XOR→RC4→LZNT1 per decrittazione e decompressione che si ripetono tra Rainyday, Turian e la variante PlugX, suggerendo un’autore o un fornitore comune del toolset.

Turian come backdoor modulare per spionaggio

Turian agisce come backdoor modulare che gli operatori attivano dopo l’innesco tramite hijacking DLL. Il suo set funzionale comprende esecuzione di comandi remoti, raccolta di screenshot, trasferimento file e raccolta di credenziali in memoria. I moduli comunicano con server C2 attraverso canali crittografati e adottano tecniche anti-analisi per rilevare sandbox e strumenti di debugging. Turian esfiltra dati in modo selettivo e mantiene presenza persistente mascherando servizi Windows e processi legittimi, rendendo difficile la scoperta tramite ispezione superficiale. Gli operatori aggiornano i moduli via C2, consentendo evoluzioni rapide della capacità di spionaggio e adattamenti alle contromisure difensive.

La variante PlugX: crittografia, stealth e somiglianze tecniche

La nuova variante di PlugX individua la DLL giusta da sostituire e sfrutta l’ordine di ricerca per essere caricata da processi affidabili. La variante incorpora routine di crittografia avanzata per proteggere configurazioni e comunicazioni C2, oltre a meccanismi di anti-forensics che rimuovono artefatti dopo l’esecuzione. PlugX fornisce controllo remoto completo, gestione file, keylogging e movimenti laterali, e le analisi mostrano sovrapposizioni biometriche con i campioni usati da Rainyday e Turian. I ricercatori notano riutilizzo di chiavi RC4 e sequenze di unpacking coerenti tra le famiglie, elemento che rafforza l’ipotesi di una toolchain condivisa o del servizio di fornitura di malware.

Tecniche del DLL search-order hijacking

Windows ricerca le DLL secondo una sequenza di directory che può includere la cartella dell’eseguibile, la directory di lavoro corrente e altre path prioritarie. Gli attaccanti sfruttano questa logica posizionando DLL malevole in path privilegiati: al lancio dell’applicazione legittima il sistema carica la DLL malevola e invoca funzioni esportate che avviano il loader. Il bypass sfrutta la fiducia del processo vittima e annulla molte difese basate su whitelisting di eseguibili, poiché l’innesco avviene all’interno di un processo già autorizzato. Le mitigazioni tecniche efficaci includono l’abilitazione di Safe DLL Search Mode, l’uso di policy che limitino i percorsi di ricerca e l’impiego di AppLocker/Device Guard per forzare il caricamento di DLL firmate e certificate.

Indicatori di compromissione e caccia alle minacce

Talos fornisce indicatori utili per il threat hunting: nomi di file utilizzati come sorgenti shellcode, hash SHA-256 di DLL osservate, pattern PDB nei sample e specifici comportamenti di rete legati al fetch dei payload nella directory Initial. La ricerca retrospettiva nei log su eventi di caricamento DLL anomali, su invocation di rundll32.exe o su processi che leggono file binari da cartelle applicative non standard è cruciale. Le telemetrie EDR devono evidenziare chiamate API sospette legate a decompressione e decrittazione in memoria, così come chiamate a RtlDecompressBuffer e sequenze di API resolve con hashing (ROL25). La convergenza di questi segnali consente di ricostruire la catena di attacco anche quando i sample si eseguono in memoria.

Mitigazioni pratiche e hardening consigliati

Le organizzazioni devono adottare un approccio multilivello: applicare aggiornamenti di sicurezza Windows, abilitare Safe DLL Search Mode e bloccare la possibilità di caricamento DLL da directory scrivibili dall’utente. AppLocker o restrizioni di code signing per librerie riducono drasticamente la superficie di attacco, così come la segregazione dei privilegi e la limitazione di account con capacità di scrittura nelle cartelle program. È indispensabile configurare EDR per intercettare in-memory unpacking e process hollowing, oltre a inserire nelle regole di rilevamento pattern di decrittazione noti (XOR→RC4→LZNT1). La formazione mirata su phishing e sull’evitare esecuzione di file scaricati completa il quadro difensivo.

Implicazioni geopolitiche e raccomandazioni strategiche

L’uso coordinato di Rainyday, Turian e PlugX segnala un trend nelle campagne APT mirate a governi e grandi aziende, con motivazioni che spaziano dallo spionaggio industriale al furto di proprietà intellettuale. La sovrapposizione tecnica con tool e chiavi condivise suggerisce operazioni sostenute da infrastrutture mature. Le organizzazioni attive in settori critici devono rafforzare intelligence sharing con partner e vendor e adottare esercitazioni di incident response specifiche per hijacking DLL, così da ridurre il tempo di rilevamento e di contenimento. La collaborazione tra CERT, fornitori di soluzioni EDR e community di ricerca resta essenziale per aggiornare rapidamente le signature e le regole comportamentali. Dal punto di vista tecnico la campagna evidenzia come la combinazione di DLL search-order hijacking, esecuzione in memoria e algoritmi di decrittazione ripetuti costituisca una piattaforma altamente resiliente per persistenza e spionaggio. La mitigazione efficace richiede non solo patching e restrizioni di percorso DLL, ma anche capacità di analisi in memoria, monitoraggio delle API di decompressione e integrazione di IOC nei flussi SIEM/EDR. Solo una strategia che combini hardening del sistema, detection comportamentale e condivisione tempestiva di intelligence può ridurre la finestra di opportunità per attori che sfruttano PlugX, Rainyday e Turian.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.