IBM Trusteer Labs ha scoperto PhantomCall, una nuova variante del malware bancario Antidot, che si diffonde tramite app Chrome false in una campagna globale partita nell’aprile 2025. La distribuzione colpisce utenti in Europa, Nord America, Medio Oriente e Asia, con picchi significativi in Spagna ed Emirati Arabi Uniti. L’attività cresce in maniera aggressiva, mostrando come il malware riesca ad adattarsi ai diversi contesti geografici. PhantomCall sfrutta vulnerabilità e lacune nel sistema Android per ingannare gli utenti, aggirare restrizioni di sicurezza e ottenere accesso ai dati sensibili, in particolare quelli bancari.

Cosa leggere

Campagna malware globale

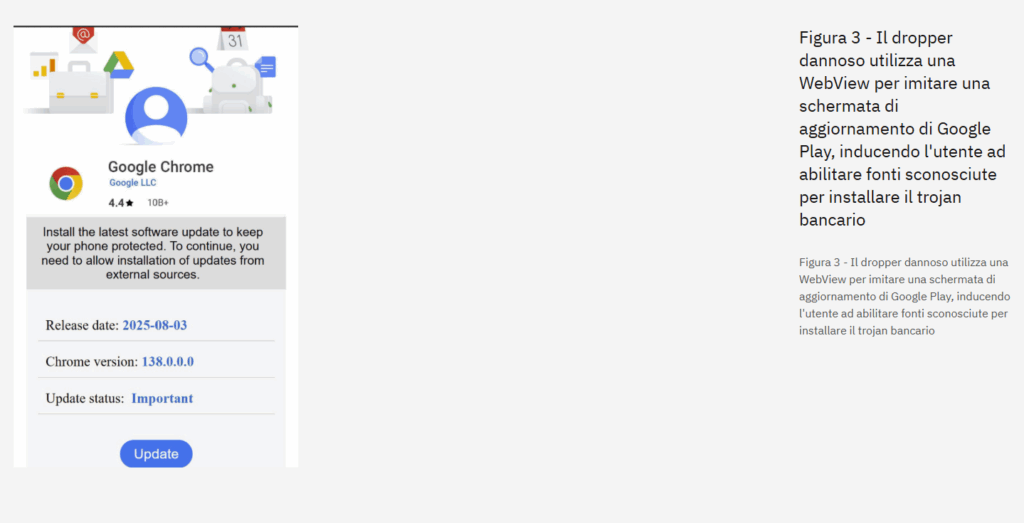

La campagna di PhantomCall utilizza un approccio multicanale per la diffusione: phishing, smishing, annunci fraudolenti e store non ufficiali. Le vittime vengono ingannate da app finte con icona Chrome che mostrano falsi prompt di aggiornamento del browser. Attraverso WebView e script eseguiti con @JavascriptInterface, gli utenti vengono convinti ad abilitare installazioni da fonti sconosciute. Il payload malevolo viene poi installato con l’API PackageInstaller.Session, simulando i flussi legittimi del Google Play Store e aggirando le restrizioni introdotte da Android 13.

Variante sofisticata di Antidot

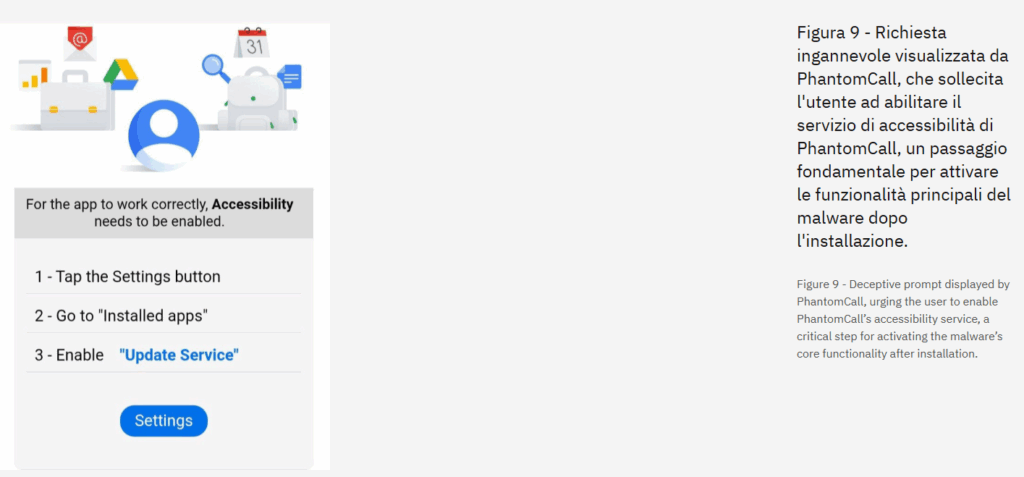

PhantomCall si distingue da Antidot per la modularità e le capacità evolute. Il malware sfrutta i servizi di accessibilità per attivarsi e mantenere il controllo sul dispositivo. Una volta installato, invia codici USSD in modo silenzioso per reindirizzare chiamate e abusa del CallScreeningService di Android per bloccare le chiamate legittime. Questo isolamento permette agli attaccanti di impersonare le vittime ed eseguire frodi finanziarie senza che esse se ne accorgano. Il malware, inoltre, intercetta comunicazioni sensibili e blocca eventuali alert bancari, aumentando la finestra temporale a disposizione degli operatori criminali.

Metodi di infezione tramite app false

Le app Chrome false rappresentano il cuore della strategia di infezione. Gli utenti vengono tratti in inganno da interfacce familiari che li spingono a concedere permessi critici, come quello di accessibilità. PhantomCall sfrutta questa leva per installare dropper che attivano il payload bancario vero e proprio. Una volta ottenuto il controllo, il malware garantisce persistenza, monitora le attività e comunica con i server di comando e controllo (C2) per ricevere istruzioni aggiornate.

Tecniche di persistenza e comando

PhantomCall utilizza controlli continui sui permessi di accessibilità, spingendo l’utente a mantenerli attivi con interfacce ingannevoli. Integra funzioni di auto-riavvio e monitoraggio dei processi per resistere a tentativi di rimozione. Dal lato operativo, il malware riceve comandi remoti dai server C2, tra cui SendUssd e CallForward, che consentono di deviare comunicazioni e reindirizzare chiamate. Gli attaccanti possono così intercettare conversazioni, isolare la vittima e sfruttarne l’identità per accessi fraudolenti ai servizi bancari.

Indicatori di compromissione

IBM Trusteer Labs ha pubblicato indicatori chiave, tra cui l’hash SHA-256 cbe0994fcfbf017babc5bef567f6e3bb540293f2c1e4acb91e9b775008749e16, utile per identificare i campioni di PhantomCall. Segnali di compromissione includono anomalie nelle chiamate, richieste di abilitazione ripetuta ai servizi di accessibilità e la presenza di app Chrome sospette installate al di fuori del Play Store ufficiale.

Raccomandazioni di mitigazione

Per proteggersi da PhantomCall, IBM Trusteer Labs raccomanda di: scaricare esclusivamente da store ufficiali, aggiornare regolarmente il sistema operativo, disabilitare permessi di accessibilità non necessari, monitorare le app installate e segnalare attività anomale. È inoltre consigliato l’uso di soluzioni avanzate di sicurezza mobile, capaci di rilevare comportamenti sospetti anche in assenza di firme tradizionali. La campagna PhantomCall rappresenta un’evoluzione significativa delle minacce bancarie mobili, dimostrando come i criminali sfruttino l’AI e le falle nei sistemi di protezione Android per condurre attacchi mirati e altamente persistenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.