Le nuove vulnerabilità di sicurezza nei dispositivi Western Digital My Cloud, nei processori Intel e AMD, e nei firewall Cisco rappresentano una minaccia immediata per dati sensibili e infrastrutture critiche. Si tratta di difetti tecnici diversi per natura e modalità di attacco, ma accomunati dalla gravità delle conseguenze e dalla necessità di patch urgenti. Mentre i NAS My Cloud risultano vulnerabili a iniezioni di comandi remoti tramite semplici richieste HTTP, un nuovo metodo di attacco denominato Battering Ram è in grado di bypassare le protezioni crittografiche della memoria in ambienti cloud, aprendo scenari di rischio senza precedenti per l’elaborazione confidenziale. Parallelamente, due falle sfruttate attivamente nei firewall Cisco espongono decine di migliaia di dispositivi esposti a Internet a esecuzioni arbitrarie di codice e installazioni di malware persistenti.

La falla critica nei NAS My Cloud

Western Digital ha confermato una grave vulnerabilità di sicurezza nei dispositivi della serie My Cloud, tracciata come CVE-2025-30247. La falla consente un’iniezione di comandi di sistema attraverso richieste HTTP POST costruite ad hoc, permettendo agli attaccanti di ottenere accesso non autorizzato a file, modificare configurazioni o enumerare utenti. I modelli colpiti includono My Cloud PR2100, PR4100, EX4100, EX2 Ultra, Mirror Gen 2, DL2100, EX2100, DL4100 e WDBCTLxxxxxx-10. Alcuni dispositivi, come DL4100 e DL2100, sono già fuori supporto e non riceveranno mitigazioni specifiche. Il problema è stato segnalato dal ricercatore w1th0ut, spingendo Western Digital a rilasciare il firmware 5.31.108 come correzione ufficiale. Gli aggiornamenti automatici sono partiti dal 23 settembre 2025 per chi ha attivato la funzione, ma gli utenti possono procedere anche manualmente scaricando l’immagine firmware dal sito ufficiale e installandola tramite le impostazioni del dispositivo. Gli esperti consigliano di disconnettere temporaneamente i dispositivi vulnerabili da Internet fino all’aggiornamento, mantenendoli eventualmente in uso solo come sistemi di archiviazione locale in modalità LAN. Il bollettino di sicurezza WDC-25006, pubblicato il 26 settembre 2025, descrive la falla come un difetto critico di esecuzione remota, risolto con l’aggiornamento rilasciato il 24 settembre. L’episodio ricorda precedenti attacchi ai NAS, spesso sfruttati per sottrarre dati sensibili, creare botnet o distribuire ransomware.

L’attacco Battering Ram sui processori Intel e AMD

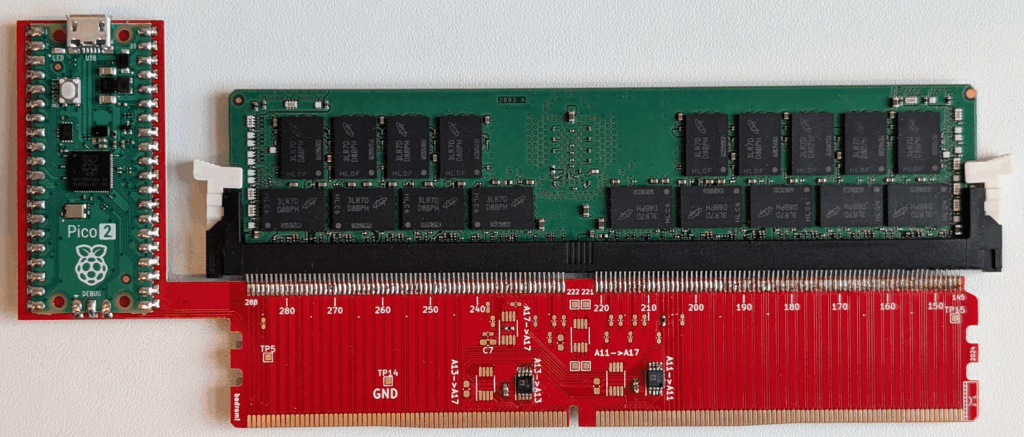

Un gruppo di ricercatori della KU Leuven e della University of Birmingham ha sviluppato l’attacco Battering Ram, capace di rompere le protezioni hardware sui processori Intel SGX e AMD SEV-SNP in ambienti cloud. L’exploit utilizza un interposer DDR4 personalizzato, costruibile con meno di 46 euro di componenti, che si inserisce nel percorso della memoria intercettando e manipolando gli indirizzi fisici. Durante l’avvio, il dispositivo appare trasparente, ma successivamente ridirige in modo malevolo gli indirizzi protetti verso locazioni controllate dall’attaccante. Questo consente letture e scritture arbitrarie in aree di memoria che dovrebbero rimanere crittografate, minando i fondamenti stessi del computing confidenziale.

Su piattaforme Intel, Battering Ram consente di estrarre dati in chiaro da enclave SGX o di iniettarvi codice arbitrario. Su sistemi AMD, aggira mitigazioni firmware già introdotte contro attacchi come BadRAM, introducendo backdoor in macchine virtuali protette da SEV-SNP. Il rischio riguarda anche l’attestazione remota e la sicurezza dei workload cloud multi-tenant. La criticità deriva dal fatto che le tecnologie di crittografia della memoria, come Intel TME per DDR4, usano una singola chiave per l’intero range di memoria. Questo schema consente a un attaccante di catturare e reiniettare ciphertext, riproducendo plaintext arbitrari. Gli autori hanno pubblicato schemi e file del proof-of-concept, realizzato con componenti comuni come Raspberry Pi Pico e switch analogici, dimostrando che un attacco hardware sofisticato può essere condotto con mezzi limitati. Intel e AMD hanno riconosciuto il problema ma lo considerano un attacco fisico fuori scope per i prodotti attuali. Tuttavia, il fatto che possa essere sfruttato da insider o provider cloud malevoli solleva seri dubbi sulla sicurezza delle infrastrutture critiche.

Vulnerabilità sfruttate nei firewall Cisco

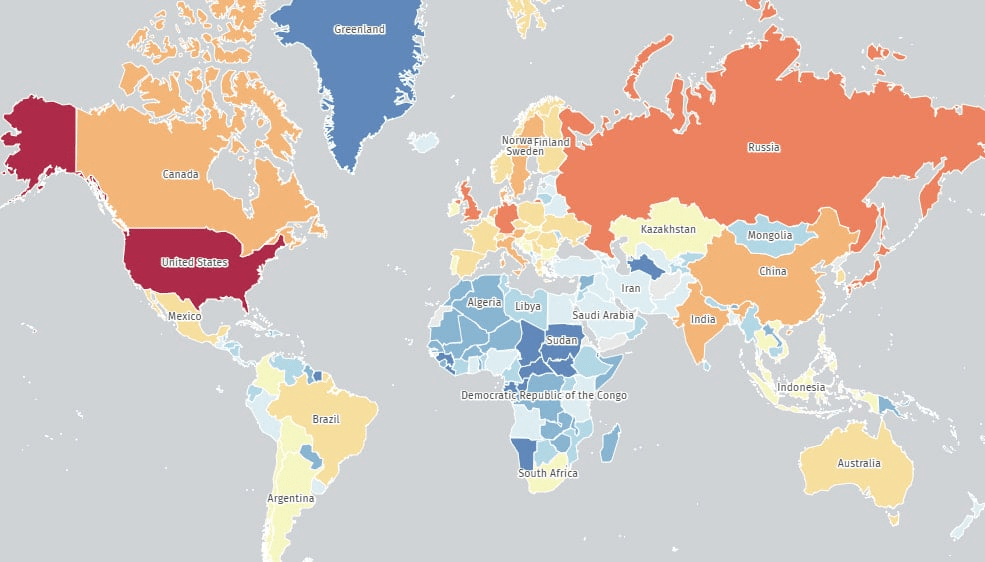

Il 25 settembre 2025 Cisco ha annunciato due vulnerabilità critiche, CVE-2025-20333 (CVSS 9.9) e CVE-2025-20362 (CVSS 6.5), che colpiscono i firewall ASA e FTD, consentendo esecuzione di codice remoto e accesso non autenticato a URL riservati. La Shadowserver Foundation ha rilevato oltre 48.800 dispositivi vulnerabili esposti online, la maggior parte negli Stati Uniti, seguiti da Regno Unito, Giappone, Germania e Russia.

Le versioni affette includono ASA 9.12, 9.14, 9.16–9.20, 9.22–9.23 e FTD/ASA 7.0–7.4, 7.6–7.7. Cisco ha diffuso patch immediate, ma nel frattempo gli amministratori sono stati invitati a limitare l’esposizione delle interfacce VPN, monitorare i log e incrementare il tracciamento delle richieste sospette. Il National Cyber Security Centre britannico e la CISA statunitense hanno emesso direttive urgenti, imponendo alle agenzie federali di identificare e aggiornare le istanze compromesse entro 24 ore, disconnettendo i dispositivi ASA fuori supporto entro fine settembre. Le vulnerabilità sono già sfruttate in attacchi reali che installano malware come Line Viper e RayInitiator, rispettivamente un loader di shellcode e un bootkit in grado di garantire accesso persistente e invisibile ai sistemi colpiti. L’episodio segue lo schema di campagne precedenti come ArcaneDoor, che nel 2024 avevano già sfruttato zero-day nei prodotti Cisco.

Le implicazioni di sicurezza globale

Queste tre vulnerabilità delineano una traiettoria comune: la crescente fragilità delle architetture di sicurezza digitali e l’urgenza di un approccio proattivo. Nel caso di Western Digital, i rischi riguardano gli utenti domestici e le piccole imprese che fanno affidamento su NAS per archiviazione e backup. L’attacco Battering Ram mette invece in discussione la sicurezza dell’intero modello di cloud computing confidenziale, con possibili ricadute su ambienti governativi e finanziari. Infine, le falle nei firewall Cisco dimostrano come i dispositivi di protezione perimetrale possano trasformarsi in vettori di compromissione se non aggiornati tempestivamente. In uno scenario dove attori malevoli sono pronti a sfruttare qualsiasi debolezza, il tempo di reazione diventa un fattore determinante. La rapidità con cui i vendor rilasciano patch e la prontezza delle organizzazioni nell’applicarle segnano la differenza tra una vulnerabilità gestita e una crisi di sicurezza con effetti globali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.