Il trojan bancario Android Klopatra si è affermato come una delle minacce più sofisticate del 2025, con origini riconducibili alla Turchia. Scoperto ad agosto dagli analisti di intelligence, il malware opera sia come Remote Access Trojan (RAT) sia come trojan bancario, senza legami con famiglie già conosciute. Dal marzo 2025 gli sviluppatori hanno rilasciato oltre quaranta build che hanno progressivamente introdotto nuove funzionalità, rafforzato l’evasione dai sistemi di sicurezza e reso l’infezione più difficile da rilevare. Klopatra unisce un VNC nascosto con overlay dinamici capaci di replicare schermate di login bancarie. In questo modo gli operatori possono prendere il pieno controllo dei dispositivi, monitorare schermi in tempo reale, catturare input, simulare tap e swipe ed eseguire transazioni fraudolente. Il malware raccoglie informazioni estese sul dispositivo e sulle app installate, inviandole ai server C2 in formato JSON codificato Base64.

La scoperta del trojan Klopatra

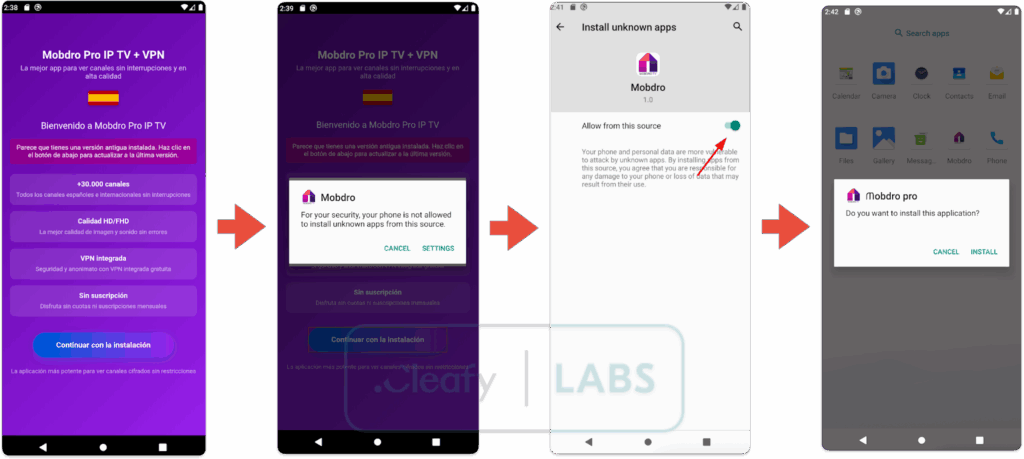

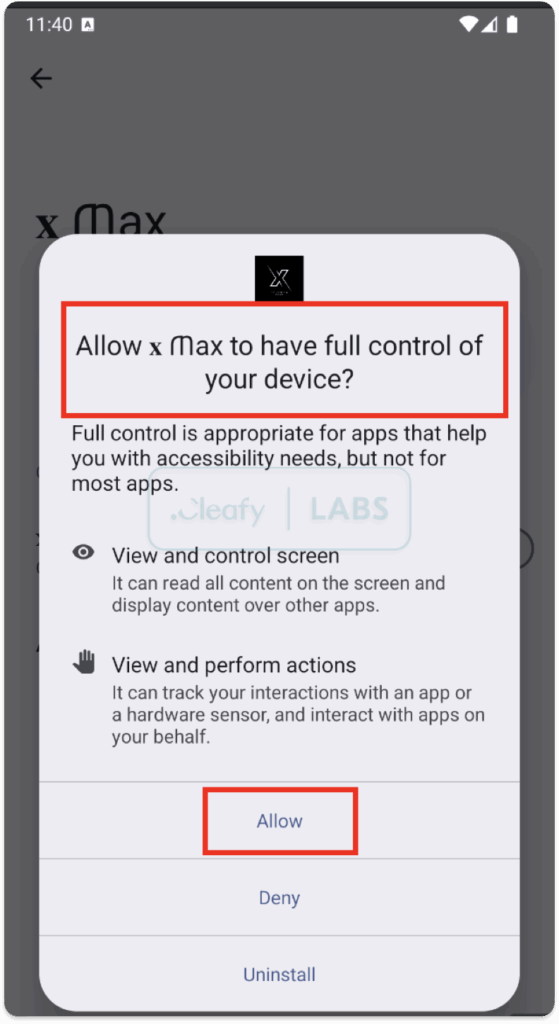

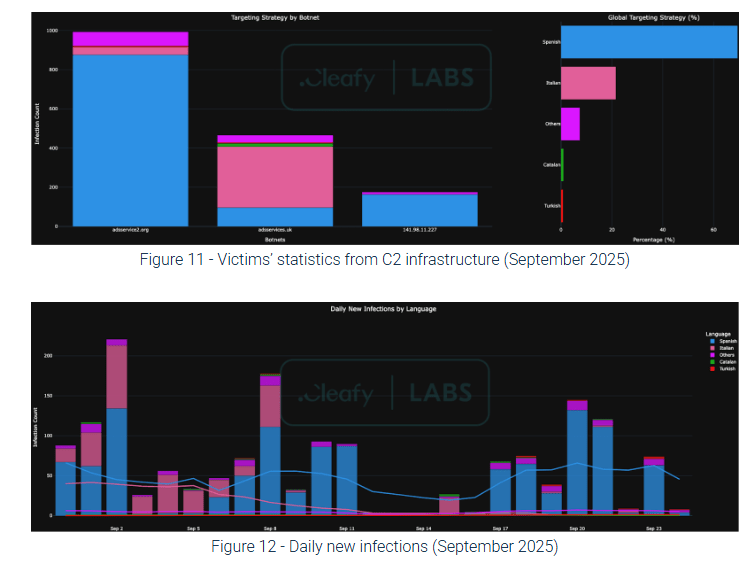

Il nome Klopatra deriva da un certificato individuato in un campione di marzo 2025. Le analisi hanno confermato che si tratta di una nuova famiglia malware sviluppata da zero, senza derivazioni note. Le prime campagne hanno preso di mira soprattutto Spagna e Italia, con oltre tremila dispositivi infetti. Il malware è stato distribuito tramite app droppers camuffate da servizi di streaming pirata, come Mobdro Pro IPTV + VPN, sfruttando social engineering per ottenere permessi di installazione e accessibilità. Questi privilegi hanno consentito agli attaccanti di dominare i device, avviando modalità stealth in orari notturni, verificando che lo schermo fosse spento e la batteria carica prima di sbloccare il dispositivo con PIN rubati.

Caratteristiche tecniche e capacità di evasione

Gli sviluppatori hanno trasferito gran parte delle funzionalità core da Java a librerie C/C++ native, riducendo la visibilità ai sistemi di rilevamento. Klopatra integra anche Virbox, un sistema commerciale di protezione del codice, e tecniche avanzate di anti-debugging e rilevamento degli emulatori. Il trojan include funzioni di self-preservation, come l’auto-concessione di permessi extra, l’aggiunta alle eccezioni per l’ottimizzazione della batteria e la capacità di tentare la disinstallazione di software antivirus specifici. L’uso del Hidden VNC consente di mantenere lo schermo della vittima nero mentre gli operatori eseguono operazioni bancarie in background, rendendo invisibili le frodi. Gli attacchi overlay HTML mimano schermate di login reali, inducendo gli utenti a inserire credenziali che vengono immediatamente sottratte. Questo approccio, combinato al controllo remoto via VNC, consente di condurre transazioni invisibili senza allertare la vittima.

Metodi di infezione e propagazione

La catena di infezione inizia con un’app dropper che scarica e attiva il payload principale. Una volta ottenuti i permessi di accessibilità, Klopatra è in grado di catturare input, avviare app bancarie, interagire autonomamente con l’interfaccia e condurre transazioni non autorizzate.

Il malware ha infettato oltre 3.000 dispositivi, colpendo soprattutto clienti di banche spagnole e italiane. Le infrastrutture di comando e controllo (C2) sono state individuate in Lituania, mentre server di staging sono stati localizzati in Georgia e Kuwait. Per mascherare le origini, gli operatori hanno usato Cloudflare, ma errori di OPSEC hanno permesso di collegare diversi domini e IP all’infrastruttura turca.

Attribuzione e origini del malware

Numerosi indizi linguistici e tecnici collegano Klopatra a sviluppatori turchi. Funzioni interne riportano nomi in lingua turca, come ArkaUcKomutIsleyicisi, mentre i campi JSON utilizzano etichette locali come etiket, favori_durumu e bot_notu. Inoltre, le note degli operatori sui server C2 documentano tentativi di frodi da 7.000 euro, descritte in turco colloquiale.

Questi elementi, combinati con l’infrastruttura tecnica e il targeting geografico, rafforzano l’attribuzione al crimine informatico turcofono. A differenza di molti trojan bancari distribuiti come Malware-as-a-Service, Klopatra appare come un’operazione verticale gestita direttamente dal gruppo sviluppatore, che cura sviluppo, distribuzione e monetizzazione.

Evoluzione e sviluppo continuo

Le build di Klopatra hanno mostrato un’evoluzione costante: le prime versioni erano rudimentali e prive di overlay, le intermedie hanno introdotto Virbox e tecniche anti-analisi, mentre le più recenti includono crittografia delle stringhe con NP Manager e meccanismi di gestione avanzata dei permessi. Questo ciclo di sviluppo rapido indica un gruppo altamente dedicato, in grado di adattarsi rapidamente ai sistemi di rilevamento e alle esigenze operative.

Impatto e rischi globali

Il trojan bancario Klopatra rappresenta una minaccia critica per il mobile banking europeo, con particolare impatto su Spagna e Italia. La combinazione di controllo remoto nascosto, attacchi overlay e furto di credenziali consente frodi bancarie di vasta portata, con perdite economiche dirette per istituzioni e clienti. La sofisticazione tecnica, l’uso di tool commerciali per offuscare il codice e la gestione interna della monetizzazione rendono Klopatra un malware unico, capace di resistere a tentativi di smantellamento e di evolversi ulteriormente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.