Il contrasto alla criminalità informatica segna un nuovo capitolo con l’intervento congiunto dell’FBI e delle autorità francesi contro BreachForums, il più noto portale di estorsione di dati online, mentre Microsoft lancia un allarme sui cosiddetti payroll pirates, criminali specializzati nel dirottamento degli stipendi nelle università statunitensi. Parallelamente, Fortra rilascia dettagli sulla vulnerabilità critica CVE-2025-10035 in GoAnywhere MFT, e il sindacato britannico Prospect ammette una violazione dei dati personali di oltre 160.000 membri.

Cosa leggere

Sequestro di BreachForums

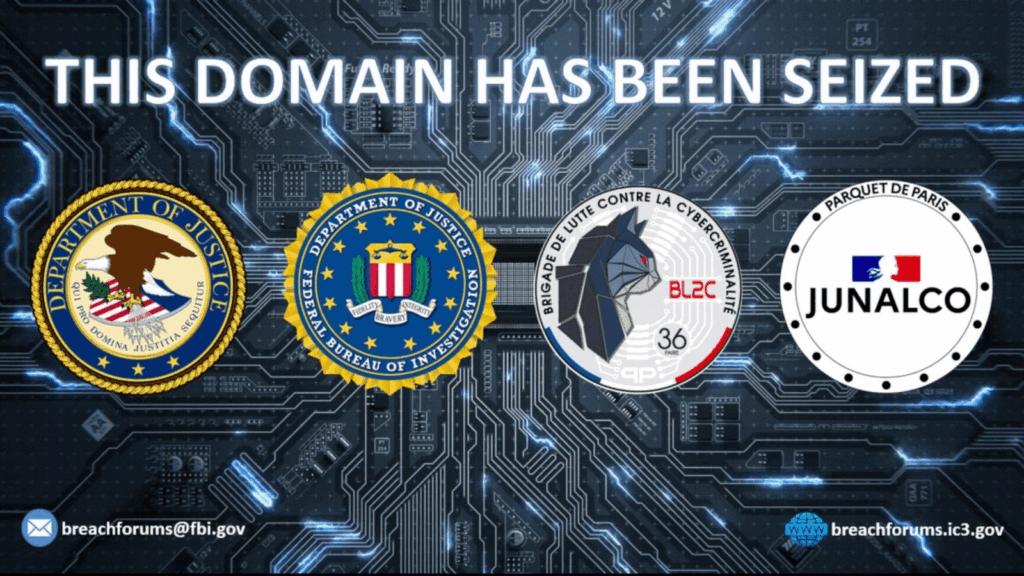

Il Federal Bureau of Investigation, in collaborazione con la polizia francese, ha sequestrato i domini e i server backend di BreachForums, una delle principali piattaforme di estorsione di dati utilizzata dal gruppo ShinyHunters, noto anche come Scattered Lapsus$ Hunters. Il sito fungeva da marketplace per fughe di dati aziendali e campagne di ricatto contro multinazionali come Salesforce, Disney, FedEx e Toyota, con minacce di pubblicare oltre un miliardo di record rubati se le vittime non avessero accettato di pagare.

Il sequestro è avvenuto la notte del 9 ottobre 2025, quando le autorità hanno modificato i nameserver dei domini compromettendo anche i backup risalenti al 2023. La rete di ShinyHunters ha confermato l’operazione tramite un messaggio PGP sul dark web, dichiarando che nessun amministratore principale sarebbe stato arrestato e che un nuovo sito oscuro resterà operativo per continuare la diffusione dei leak. La chiusura di BreachForums segna la fine di un ciclo iniziato con l’arresto, nel luglio 2025, di quattro amministratori in Francia e la condanna di Kai West, accusato di aver causato danni per oltre 22,9 milioni di euro. Anche il fondatore originario, noto come Pompompurin, era stato condannato a tre anni di prigione. Il forum, negli ultimi mesi, era diventato un canale quasi esclusivo per campagne di estorsione legate alle intrusioni in Salesforce, tramite l’abuso di token OAuth in integrazioni aziendali come Salesloft e Drift. Il sequestro, tuttavia, non ha interrotto la campagna in corso. Gli attori di ShinyHunters hanno annunciato nuove fughe di dati e definito l’azione dell’FBI “l’ultima di una lunga serie di tentativi falliti di spegnere la comunità”.

L’allarme di Microsoft sui payroll pirates

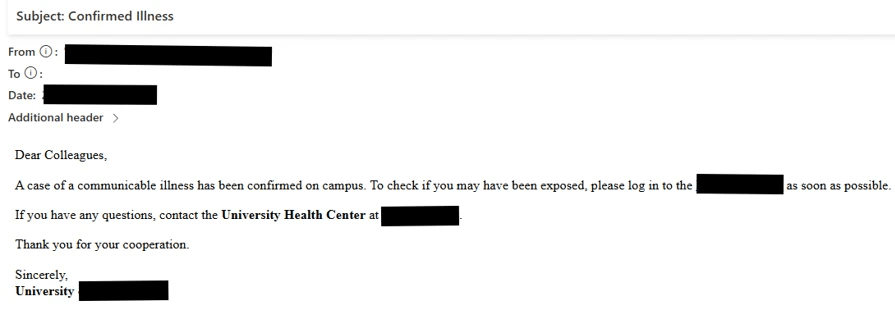

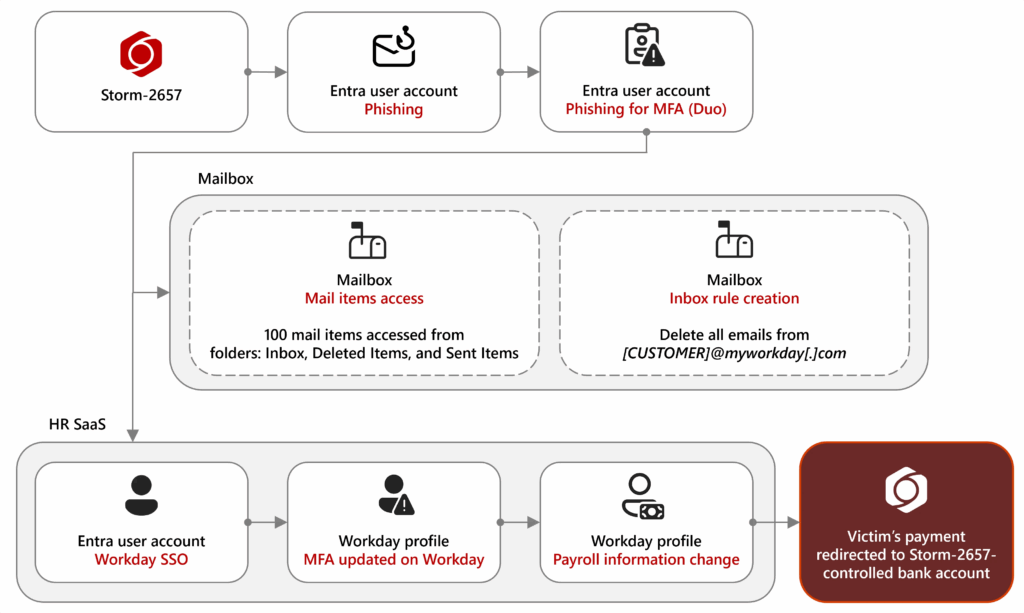

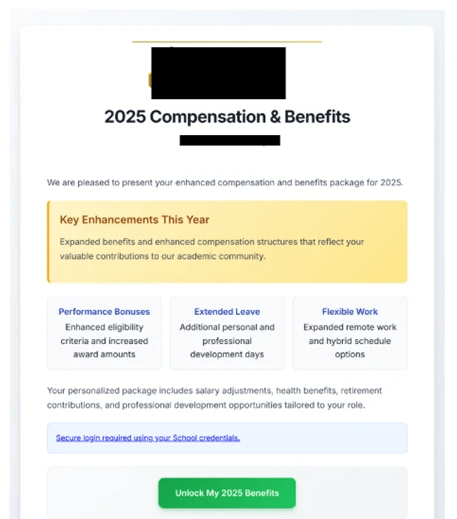

In parallelo, Microsoft Threat Intelligence ha attribuito a Storm-2657 una serie di attacchi che hanno preso di mira il settore dell’istruzione superiore. Gli hacker, ribattezzati “payroll pirates”, non sfruttano vulnerabilità tecniche ma sofisticate tecniche di phishing e social engineering per ottenere accesso ai portali di gestione stipendi come Workday.

Gli attacchi cominciano con email a tema accademico — false comunicazioni su focolai di malattie o indagini disciplinari — che contengono link malevoli a siti adversary-in-the-middle, in grado di intercettare codici MFA e token di sessione. Una volta ottenuto l’accesso agli account, gli aggressori modificano i depositi diretti inserendo i propri conti bancari, nascondono le notifiche di sicurezza tramite regole su Exchange Online e aggiungono numeri personali come dispositivi MFA autorizzati.

Secondo Microsoft, le campagne avviate da marzo 2025 hanno già compromesso undici account in tre università e inviato messaggi fraudolenti a oltre 6.000 indirizzi in venticinque istituti. In un singolo caso, quasi 500 dipendenti sono stati coinvolti, ma solo il 10% ha segnalato l’attacco in tempo. Gli esperti raccomandano l’uso di chiavi FIDO2 e passkey, la rimozione immediata di regole sospette e la verifica dei dispositivi MFA collegati.

Il fenomeno rappresenta una variante di Business Email Compromise (BEC) con obiettivi finanziari diretti, stimata dall’FBI IC3 in oltre 2,4 miliardi di euro di perdite globali nel 2024. Sebbene oggi colpisca soprattutto il settore accademico, la metodologia è facilmente adattabile a contesti aziendali e pubblici.

Vulnerabilità in GoAnywhere MFT

Mentre gli attacchi finanziari si moltiplicano, Fortra ha confermato di aver individuato una falla critica nel software GoAnywhere MFT, tracciata come CVE-2025-10035, che consente l’inserimento di comandi senza autenticazione nel modulo License Servlet Admin Console fino alla versione 7.8.3. L’indagine è partita l’11 settembre 2025 dopo la segnalazione di un cliente su attività anomale. Secondo Microsoft, il gruppo Storm-1175 ha già sfruttato la vulnerabilità per distribuire il ransomware Medusa, utilizzando meccanismi di deserializzazione malevoli e chiavi fisse di autenticazione. Fortra ha reagito con una hotfix il 12 settembre per le versioni 7.6.x, 7.7.x e 7.8.x, seguita da una patch completa il 15 settembre e dalla pubblicazione ufficiale del CVE il 18. Le indagini hanno confermato che solo i sistemi con console amministrativa esposta a Internet risultano vulnerabili, ma gli exploit in-the-wild dimostrano la gravità del rischio. Fortra ha invitato tutti i clienti on-premises a verificare le versioni installate, limitare l’accesso pubblico e attivare controlli di monitoraggio continuo.

Violazione al sindacato Prospect

Nel Regno Unito, il sindacato Prospect, che rappresenta scienziati e ingegneri di enti pubblici e aziende come BT Group e Ministero della Difesa, ha rivelato una violazione informatica avvenuta a giugno 2025. L’incidente, comunicato ai membri soltanto questa settimana, ha coinvolto dati personali sensibili, tra cui nomi, indirizzi, date di nascita, etnie, orientamenti sessuali, disabilità e numeri di conto bancario. Il segretario generale Mike Clancy ha espresso pubblicamente le proprie scuse e assicurato che non vi sono prove di un utilizzo malevolo dei dati sottratti. Il sindacato ha notificato l’incidente all’Information Commissioner’s Office (ICO) e offerto un servizio gratuito di monitoraggio del credito Experian valido fino al 30 ottobre. Nessuna operazione sindacale è stata interrotta, ma l’organizzazione invita i membri a mantenere un livello elevato di vigilanza, utilizzare password uniche e attivare l’autenticazione a due fattori sui propri account.

Un quadro di rischio in crescita

Le quattro vicende emerse in ottobre evidenziano un panorama di minacce in rapida evoluzione: dai forum di estorsione gestiti da gruppi internazionali, agli attacchi finanziari mirati tramite phishing, fino alle vulnerabilità software sfruttate da ransomware. L’intervento delle autorità e la risposta tempestiva delle aziende rappresentano un passo decisivo, ma il livello di sofisticazione criminale mostra che la guerra cibernetica si è ormai spostata sull’automazione e sulla manipolazione umana.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.