La superficie di attacco globale si amplia con nuove vulnerabilità e tecniche di occultamento che colpiscono sistemi industriali, software enterprise e infrastrutture cloud. Nel mese di ottobre 2025, la CISA ha rilasciato tredici advisories riguardanti prodotti ICS di Rockwell Automation, Siemens, Hitachi Energy e Schneider Electric, mentre Gladinet ha corretto una vulnerabilità zero-day sfruttata attivamente, e i ricercatori hanno identificato LinkPro, un rootkit basato su eBPF capace di nascondersi in sistemi Linux compromessi. Questi episodi illustrano la rapidità con cui le minacce cyber evolvono e la necessità di una difesa proattiva nelle infrastrutture critiche. Le attività di exploit osservate da Huntress e Synacktiv dimostrano un ecosistema criminale sempre più sofisticato, dove vulnerabilità applicative, tecniche di persistenza kernel-level e campagne ICS convergono in un unico scenario di rischio. Il mese della Cybersecurity Awareness 2025 si apre quindi con un chiaro messaggio: aggiornare, segmentare e monitorare sono azioni indispensabili per la sopravvivenza digitale.

Advisories CISA su 13 ICS

La Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato tredici advisories dedicati a vulnerabilità nei sistemi di controllo industriale (ICS). Questi documenti affrontano criticità in software e hardware di Rockwell Automation, Siemens, Hitachi Energy e Schneider Electric, segnalando difetti che potrebbero consentire esecuzione remota di codice, denial of service o manipolazioni dei processi di automazione.

- ICSA-25-289-01 Rockwell Automation FactoryTalk View Machine Edition and PanelView Plus 7

- ICSA-25-289-02 Rockwell Automation FactoryTalk Linx

- ICSA-25-289-03 Rockwell Automation FactoryTalk ViewPoint

- ICSA-25-289-04 Rockwell Automation ArmorStart AOP

- ICSA-25-289-05 Siemens Solid Edge

- ICSA-25-289-06 Siemens SiPass Integrated

- ICSA-25-289-07 Siemens SIMATIC ET 200SP Communication Processors

- ICSA-25-289-08 Siemens SINEC NMS

- ICSA-25-289-09 Siemens TeleControl Server Basic

- ICSA-25-289-10 Siemens HyperLynx and Industrial Edge App Publisher

- ICSA-25-289-11 Hitachi Energy MACH GWS

- ICSA-25-224-03 Schneider Electric EcoStruxure (Update A)

- ICSA-24-121-01 Delta Electronics CNCSoft-G2 DOPSoft (Update A)

La CISA incoraggia i gestori di infrastrutture critiche a consultare le advisories per valutare il livello di esposizione e applicare le mitigazioni fornite dai vendor. Gli aggiornamenti includono patch, controlli di accesso rafforzati e miglioramenti nei protocolli di autenticazione. Le vulnerabilità, classificate in base all’impatto potenziale, sono state identificate attraverso collaborazioni tra ricercatori e produttori, con l’obiettivo di ridurre i tempi di risposta. L’agenzia sottolinea che il settore industriale rimane un target privilegiato per attori avanzati. Gli attacchi a ICS e SCADA possono causare interruzioni operative significative, impattando catene produttive e forniture energetiche. Gli advisories non solo segnalano i difetti tecnici, ma rappresentano un invito a rafforzare la postura di sicurezza del settore OT, favorendo un approccio preventivo e coordinato.

Vulnerabilità zero-day in Gladinet

La società Gladinet ha corretto la CVE-2025-11371, una vulnerabilità zero-day nel software CentreStack, sfruttata attivamente per ottenere lettura di file sensibili e successiva esecuzione di codice remoto (RCE). Il difetto, individuato dagli esperti di Huntress, consente un attacco di local file inclusion (LFI) attraverso l’endpoint /storage/t.dn, sfruttando il parametro s= per eseguire traversal directory. Il servizio vulnerabile opera con privilegi NT AUTHORITY\SYSTEM, permettendo l’accesso a file come Web.config, da cui gli attaccanti estraggono chiavi macchina ASP.NET per generare payload ViewState malevoli. La falla bypassa le mitigazioni introdotte per la precedente CVE-2025-30406, consentendo la deserializzazione non sicura e l’esecuzione arbitraria di comandi. Secondo Huntress, l’exploit è stato osservato in azione dalla fine di settembre, con richieste HTTP dirette all’endpoint vulnerabile seguite da payload POST codificati in Base64. L’azienda ha rilasciato la patch 16.10.10408.56683, invitando gli amministratori ad aggiornare immediatamente o a rimuovere temporaneamente l’handler vulnerabile da Web.config. La risposta rapida di Gladinet include anche indicatori di compromissione (IOC) e procedure di detection per individuare accessi sospetti. L’incidente conferma quanto gli attacchi basati su catene LFI–RCE restino efficaci contro software di collaborazione e file-sharing. La combinazione di vulnerabilità zero-day e exploit di deserializzazione rappresenta uno dei vettori più redditizi per gli attori finanziariamente motivati, soprattutto in ambienti enterprise non segmentati.

Rootkit LinkPro su Linux

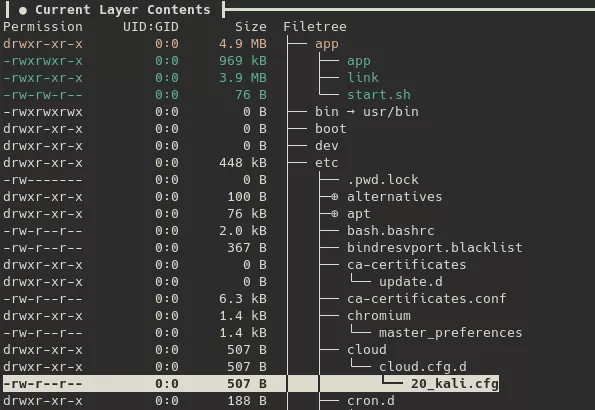

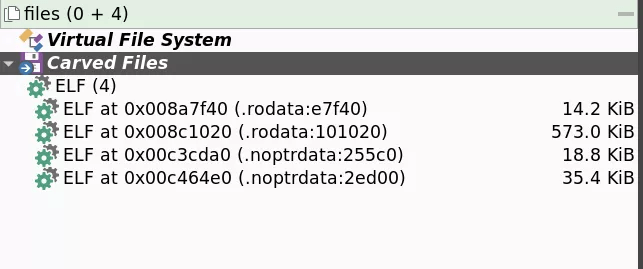

Durante un’indagine su infrastrutture compromesse in ambiente AWS, i ricercatori di Synacktiv hanno scoperto LinkPro, un sofisticato rootkit in Golang che utilizza eBPF (Extended Berkeley Packet Filter) per nascondere file, processi e moduli di rete su sistemi GNU/Linux. L’attacco iniziale sfrutta server Jenkins esposti e vulnerabili alla CVE-2024-23897, da cui gli attaccanti distribuiscono immagini Docker malevole.

L’immagine “kvlnt/vv”, basata su Kali Linux, contiene script che attivano SSH e scaricano componenti aggiuntivi come VShell da bucket S3 compromessi. Una volta installato, LinkPro opera in due modalità: attiva, con connessioni dirette al C2, e passiva, in attesa di pacchetti TCP magici con una finestra caratteristica (window size 54321). Questo meccanismo funge da segnale nascosto per l’attivazione del malware.

Il rootkit utilizza moduli eBPF e librerie user-space per intercettare chiamate di sistema (getdents) e modificare l’output di ld.so.preload, occultando file e directory. In assenza di configurazioni kernel favorevoli, ricorre a librerie dinamiche caricate all’avvio per emulare le stesse funzioni. L’uso combinato di XDP e TC consente di rilevare pacchetti d’attivazione e modificare intestazioni TCP per aggirare i controlli firewall. LinkPro integra anche un servizio SOCKS5, comandi Bash remoti, gestione file e persistenza tramite systemd, il tutto orchestrato per mantenere un controllo invisibile. Gli attori coinvolti sembrano motivazioni economiche più che geopolitiche, ma la complessità del rootkit indica una competenza tipica di gruppi APT. Le difese raccomandate includono la disabilitazione di eBPF non essenziali, patching immediato di Jenkins e monitoraggio del traffico verso domini e bucket S3 sospetti.

Impatto su infrastrutture critiche

Questi episodi delineano una convergenza tra minacce ICS, zero-day enterprise e rootkit avanzati, confermando che la difesa deve evolversi verso un approccio zero-trust e segmentato. Le vulnerabilità ICS trattate dalla CISA mostrano come anche sistemi legacy possano essere sfruttati per attacchi fisici o digitali. Allo stesso tempo, il caso Gladinet evidenzia come i software di collaborazione restino bersagli privilegiati per esfiltrazione dati e accessi non autorizzati. Il rootkit LinkPro, invece, rappresenta una minaccia strutturale per le infrastrutture cloud e containerizzate: la capacità di operare sia in user-space che kernel-space, unita all’uso di eBPF, permette un livello di stealth senza precedenti. Le aziende dovrebbero rafforzare la visibilità sui layer kernel, implementare audit continui dei container Docker e monitorare le connessioni TCP anomale. Questi eventi evidenziano come la sicurezza moderna richieda coordinamento tra vendor, ricerca indipendente e difesa comportamentale. La CISA, i ricercatori privati e i vendor industriali continuano a promuovere un fronte comune per mitigare exploit in tempo reale, ma la velocità dell’evoluzione delle minacce impone una vigilanza costante.

Evoluzione delle tattiche cyber

Le tecniche osservate in queste campagne riflettono una convergenza tra offensive finanziarie e operazioni stealth. Gli attaccanti concatenano vulnerabilità multiple — come nel caso Gladinet, dove un LFI è stato sfruttato per RCE —, mentre in Linux si assiste a un ritorno massiccio dei rootkit kernel-level. L’uso di linguaggi moderni come Rust e Golang, protocolli multipli (HTTP, UDP, DNS) e infrastrutture cloud legittime aumenta la difficoltà di rilevamento. Nel mondo ICS, gli attacchi mantengono approcci mirati ma mutuano tattiche del cybercrime commerciale, come persistence basata su autenticazioni manipolate e code injection nei moduli PLC. Gli esperti invitano le organizzazioni a migliorare il monitoraggio EDR, applicare patch tempestive e limitare privilegi amministrativi. Le campagne analizzate dimostrano che le motivazioni economiche e operative si intrecciano con obiettivi di spionaggio industriale, e che la prossima generazione di malware integrerà moduli ibridi capaci di operare simultaneamente su ambienti IT e OT.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.